Обучение за създаване на VPN с IPSec Cisco

Първоначално, в интернет се използва от няколко лица, които имат представа за политиката за сигурност. Съответно, ясна необходимост в защитата не е имал информация. Сигурност е организирана на физическо ниво чрез изолиране на мрежата от неоторизиран достъп. Но с течение на времето, в Интернет се превръща в обществен площадка и постепенно нарастваща нужда от изготвяне на протоколи, които ще криптира данните, които се предават.

IPsec (съкр IP Security.) - група от протоколите, предназначени за защита на данните, предадени по IP-мрежата. IPsec задача се свежда до, за да изберете конкретни алгоритми и механизми и да коригира съответно устройства, които участват в създаването на защитена връзка. IPsec се използва в организацията на VPN-връзки.

Когато създадете защитен канал за участниците в този процес, се процедира, както следва:

- Взаимно се идентифицират

- Генериране и обмен на ключове

- Съгласявайки се с помощта на някои протоколи за криптиране на данни

- Започнете да предава данни в криптиран тунел

Самата IPsec, както бе споменато по-рано, той се състои от няколко протокола, всяка от които е отговорен за конкретна стъпка за създаване на IPsec тунела. Първият е IKE.

IKE (Internet Key Exchange) - Key Exchange протокол.

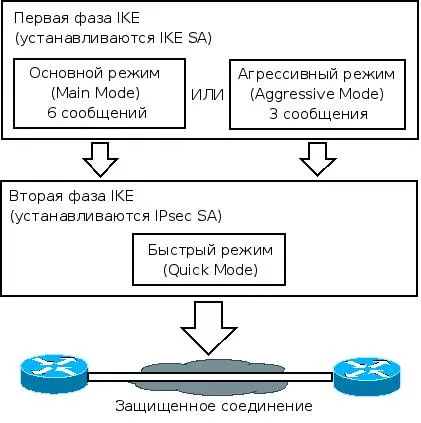

IKE се използва в първия етап на осъществяване на връзката. Неговите задачи включват: VPN точка за удостоверяване, създаване на нови IPsec връзки (чрез създаването на SA двойки), управление на текущата връзка. SA е набор сигурни параметрите на свързване. Когато връзката е конфигуриран за всеки протокол създава един SA-чифт: първата за протокола AH, по един за ESP (говорим за тях по-късно). Също така да се отбележи, е, че SA е еднопосочен. По този начин, когато се свързвате два компютъра ще се използва четири SA. IKE работи в две фази, първата фаза може да се управлява, както в земята, така и в агресивни режим. Да разгледаме две фази IKE-съединение:

Първата фаза (основна форма):

- Настройки на Exchange за сигурност, връзката IKE (алгоритми и хеш функции)

- На всеки край на тунела, генерирани сподели таен ключ

- С помощта на алгоритъм Deffi-Hellman. страни обменят общ таен ключ

- Удостоверяване на двата края на тунела

Първата фаза (агресивен режим): първият пакет след като е пуснат цялата необходима информация, за да се установи IKE-връзката. Приемник изпраща обратно всичко, което е необходимо за завършване на борсата, при което първата точка е необходимо само да се потвърди връзката.

Агресивен режим е по-бързо ви позволява да настроите IKE-връзка, но тя е по-малко сигурна, тъй като страните обменят информация, преди да се установи защитена връзка.

По този начин, първата фаза е да се създаде защитен тунел, през които ще премине параметрите за IPSec тунел. По време на втория етап на строителство на главния IPSec тунела.

По време на втората фаза, от своя страна, участниците осигуряват сигурна връзка помежду си версии на защитено съединение и, ако се стигне до консенсус, изграждане на основна IPSec тунел. Във втората фаза има координация на зададените параметри:

- IPSec избран протокол: AH (Authentication Header) и / или ESP (Капсулирането сигурност полезен товар)

- Избрани алгоритъм за криптиране на данните: DES, 3DES, AES

- Избрани алгоритъм за удостоверяване: SHA, MD5

- Избрани режим на работа: тунел или транспорт

- Задайте време на IPSec тунела годност

- Определя се от трафика, който ще бъде стартиран чрез VPN тунел

ESP (Капсулирането сигурност полезен товар) - IPSec протокол за криптиране на данните. Буквално преведено като "Поле на безопасно капсулиране на данните." Както и AH е по избор глава вложени в IP-пакети. Основната цел на ESP е да се гарантира поверителността на данните.

Може би сте забелязали, че AH и ESP имат различни формати в зависимост от вида на режима: тунел и транспорт.

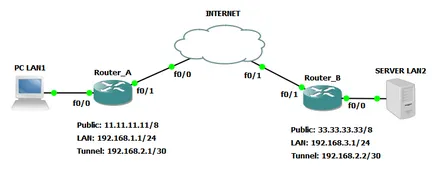

Сега стигаме до практика: създаде сигурна IPSec тунел между две Cisco рутери. Схемата се състои от три последователно свързани рутер, крайно R1 и R3 представляват рутер за локални мрежи и централната R2 симулира Интернет. На първо място, трябва да конфигурирате връзката между местните подмрежи. Свързаност се осигурява от GRE тунел. За GRE тунели писах в предишната статия. също има конфигурация GRE тунел за Cisco рутери. За да се разбере логиката на по-нататъшни действия се призовават да прочетете този материал.

По този начин, на главния GRE-тунела ние prokinut ". Това не е защитена и така в началото на това ние ще конфигурира IPSec. Ние работим тук с такава схема.

Според легендата, имахме два офиса с подмрежи lan1 и LAN2. Необходимо е да се осигури достъп от компютъра към lan1 сървъри в LAN2 (например за достъп до файлове). Така че, ние създадохме основния тунел. На ниво мрежа, всичко работи добре - пинг от компютър към сървъра е. Но има един проблем: на сървъра съдържа файлове, които са търговска тайна за компанията. По този начин, са необходими механизми за трафик криптиране и удостоверяване, за да се гарантира, че никой освен нас не може да получи достъп до тези файлове. И това е мястото, където битката се IPSec.

Конфигуриране на рутер

По същия начин конфигуриран Път В: