Защитна стена три интерфейси

Защитната стена има три мрежови интерфейси. Ако връзката с интернет чрез кабел или DSL «Modem". Външен интерфейс, който е Ethernet-адаптер (например eth0), който е свързан с това "Modem". Ако сте свързани чрез Tunneling Protocol протокол от точка до точка протокол през Ethernet (PPPoE) или от точка до точка (PPTP), в който случай външен интерфейс ще бъде PPP интерфейс (например, ppp0). Ако сте свързани чрез модем за комутируема връзка, вашата външна интерфейс също ще бъде ppp0. Ако се свързвате с помощта на ISDN. Външен интерфейс ще ippp0.

Ако вашият външен интерфейс - е ppp0 или ippp0. тогава може да искате да зададете променлива CLAMPMSS = да в / и т.н. / shorewall / shorewall.conf.

Вашият външен интерфейс е Ethernet-адаптер (eth0. Eth1 или eth2) и ще бъде свързана с хъб или суич. Вашите други компютри ще бъдат свързани с една и съща хъб / превключвател (забележка: ако имате само една вътрешна система, можете да се свържете на защитната стена директно към компютъра с помощта на кросоувър (кросоувър) кабел.

Вашият DMZ -bynthatqc е Ethernet-адаптер (eth0. Eth1 или eth2) и е свързан с главината или комутатор. Вашите други компютри от демилитаризираната зона ще бъдат свързани с една и съща хъб / превключвател (имайте предвид, :. Ако имате само една система в демилитаризираната зона, можете да се свържете на защитната стена директно към компютъра с помощта на кросоувър (кросоувър) кабел.

Не свързвайте вътрешни и външни интерфейси, необходими за едно и също така по същия концентратор или комутатор, освен по време на тестването .Можете да изпробвате тази конфигурация, ако се използва параметъра ARP_FILTER в / и т.н. / shorewall / интерфейси за всички интерфейси, свързани с общата хъб / превключвател. Използвайте такава инсталация на вашата защитна стена строго не се препоръчва.

Ако вашият външен интерфейс е ppp0 или ippp0. Можете да замените "Detect руски" (открити) във втората колона на "-" (минус кавичките).

Една от целите на подмрежи - е да се даде възможност на всички компютри в подмрежа да разберат кои други компютри могат да комуникират директно. Когато взаимодействие с системи извън подмрежата, системи изпращат пакети чрез шлюз (маршрутизатор) (шлюз (маршрутизатор)).

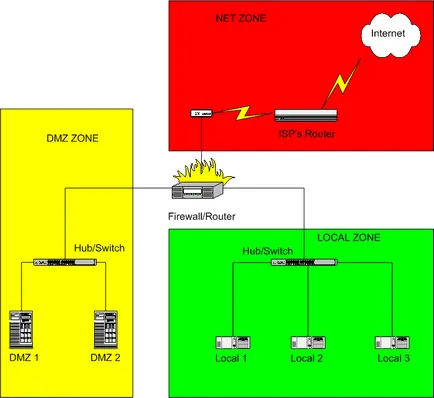

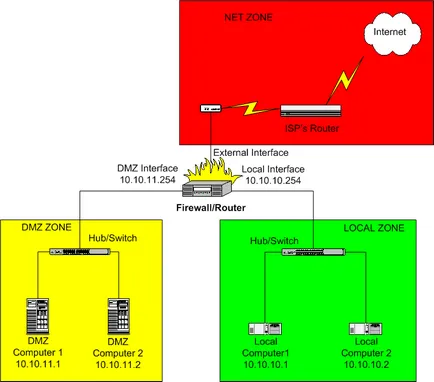

Останалата част от ръководството е предназначен за това, което сте конфигурирали вашата мрежа, както е показано тук:

маршрутизатора по подразбиране за демилитаризираната зона трябва да бъде 10.10.11.254. и местните компютри 1 и 2 трябва да бъдат 10.10.10.254.

предупредителен

IP-маскиран (SNAT)

Ако вашият външен интерфейс на защитната стена - eth0. Вашият местен интерфейс - eth1 и вашите DMZ -niterfeys - eth2. Не е нужно да се промени файла от примера. В противен случай, редактирате / и т.н. / shorewall / MASQ така че да съответства на вашата конфигурация.

И ако, въпреки и срещу всички съвети, можете да използвате това ръководство, и искате да приложите NAT Едно към едно или пълномощник, ARP за DMZ. изтриете записа за eth2 от файла / и т.н. / shorewall / MASQ.

Ако използвате Debian пакет, моля, проверете shorewall.conf файл. за да се уверите, че следното е инсталиран правилно; ако не, да го промените съответно:

Спедиторски пристанища (DNAT)

Основната форма на примерно пренасочване правило порт в / и т.н. / shorewall / правила е както следва:

Ако не сте

Пример 1: Вие стартирате уеб-сървър в DMZ-2 компютъра и искате да пренасочите входящите порт 80 TCP-заявки към системата

Първият елемент пренасочва пристанището 80 от Интернет.

Вторият запис позволява връзки от локалната мрежа.

Ние трябва да имаме предвид няколко важни точки:

Добавете следния ред във файла / и т.н. / shorewall / Поколения назад:

Създаване на правило «цит» -> «DMZ».

В този момент, променя, добавя DNAT и го приемам правила за вашите сървъри.

При тестване правила DNAT като тези, изброени по-горе, трябва да бъдат тествани с клиента извън вашата защитна стена (в «нетна» зона). Вие не можете да тествате тези правила в рамките на защитната стена!

Съвети за решаване на проблема с DNAT. Вижте Въпроси 1А и 1В.

Domain Name Server (Domain Name Server - DNS)

Можете да конфигурирате вашите вътрешни системи да използва вашето име сървъри ISP е. Ако вашият доставчик ви е дал адресите на сървърите си или ако тези адреси са на разположение на техния уеб сайт, можете да конфигурирате вашите вътрешни системи да използва тези адреси. Ако тази информация не е на разположение погледнете в / и т.н. / resolv.conf на вашата система защитна стена - сървърите на имена са дадени в «сървър за имената» записи в този файл.

Ако поддържате такъв сървър на защитната стена:

Работещи сървър за имена на DMZ -Computer 1:

Вие не трябва да се използват предварително дефинирани макроса за писане на правилата във файла / и т.н. / shorewall / правила. Първият пример по-горе (на защитна стена име сървър) също може да се изписва така:

В случаите, когато Shorewall още няма предварително дефинирани макроси, за да отговарят на вашите нужди, или можете да дефинирате собствени макроси, или просто да пишете директно на съответните правила. Тази страница може да ви помогне, ако не знаете протокола, използван и пристанището.

други връзки

Пример с три интерфейси включва следните правила:

Примерът също така включва:

Това правило ви позволява да стартирате SSH -server на вашата защитна стена и да засегне всеки един от вашите DMZ-системи и да се свържете към нея от вашите локални системи.

Ако искате да разрешите на други връзки към вашата защитна стена, в други системи основния формат на използването на този макро:

Основният формат на липсата на предварително дефинирани макроси такива действия:

Пример 2: Искате да тече обществена DNS-сървъра на вашата защитна стена

С помощта на предварително дефинирани макроса:

Не използвайте предварително дефинирани макроса:

Тези две правила са, разбира се, трябва да се добавят към правилата, изложени в горния абзац ", ако поддържате такъв сървър на вашата защитна стена" ", ако поддържате такъв сървър на вашата защитна стена."

Ако не знаете какво порт и протокол за конкретно приложение, вижте тук.

Не препоръчваме да активирате телнет / до интернет, защото използва чист текст (дори за вход!). Ако искате да имате достъп до вашата защитна стена черупка от интернет, използвайте SSH:

Берингово потребителите ще искат да добавите разпределение след две правила, които да са съвместими с конфигурацията на Shorewall от Жак.

Запис 1 позволява използването на кеширане на DNS.

Record 2 дава възможност на «weblet».

Сега се промени / и т.н. / shorewall / правила, за да добавяте или премахвате други връзки, както се изисква.

Нещата трябва да запомните

Shorewall себе си не е наясно с вътрешна и външна страна. Преводът на тези понятия зависи от това как е конфигуриран Shorewall.

Пускането и спирането на защитната стена на вашия

Процедурата за инсталиране конфигурира вашата система, за да започнете Shorewall при зареждане на системата, но при стартиране е изключена, така че системата няма да се опитвам да започне Shorewall преди конфигурация е пълен. След като завършите напълно конфигурацията на вашата защитна стена, можете да активирате Shorewall стартиране, редактиране /etc/shorewall/shorewall.conf файл и да STARTUP_ENABLED = Да.

Потребителите на .deb пакета трябва да редактирате / и т.н. / по подразбиране / shorewall и определени СТАРТИРАНЕ = 1 опция.

Трябва да позволите на течаща /etc/shorewall/shorewall.conf чрез редактиране на файла и настройки на параметрите STARTUP_ENABLED = Да.

Защитната стена е започнало с помощта на командата «shorewall започне» и като спре да използва «shorewall спре». Когато защитната стена е спряна, маршрутизация е активиран на тези хостове, които са посочени в / и т.н. / shorewall / routestopped. А използвате защитна стена може да се възобнови с помощта на «shorewall рестартирайте» екип. Ако искате да премахнете напълно всякакви следи от Shorewall от вашия Netfilter конфигурация, използвайте командата «shorewall ясно».

Пример с два интерфейса предполага, че искате да се даде възможност за маршрутизиране / до eth1 (LAN) и eth2 (DMZ), когато Shorewall е спряло. Ако тези два интерфейса не са свързани с вашата локална мрежа и демилитаризираната зона, или ако искате да разрешите на друг набор от Силите, редактирате файла / и т.н. / shorewall / routestopped съответно.