Бъгс в контролните Kerio продукти могат да доведат до пълно компрометиране на организацията

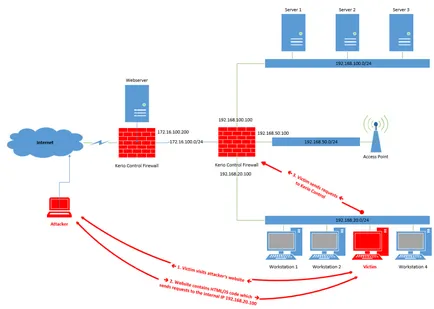

SEC Consult експерти намерени множество уязвимости в Kerio Control, UTM за решаване на фирма, която съчетава функциите на защитна стена, рутер, IDS / IPS, шлюз антивирусна, VPN, и така нататък. Изследователите описват два сценария на атаки, които позволяват на някой хакер да вземе не само контрол на Kerio Control, но също така и върху корпоративната мрежа, че продуктът трябва да бъде защитен. Въпреки че разработчиците вече са освободени кръпки по-голямата част намерени грешки, изследователите отбелязват, че прилагането на един от сценариите на атака са все още е възможно.

Според изследователите, Kerio Control решения са уязвими заради опасни използване PHP unserialize функции, както и чрез използването на по-стара версия на PHP (5.2.13), който вече е имал бяха открити сериозни проблеми. Експертите също така са намерени редица уязвими PHP скриптове, които позволяват XSS и CSRF атаки и ще заобиколят защитата ASLR. В допълнение, според SEC Consult, уеб сървър работи с корен привилегии и не предпазва от грубите нападки сила и при нарушаване на целостта на информацията в паметта.

Вторият сценарий за атака включва операция, RCE уязвимост. който е свързан с Kerio Control и обновяване функция е била открита преди повече от една година, един от SEC Consult служители. Експерти предполагат, че използването на този бъг, което позволява отдалечено изпълнение на произволен код, във връзка с XSS-уязвимостта, която ви позволява да се разшири функционалността на атаката.

новини Сподели с приятели: