Защита вътре в периметъра

Осигуряването на безопасността на слой за предаване на данни означава Cisco

Lokalku започна да дава много проблеми? Потребителите се оставят IP адреси за DHCP? Червени очи пионери отдадат фишинг? Цялата мрежа на моменти бурни? Това е време да се научат на тях материали и персонализиране на маркови ключ!

Без значение колко банално да звучи, но слой връзка - Сигурността е крайъгълен камък камък на компютърна мрежа. Принципи на работа на Ethernet комутатори и ARP протоколи и DHCP, използването, преди много години, предназначени предавания. В основата на тези подходи - доверието на участниците на взаимодействия мрежови един до друг, което е недопустимо в днешната реалност. Атака възли и / или прекъсване на движението по локалната мрежа изградена въз основа на неуправляеми комутатори, - прости.

Сегментиране на мрежата като метод за защита елиминира някои от проблемите, но създава други заплахи. Classics вече стават различни техники, използвани срещу виртуални локални мрежи (VLAN): VLAN подскача, незаконно Q-в-Q, и други подобни. протоколи за услуги (STP, CDP, DTP) са успешно използвани за получаване на информация за мрежата и изпълнението на някои видове атаки.

Как може да се изправи срещу заплахи сочат слой? Това е труден въпрос. Но е очевидно, че първата линия на защита спадне до ниво на достъп до мрежовата инфраструктура. Основен инструмент за борба срещу злото - превключвател управлява.

За един прост тест за това, доколко сигурна, достатъчно ... LAN кабели кръпка. Те трябва да свържете два Ethernet контакти следващите. Ако защитата не е много добър, той е създаден като лесен начин линия ще доведе до растеж лавина от предаването на движението. Капацитетът на мрежата ще падне рязко, ако не и работата й ще бъде парализирана.

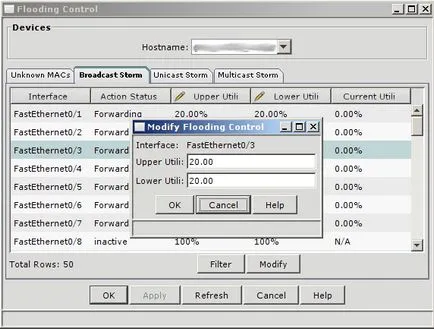

След включване в режим интерфейс конфигурация (например, gigabite Ethernet 0/1) и въвеждане на двата отбора:

Първата команда определя максимално ниво на излъчване на трафик към 20 на сто от честотната лента. Прагът може да се настрои не само в проценти, а в бита в секунда (BPS).

Втората команда определя какво трябва да се направи действие, когато той бъде достигнат, - забраняване на пристанището (изключване). Ако не е посочен действие, а след преминаването просто ще филтрира трафика надвишава прага, и не изпраща никакви сигнали. SNMP Капани и Syslog съобщения могат да бъдат включени, ако посочите капана за действие.

Това в този пример, ключът автоматично възстановява пристанището, например, след 5 минути (равняващи се на 300 секунди), след пътуване, което трябва да се даде на тези глобални конфигурационни команди:

Можете да зададете в прага на ниво излъчване две. След това, когато първото пристанище се изключи, есента излъчват-трафика към второ ниво - включва:

В Cisco разполага с необходимите средства за персонал за откриване на линии на базата на периодична изпращане Keepalive-съобщения. Тази опция обикновено е активирана по подразбиране, а в случай на активиране на пристанището е забранено. За KeepAlive механизъм може също така да настроите автоматично интерфейс ключ:

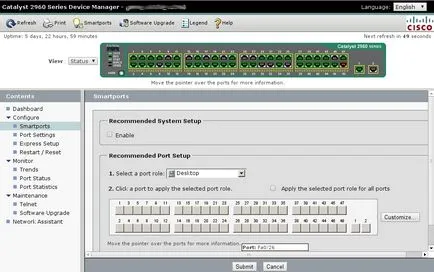

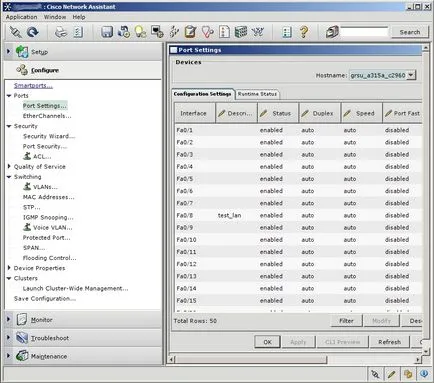

Нито един конзола е силна Cisco

Използване на интерфейса на командния ред за управление на ключа - по-скоро въпрос на навик, отколкото необходимост. Повечето рутинни операции на малка мрежа могат да бъдат автоматизирани, като се използва безплатна програма компания Network Assistant (CNA, bit.ly/rrPPx). Той е на разположение за Windows и OS X. Максималният брой на управляваните устройства (комутатори, маршрутизатори безжични точки за достъп) - 40. Неговият интуитивен графичен потребителски интерфейс ви позволява да решим основните конфигурационни задачи, инвентаризация, за уведомяване събитие, за управление на файлове и софтуер оборудване.

Друг начин за справяне с вериги в мрежата е STP. В допълнение, STP позволява дублиране на електропроводи и, следователно, се провали. Всичко е добре, но прекомерно отклонение от конфигурация ключ води до катастрофални последици: атакуващият може да манипулира приоритети, с BPDU-пакетните параметри.

За да изтичвам злото в зародиш, направете следното. На първо място, за да работи по-бързо определени portfast режим на пристанищата, на които са свързани работни станции:

И в глобалната конфигурация конфигуриране portfast-портове, така че когато BPDU-пакет порт е забранен (където те трябва да бъдат по принцип):

На второ място, защита на Root Bridge. За да направите това, на основния интерфейс, стартирайте командата:

Ключ за защита конзола

Тук-там има

В конзолата за извършване на шоуто команда често трябва да излезете от режима на конфигурация, а след това отново да спечелят «конф т» и така нататък. , Използвайте ненамеса, например, за да спестите време: «показват IP маршрут».

Функция превключвател, който е предназначен да предпазва от нападения DHCP нар DHCP подслушване. Тя се основава на класификацията на всички пристанища на доверие (доверие) и ненадеждни (untrust). Основната разлика е, че отговорите първото излъчване DHCP-сървър, а втората - не.

Така че, повечето от въпросите може да се отстрани, което позволява на DHCP надничаше върху ключа и обявяване на доверен пристанище свързан с DHCP сървър. За да направите това в режим на глобалната конфигурация, за да се изпълни следната инструкция (втора инструкция показва, опция DHCP се активира, за да защити всеки VLAN):

В настройките на пристанищните към който е свързан с DHCP сървър, посочете:

Несигурните пристанища не е нужно да конфигурирате: те се считат като такива по подразбиране.

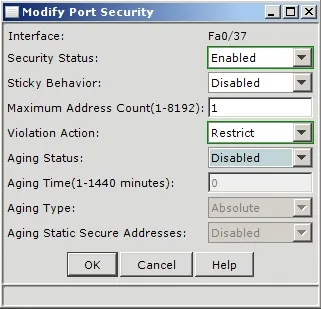

Да предположим, че имаме Cisco 2960 ключ, провеждане на 48 пристанища FastEthernet. За пристанища, свързани към изхода. Необходими за изпълнение на политиката, според който можете да свържете към контакта само по един компютър, като създава пречка за спонтанната поява на мрежи въз основа на незаконни SOHO прекъсвачи, както и да спре опитите на наводнения MAC-ключ.

В режим на конфигурация, задаване на група конфигурируеми пристанища:

И директно порт конфигурация (те вече са в режим на достъп):

Първият ред - включете Port Security. Второ - определите действие в нарушение на политиката на сигурност. Третият задава колко позволено порт на Mac-ове (по подразбиране 1). Четвъртият включва добавянето на открито на пристанищния MAS'ov в тичане-довереник (ако се съхранява в стартовата-довереник, той наистина ще бъде след рестартиране).

Има режим на изключване (по подразбиране) - ако броят на Mac-ове над максималния, пристанището е забранен (грешка-инвалиди). Там отново ще бъде от полза, за да изберете автоматична порт време за превключване след инцидента (errdisable възстановяване причина psecure-нарушение), всеки път да не пиша «не изключване» ръчно.

В старите 2950 превключватели работят с листи за контрол на достъпа (IP и MAC) е възможно само в подобрени версии на фърмуера. През 2960 ключове, тази опция вече е част от основния софтуер (LAN Base). В тези устройства, физическите интерфейси, които можете да добавите следните видове входящи (в) ACL:

Ако стаята е малка, можете да използвате символични имена (MAC списъци назовал само в 2960).

Действието по подразбиране в списъка - забраната на всички (отричат такива). Ето защо, тя очевидно не е необходимо да се посочи.

За да го прилагат на интерфейс:

След това трябва да се даде възможност на настройките 802.1X подходящи пристанища:

Можете също така да играят с VLAN'ami. За порт dot1X да зададете потребителското VLAN. Тя Workstation поставен след успешно удостоверяване. Той е регистриран в настройки на портовете, както обикновено:

Има и VLAN гост. Това поставя клиенти, които не поддържат 802.1X:

И тогава там са ограничени VLAN. За клиент не получава заверен:

В практическото изпълнение на 802.1X в корпоративната мрежа ще трябва да се вземат предвид много фактори: софтуера избор за удостоверяване, настройките на IP протокол за работни станции, различни потребителски сценарии в груповите правила за координиране на мрежата, и така нататък. Като цяло, това е тема за друг разговор.

Разделяй и владей

Използване на ППФТ, устройството може да бъде изпълнен с конфигурация не само като цяло, но също и частите (интерфейс конфигурация, на ACL и т.н.). Разширяваме парчетата от отделни файлове и се добавят в началото на всяка команда не (няма интерфейс ..., без достъп списък ...), първо да се премахне старата конфигурация фрагмент.

Добър превключвател може да даде много за сигурността на локалната мрежа. Повече може да направи един добър специалист, който ще бъде в състояние да изберете ключа.

По подразбиране VLAN Hopping

Една от характеристиките на конфигурацията по подразбиране в Cisco ключове е, че всички пристанища позволиха DTP протокол (switchport режим динамичен желателно). Тя ви позволява да инсталира автоматично маркира връзката багажника, ако другата страна го поддържа. Това със сигурност е удобно, но ако в края на кръпка кабел ще бъде на нападателя - не е трудно да "дръпне" наличните LAN отделни VLAN. Ето защо, за устройствата, за да излязат от кутията, по-добре е да изключите всички неизползвани портове (спиране) или ръчно да зададете режим на достъп (switchport достъп режим) към тях. В последния случай, че е желателно да се възложи на пристанищата, така всеки неизползван (гост) VLAN (switchport достъп VLAN 13) или да прочетете VLAN за гости 1.

нарязани локални мрежи

В определянето на багажника (режим багажника switchport) на можете да укажете кои VLANs са забранени / разрешени по него. Например, за да се даде възможност само определен мрежа: «switchport багажника позволено VLAN 2999». За да се предотврати: «switchport багажника резитба VLAN 5".