Сид - - - марка Русинович на Руски

идентификатори за сигурност (ABB. с идентификатор сигурност, SID)

Windows използва SID да представляват не само автомобили, но и всички други предмети сигурност. Тези елементи включват коли, сметки на домейни, потребители и групи за сигурност. Имената на тези обекти са само по-разбираеми за потребителите форма SID подаване, което ви позволява, например, да преименувате профила си, за да актуализира списъци за контрол на достъпа, без да се налага да (ACL), които се отнасят до този профил, за да се покаже на промените. Идентификатор SID е цифровата стойност на променливата дължина на образуваната структура версия броя SID, кодът на 48-битов и идентификатор агент променлив брой на 32-битови кодове подагенти и / или относителна ID (ABB. От относителните идентификатори, RID). Агент ID код идентифицира агент, който е издал SID и обикновено такъв агент е местната операционната система или домейн работи на Windows. подизпълнители кодове идентифицират попечители разрешени агент, който е издал SID и RID - (. от английски често базирани SID) не повече от средство за създаване на уникален SID се основава на обща ядрото SID.

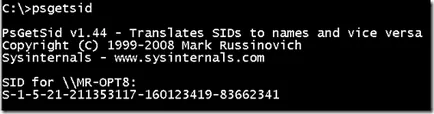

За да видите какво СИД на машината, можете да използвате инструмента Sysinternals PsGetSid. тя работи от командния ред без параметри:

Тук, номера на версията е 1, агент ID код - 5, след което следват кодовете на четири под-агенти. В Windows NT SID се използва за идентифициране на компютър в мрежата, като по този начин да се осигури единен идентификационен код, SID, генерирани на инсталирането на Windows Setup се състои от една фиксирана (21) и три произволно генериран (броят след "S-05.01.21") Код подизпълнители.

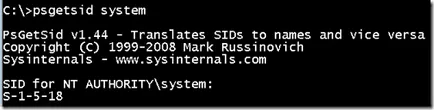

Преди да създадете първия потребителски акаунт, Windows определя няколко вградени потребители и групи, включително и на администраторския акаунт, както и гост. Вместо това се генерира нов случаен SID за тези сметки, Windows осигурява тяхната уникалност чрез добавяне на един уникален компютър SID за всеки номер на сметка, която се нарича Относителна идентификатор (Относителен Identifier, RID). За посоченото по-горе вградена RID сметки са предварително определени, така че, например, администраторът на потребителското RID винаги е 500:

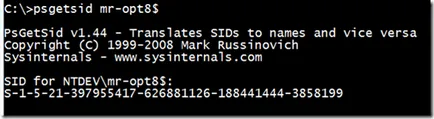

След като инсталирате Windows система възлага нови местни потребителски акаунти и групи, рид, като се започне със стойността 1000. Можете да използвате PsGetSid, за да видите името на сметката, която принадлежи към определен SID; на снимката по-долу можете да видите, че местната SID с RID от 1000 принадлежи към сметката Аби - администраторския профил, чието име Windows ме помоли да въведете по време на инсталацията:

В допълнение към тези генерира динамично SID, Windows определя броя на сметки, които също са предварително дефинирани SID. Пример за това е група на всички, които във всяка система Windows има SID S-1-1-0:

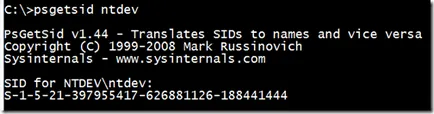

Компютри, присъединени към домейна, домейн SID за да имат и компютър, въз основа на домейна SID. Ето един скрийншот PsGetSid, показвайки NTDEV SID за домейна:

Домейн идентификатор SID за моя компютър е домейн SID плюс RID 3858199. доста проблематично да зададете два компютъра в същия домейн SID, докато се променят само името на компютъра няма да има никакъв ефект нито върху домейна или редовен (местно) компютър SID. Ако клонира компютър, свързан към домейна, че единственият начин да получите уникален профил домейн - компютър изключение на домейна, промяна на името си и да се обърне включването му в домейна.

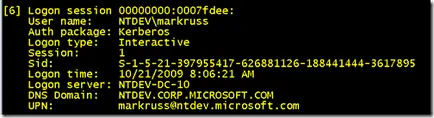

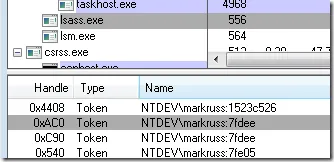

И тази екранна можете да видите информацията за маркерите, създадени Lsass за тази сесия, в прозореца на Process Explorer, на дръжката. Имайте предвид, че броят на името на сметката - 7fdee - съответства на идентификатора на LogonSessions на входа на сесията:

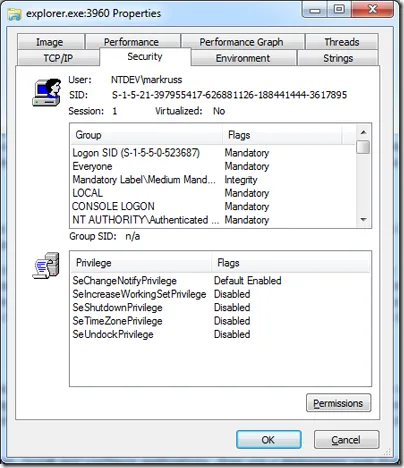

По подразбиране, процеси наследят символично копие на процеса на родител. Например, всеки процес, протичащ в моя интерактивна сесия, копие на маркера, първоначално наследена от Userinit.exe процес, който пръв създава Winlogon при всяко влизане интерактивен. Можете да видите процеса на съдържание маркерни чрез двукратно щракване върху процеса на линия в Process Explorer и преминете към раздела Защита на свойствата на диалоговия прозорец процес:

Когато един от моите процеси отваря обект система операционната, като например файл или ключ на системния регистър, подсистемата за защита проверява правата за достъп, която сканира списъка за контрол на достъпа (ACL) предмети, които сочат към СИД, която е в знак на процеса.

Такава проверка пропуски за дистанционно сесията създаден с помощта на споделени ресурси на отдалечени компютри. За да се свържете успешно на дял трябва да удостоверите самоличността си пред отдалечена система, използвайки профил, известен на системата. Ако компютърът е част от работна група, ще трябва да въведете входните данни към отдалечен местно системата на сметката; за системи, свързани с домейна, входните параметри могат да бъдат както местни сметка отдалечена система и за сметка на домейн. Когато влезете във файл на споделен ресурс, сървърът на водача файл, системата използва означението от входната сесия за проверка на правата за достъп, като по този начин подобряване на механизма на чужда самоличност.

SID дублиране

С подкрепата на Microsoft начин за създаване на инсталация на Windows, подходящ за разполагане на групи от компютри е да инсталирате Windows на референтен компютър и да се подготвят системата за клониране, като използвате помощната Sysprep. Този метод се нарича "обобщен образ", защото, когато качите снимката, създадена от описания метод, на Sysprep започва инсталацията, генериране на нова машина SID, стартирайте специфичен набор от хардуер нулиране на брояча на времето, за да активирате продукта и инсталирането на други системни настройки, като например името на компютъра.

Въпреки това, някои ИТ администраторите първо да инсталирате Windows на един от техните системи, да инсталират и конфигурират заявлението, и след това да използват инструментите за разполагане, които не се отърсили SID на Windows инсталации екземпляра. Досега най-доброто средство в такива случаи е да се използват инструменти за промяна на SID, като NewSID. Тези комунални услуги генерират нова машина SID, се опитва да намери всички възможни място в системата, която се отнася до компютъра SID, включително цялата файлова система и регистър ACL, а дори и да го актуализира с новата SID. Причината, поради която Microsoft не поддържа този метод за модифициране на системата е, че за разлика Sysprep подобни услуги не трябва да се знае, всички места, където Windows отнася до SID на компютъра. Надеждност и сигурност на системата, като се използват и двете стари и нови компютъра SID не може да бъде гарантирана.

Така е проблемът да има няколко компютъра със същия SID? Това е възможно само ако Windows някога се отнася до другите компютри SID. Например, ако по време на връзката към система SID дистанционното на локалния компютър, е прехвърлена на един от най-отдалечените системи и се използва за проверка дублира SID на права на достъп ще бъде причина за проблеми със сигурността, тъй като системата за дистанционно не може да се направи разграничение на дистанционното сметка SID от същия SID местно сметка (в този случай, СИД двете сметки имат една и съща машина SID, което е тяхната база, а същото RID). Въпреки това, Windows не ви позволява да се заверява на друг компютър, на сметка, известна само на локалния компютър. Вместо това, вие трябва да използвате входните параметри, или за сметка на местните към отдалечената система, или на доверен домейн за отдалечен компютър сметка. Отдалеченият компютър е SID за местната сметка на собствената си база данни за сметката на домейна (от база данни на английски език за сигурност сметки, Сам.) - в базата данни на Active Directory на домейн контролер. Отдалеченият компютър никога не осигурява компютър SID свързан компютър.

Последният възможен вариант, където SID дублиране може да предизвика проблеми - ситуация, в която разпределена приложение ще използва СИД компютър за уникална идентификация на компютър. Нито софтуер на Microsoft не работи по този начин, особено след като използването на SID на компютъра за тази цел няма да работи, защото всички домейн контролери имат същия SID. Софтуер, който разчита на уникалната идентификация на компютър, който използва или имената компютър или домейн SID на компютъра (SID компютърни акаунти в домейна).

Най-добър за добре

Малко по-изненадващо е, че проблемът с дублирането на SID за толкова дълго време бе поставено под въпрос, всеки приема, че някой друг не знае защо точно това е проблем. За мое огорчение, всъщност никога не е показвано NewSID всякаква полезна функция, така че сега, когато подкрепата на помощната програма е затворен, няма причина да копнеят за него. "Моля,

имайте предвид, че Sysprep нулира и други идентификатори (настройка) на компютъра,

изкупуване в случай на дублиране може да доведе до проблеми в работата

Някои приложения, като например Windows Server Update Services (WSUS).

Така че официалната политика на Microsoft все още се нуждае че клонираната

система са направени с помощта на уникален Sysprep ".