Какво е склонен епилог Jet конференцията информационни системи

В петък, аз модериран (скоро имам редица дейности, в които аз модерирани, равни на броя на събитията, къде ми е мястото :-) раздел за APT. Но ако на конференцията IDC IT Security Roadshow в Москва, където също модериран участък от APT, поканих само представители на клиента, в случай на Конференцията на Jet в моите "другари" са били дадени от представители на продавачите (Check Point, Trend Micro, Symantec и HP ).

Спомняйки си за минали събития, започнах тази кръгла маса с въпросите: "Какво е APT?" Трябва да призная, че историята се повтаря - нито на определението, нито ясни критерии, така че никой не може да формулира, че за пореден път доказва, че в много отношения свръх около APT, като нещо ново, опасно и масивна, пресилено. Някой спомена целенасочен фишинг. Кой говори за kriptolokerah. Някой помни, банкови троянски коне. И тогава дискусията се шмугна в езикови нюанси - те казват, че заплахата от умишлено и APT - това е същността на различни неща; че APT акцент трябва да се направи или на Advanced дума, нито по отношение на устойчиви. От това, казват те, се променят заплахи. Но как то е различно от това, което беше преди една година, или две, или пет, а десет. Когато прозвуча kriptolokerami пример за това как APT доказателство, аз веднага мисълта на вируса DIR, която активно "шумен", ако си спомням правилно, в средата на 90-те години. Работа в ИТ отдела след това, аз често се намира него на работните станции на потребителите, които донесоха на дискети играчки 3-hdyuymovyh, а заедно с тях на вируса. DIR също криптиране на твърдия диск, както е сега прави kriptolokery. Така че наистина, и DIR също е пример за APT?

И все пак, повечето от които се издават срещу пазара на продуктите в рамките на анти-APT сос - в много отношения е маркетинг. Повечето от тези псевдо-APT не се различава от преди пет години атаки. Ами 0-Ден уязвимости са станали все по-използвани. Ами векторни атаки вече не са ограничени до един. Ами атаки са станали по-потайни. Ето това е по-скоро, че съвременните атаките съчетават, което се използва, за да се направи индивидуално. Това е цялата разлика. И това не е точно APT.

В тази връзка, ми харесва подхода на Kaspersky Lab, която е терминът APT инвестира достатъчно тесни заплахи слой, които не могат да бъдат открити от дори най-ултрамодерен, но все пак отделни средства за защита, застанал на периметъра на мрежата или на отделни работни станции и сървъри. По-скоро, в рамките на APT план трябва да не се разбира само една, макар и сериозно, но все пак една атака и кампания, насочена към групата на жертвите. Като част от тази кампания, повече от един месец от нарушителите на подготвителната работа, създаването на щанда, моделиране проникване, събиране на различни данни за жертвата и нейните служители. И едва след това извършва проникване в вътрешната мрежа на предприятията и да компрометира своите индивидуални единици, следвани от установяването на контрол и кражба на данни или друга неразрешена изпълнение на действия. Всичко това, взети заедно, е ап.

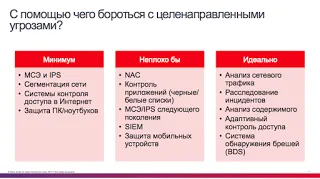

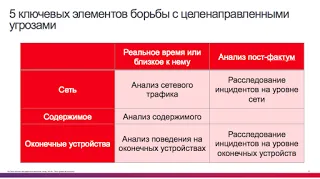

Следователно, за да се справят с подобни заплахи трябва да бъде сложен - изграждане на процесите и образоване на хората. Ако говорим за технически решения, дори и тук не е сребърен куршум, който може да реши всички проблеми в един продукт (дори ако той се нарича борба с APT или нещо подобно).

Ако класовете с данни за продукти за привеждане в набор от технологии, ние ще се сдобиете с ключ пет, което ще позволи по-ефективно откриване на това, което се пренебрегва индивидуално NGFW, антивирус, IPSami, SIEMami и други средства за защита, което е толкова често се уповават на потребителите и производителите не бърза да премахне завесата от очите.

PS. Тъй като в кръглата маса Infosystems не е действал само като модератор, но също така и като доставчик (на Cisco), ние също представи нашия подход за защита на това, което всички наричат APT или целенасочени заплахи (без да навлизаме в друга терминологична разискване) , Той е малко по-различно от други доставчици, които не се ограничават само до класическите контролни точки в мрежата или по периметъра, и конвертиране на всички сензор система за сигурност на мрежата. Но това е друга история, а не за личен блог.