Как да унищожи вируса проникващ

• И рече вирус писател вируси: "плодете се и множете. ".

• «Купи антивирусна база данни-проникващ срещу агент Смит. Твърде скъпо. Нео ".

• Покана за техническа поддръжка на антивирусни компании:

- Как мога да разбера дали моят компютър вирус проникващ.

Началото на един дълъг път, или историята на Penetrator'a

Напоследък потребителите на персонални компютри (особено тези, които не обичат да бъдат защитени!) Значително дразни вирус проникващ в.

Сайтове RuNet pestreyut заглавия: "проникващ намуси." "Чрез мрежата superzlo разходки." "Вирусът е в стила на мат ..."

Проникващ проникващ е жив и се връща

Името произлиза от вирус проникват в - да проникне, прониква, прониква (Eng.); изпълнена (където л.) шпионски цели.

Ето защо, пенетраторът може да се преведе като pronikatel. изпълнител. "Zaslanets".

За произхода на вируса отидете на различни легенди. Например това: Български студент програмист, отхвърлен от приятелката си, реши по този начин да й отдам правото, и в същото време - и около цифровия свят ...

Какво е най-проникващ

Вирусът е написан на Visual Basic.

Изпълним файл вирус е пълен UPX v.1.93.

Вирусът е създаден за 32-битови Windows OS платформи с x86 процесор.

Virus - жител. на заразения компютър, той е зареден с операционната система и винаги присъства в паметта.

Родното място на вируса - България.

· String Информация за файла - 040904B0

· Име на оригиналния File - Services.exe

Очевидно е, че проникващ прототип "и служи като вирусни имейл Worm.Win32.VB.cs.

Как да се идентифицират антивирусен проникващ на

Antivirus идентифицират зловреден софтуер по различни начини (както винаги!):

Някои антивирусни все още не може да го разпознае.

Как да се заразиш

Основните средства за разпространение на вируса - Интернет, LAN, флаш бустерите.

Вирусът се разпространява лесно и бързо в локалната мрежа (с активна антивирусна и инвалиди анонимен потребител!) Да папка \ Документи и настройки на \ All Users \ Documents \ всяка местна PC копия на файла с вирус, наречен Documents.scr.

В разрушителен ефект на вируса

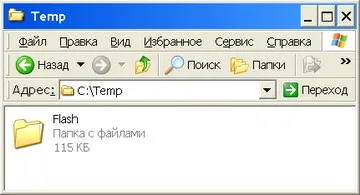

- в началото на вируса в главната директория на заразения диск flash.scr копираното изображение (117 248 байта);

- в папката \ Windows \ System32 \ вирус създава DETER177 папка;

- в папката \ Windows \ System32 \ DETER177 \ lsass.exe вирус създава скрит файл (117248 байта, за разлика от настоящия lsass.exe «живите» в папката \ Windows \ System32.);

- в папката \ Windows \ System32 \ DETER177 \ smss.exe вирус създава скрит файл (117248 байта, за разлика от настоящия smss.exe «живите» в папката Windows \ System32 \.)

- в папката \ Windows \ System32 \ DETER177 \ вирус създава скрит файл svshost.exe (117248 байта на букви "в" и "о" - на кирилица, за разлика от настоящото svchost.exe);

- в папката \ Windows \ System32 \ вирус създава скрит файл AHTOMSYS19.exe (117248 байта);

- в папката \ Windows \ System32 \ вирус създава скрит файл stfmon.exe (117248 байта на букви "в" и "о" - на кирилица, за разлика от настоящото Ctfmon.exe);

- в папката \ Windows \ System32 \ вирус създава скрит файл psador18.dll (32 байта);

- в папката \ Windows \ System32 \ вирус създава скрит файл psagor18.sys (117248 байта);

- AHTOMSYS19.exe файлове. \ Windows \ System32 \ DETER177 \ lsass.exe и \ Windows \ System32 \ stfmon.exe стартира автоматично при стартиране на операционната система и неизменно присъства в паметта;

- (. .jpg .jpeg) всички .jpg -files се заменя със същото име .jpg -снимка (за размер 69h15 пикселите, 3174 байта) с стилизиран надпис пенетратор (черно на сиво-бял фон). .bmp файлове. .png. "Не докосвайте» .tiff вирус;

- съдържанието на .doc и .xls файлове заменят със следния текст съобщението (в този случай размерът на тези файлове става 196 байта - от гледна точка на текстовото съобщение):

"Нее ** пратил, C * СК, сега не се връщай ВАШИТЕ ДАННИ !! И аз ще ходя до него и се смеят КАТО ВАС C * SC, ISHESH виновник. Глътни X ** P **** оближе. Хахаха \ проникващ \

MY ICQ: 402974020

- Burn вирусът създава папка с файлове и CDburn.exe autorun.inf (местоположение папка: Windows XP - \ Documents и Settings \<Имя_пользователя>\ Local Settings \ Application Data \ Microsoft \ Windows; Windows Vista - \ Users \ магистър \ AppData \ Local \ Microsoft \ Windows \ Burn);

- Във всяка папка (включително подпапки) карам където стартирането състоя flash.scr файл. вирусът създава свои копия <имя_папки>.SCR (117,248 байта); След това flash.scr файл на диска (което вече е заразен), обикновено самостоятелно destructs (червей си е свършил работата, червеят може да напусне!), като в основата на вирус скрит файл, (без име) с .scr разширение;

- при отваряне / свързване на местно / сменяем диск вирус се копира в незамърсена медиите (дори и в Safe Mode!)

- произвежда скрит вирус предизвикателство след система DLL библиотека: ntdll.dll. kernel32.dll. MSVBVM60.DLL. User32.dll. Gdi32.dll. ADVAPI32.dll. RPCRT4.dll. Ole32.dll. Oleaut32.dll. Msvcrt.dll.

Така че, както в основата на вируса показва скрит файл (без име) с .scr разширение.

Маскиране на вируса в системата

За да скриете своето присъствие в системата и да се попречи на премахването на вируса:

• преоблечен като скрийнсейвър;

• скрива дисплея на файлови разширения;

• Не започвайте sistemymsconfig помощната програма за настройка;

• Ключът от регистъра, [HKEY_CLASSES_ROOT \ scrfile] и [HKEY_LOCAL_MACHINE \ Software \ Classes \ scrfile] низ (REG_SZ) Параметърът подразбиране е папка с файлове (по подразбиране стойност - скрийнсейвърът). Затова flash.scr икона на файл (или друг изпълним вирус файл) - тази икона обикновено се използва папки (тоест, визуален образ, чрез който се разпространява вируса, изглежда като нормална папка Тук се крие още един капан: ако потребителят се опитва да отвори. ( "какво е тази папка?"), като psevdopapku, а след това - без да го знаят - стартирате изпълнимия файл на вируса.

Спасителен пояс AutoCAD "и

Трябва да се отбележи една уговорка. Броят на заразените компютри (! И, съответно, размерът на опетнен информация) ще бъде много по - голяма - тези, които работят с-та AutoCAD "- това е AutoCAD буквално запазена!

Фактът, че пробиващата създател ", и се възползва от възможността за стартиране на скрийнсейвъра, като нормална изпълним файл е регистриран в ключа на системния регистър [HKEY_CLASSES_ROOT \ .scr]. низ настройка (REG_SZ) По подразбиране @ = "scrfile".

AutoCAD, когато инсталирате SCR -files се подновява (в този случай низ REG_SZ параметъра по подразбиране @ = "AutoCADScriptFile". Т.е. скриптове AutoCAD файл "а), така че да започне скрийнсейвърът в Windows Explorer не успее.

Това запазено AutoCAD потребители "и от опустошенията на проникващ е, но тези потребители на персонални компютри все още заразени - ако те не се третират, - вирус носител (penetratoronositeli)!

Едно съобщение на един от форумите, че вирусът не работи на виртуален десктоп. Това не отговаря на действителността.

Предварително се препъна (на виртуален компютър) антивирусни (ESET NOD32).

След старта flash.scr вирус създава всички файлове, от които се нуждае, за да "работят" като промените настройка в системния регистър. но разрушителни действия с файлове които не са извършени.

Вирусът е "спечелил"! Той започна щети файлове на виртуален компютър ...

Какво аутопсия показа

Аутопсията показа следния софтуер вирус код.

• разрешение «" на вируса в регистъра.

loc_41A94C: var_88 = "Shell"

loc_41A952: var_88 = Unknown_41958C ( "Explorer.exe" MemVar_41E040 "SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon", Cbyte (H1), H80000002)

loc_41A98B: var_88 = "LSASS"

loc_41A991: var_88 = Unknown_41958C (Me.global_144 "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run", Cbyte (H1), H80000002)

loc_41A9C6: var_D0 = Unknown_41905C ( "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ Explorer", "NoFolderOptions", CLng ( "1"), H80000002)

loc_41A9FF: var_D0 = Unknown_41905C ( "Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Advanced", "Hidden", CLng ( "0"), H80000001)

loc_41AA38: var_D0 = Unknown_41905C ( "Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Advanced", "HideFileExt", CLng ( "1"), H80000001)

loc_41AA71: var_D0 = Unknown_41905C ( "Software \ Microsoft \ Windows \ CurrentVersion \ Explorer \ Advanced", "ShowSuperHidden", CLng ( "0"), H80000001)

loc_41AAB3: var_88 = Unknown_41958C ( "папка с файлове", "scrfile", Cbyte (H1), H80000000)

loc_41AAC8: На Error Goto 0

loc_41AAE7: Ако (var_AE = Н0) След това "41AB15

loc_41AB12: GoTo loc_41AB55

loc_41AB15: Край Ако

loc_41AB28: Ако (FileLen (Me.global_132) <> MemVar_41E02C) След това "41AB53

loc_41AB53: Край Ако

loc_41AB55: "Цитирано от: 41AB12

loc_41AB7D: var_88 = "stfmon.exe"

loc_41AB83: var_88 = Unknown_41958C (Me.global_132 "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run", Cbyte (H1), H80000002)

loc_41ABB8: var_88 = "stfmon.exe"

loc_41ABBE: var_88 = Unknown_41958C (Me.global_132 "SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run", Cbyte (H1), H80000001)

loc_41ABCF: Exit Sub

• За подмяна на съдържанието на .doc и .xls файлове нецензурни съобщение отговаря на следния сайт код на вируса (тук разписани че .rtf файловете са вирусни "не пипай"):

Публична Под действие (filF) "419C6C

"Таблица на данни: 415670

loc_419B2C: На Error Goto loc_419C6A

loc_419B3C: var_88 = Право $ (filF, H3)

loc_419B47: Ако не (var_88 = "док") След това "419B81

loc_419B52: Ако не (var_88 = "DOC") След това "419B81

loc_419B5D: Ако не (var_88 = "XLS") След това "419B81

loc_419B68: Ако не (var_88 = "XLS") След това "419B81

loc_419B73: Ако не (var_88 = "RTF") След това "419B81

loc_419B7E: Ако (var_88 = "RTF") След това "419BD5

loc_419B81: Край Ако

loc_419B81: Край Ако

loc_419B81: Край Ако

loc_419B81: Край Ако

loc_419B81: Край Ако

loc_419BBC: Обадете се taskWrite (filF, CVAR ( "Нее ** пратил, C * СК, сега не се връщай ВАШИТЕ ДАННИ !! И аз ще ходя до него и се смеят КАТО ВАС C * SC, ISHESH виновник Suck X **. , оближе н ****. хахаха \ проникващ " vbCrLf "MY ICQ: 402974020" vbCrLf "JB" CStr (MemVar_41E048)), филмовата академия, Н0)

loc_419BD1: Exit Sub

loc_419BD2: GoTo loc_419C5A

loc_419BD5: Край Ако

• Какви видове файлове подлежат на унищожаване, формулирани в следващия раздел на код на вируса:

Публична Sub ScanFile (diskforscan, typefind) "418D74

"Таблица на данни: 415670

loc_418CFC: var_86 = typefind "байт

loc_418D09: Ако (var_86 = Cbyte (H1)) След това "418D3A

loc_418D2C: diskforscan ":" = Unknown_41C00C ( "rarRARzipZIPdocDOCxlsXLSjpgJPGmp3MP3wmaWMAwmvWMVaviAVImpgMPGvobVOBpdfPDF" Н0, Н0)

loc_418D37: GoTo loc_418D71

loc_418D3A: Крайна сметка, ако

loc_418D43: Ако (var_86 = Cbyte (H3)) и след това "418D71

loc_418D66: diskforscan ":" = Unknown_41C00C ( "", Н0, HFF)

loc_418D71: "Цитирано от: 418D37

loc_418D71: Край Ако

loc_418D71: Exit Sub

• За подмяна на съдържанието на картината .jpg файлове "проникващ" (Image1) отговаря на следния сайт код на вируса (тук посочено, че една .bmp файлове вирус "не пипай"):

loc_419BDD: Ако не (var_88 = "JPG") След това "419C01

loc_419BE8: Ако не (var_88 = "JPG") След това "419C01

loc_419BF3: Ако не (var_88 = "BMP") След това "419C01

loc_419BFE: Ако (var_88 = "BMP") След това "419C43

loc_419C01: Край Ако

loc_419C01: Край Ако

loc_419C01: Край Ако

loc_419C0F: Ако (FileLen (filF)> HC66) След това "419C3F

loc_419C33: SavePicture Image1.Picture

loc_419C3F: Край Ако

loc_419C3F: Exit Sub

loc_419C40: GoTo loc_419C5A

loc_419C43: Край Ако