IPSec като протокол за сигурност на трафика по мрежата - лаборатория мрежи - ciscolab

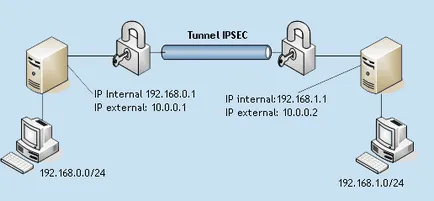

0 Тази статия съдържа преглед на инструменти IPSEC (IP сигурност - система за защита на IP слой) и съответната IPSec, на разположение в Cisco продукти и се използва за създаване на виртуална частна мрежа (VPN). В тази статия ще се определи какво IPSec и какви протоколи и алгоритми за защита на основата IPSEC.

IP Security - е пакет от протоколи, отнасящи се до въпроси, криптиране, удостоверяване и защита при транспортиране на IP-пакети; членството си в момента включва почти 20 предложения за стандарти и 18 RFC.

Cisco продукти Подкрепа за VPN използва набор от IPSec, който е днес индустрията да се гарантира широки функции стандарт VPN. IPSec осигурява механизъм за сигурно предаване на данни в IP-базирани мрежи, предоставяне на konfidentsi¬alnost, целостта и автентичността на данните, предавани чрез незащитен интернет тип мрежа. IPSec предоставя следните възможности на мрежите за Cisco VPN:

- поверителността на данните. IPSec данни Подателят е възможността да се криптират пакети преди да ги предаде в мрежа.

- целостта на данните. IPSec данни приемник има възможност за удостоверяване на общуването с него страна (устройство или софтуер, obespe¬chenie, който започва и завършва с IPSec тунели) и IPSec пакети, изпратени от тези страни да се гарантира, че данните не е бил променен по транзита.

- източник Удостоверяване на данни. IPSec получател на данните е получил vozmozh¬nost автентичността на източника на пакетите IPSec. Тази услуга za¬visit на целостта на данните услуга.

- Защита от възпроизвеждането. IPSec данни приемник може да открива и ot¬vergat възпроизведени пакети, което им пречи да подправяне и provede¬niya агент атаки на инжектиране.

IPSec е набор от протоколи, базирани на стандартите и алгоритмите за сигурност. IPSec технологии и свързаните с тях протоколи за сигурност отговарят на отворени стандарти, подкрепени от група IETF (Internet Engineering Task Force - група от проблемни Интернет дизайн) и описани в RFC спецификации и проект на IETF. IPSec работи в мрежовия слой, осигуряващ защита и идентификация на IP пакети, изпратени между устройства (страни) IPSec - като Cisco рутери, защитни стени PIX Firewall, Cisco VPN клиенти и концентратори, както и много други продукти, които поддържат IPSec. инструменти за поддръжка на IPSec позволяват везни от много малки до много големи мрежи.

Асоциация за защита (Асоциация за сигурност, SA)

IPSec предоставя стандартен начин за удостоверяване и шифроване на връзки между комуникиращи страни. За да се защити връзки, IPSec означава използване на стандартни алгоритми (т.е., математически формули) за криптиране и удостоверяване, известни трансформации. В IPSec използва отворени стандартни ключове за криптиране съвпадение и управлението на връзка, която позволява комуникация между страните. IPSec технология предлага методи за IPSec партии "са съгласни" относно хармонизираното използване на услугите. За да укажете concordial параметри, използвани в асоциацията за сигурност на IPSec.

Асоциация за защита (Асоциация Сигурност - SA) е договорен метод политика или обработката на данни, се приема, че обменът между двете устройства да комуникират страни. Един от компонентите на тази политика може да бъде използвания алгоритъм за криптиране на данни. Двете страни могат да is¬polzovat същия алгоритъм за двете криптиране и декриптиране. SA работни параметри се съхраняват в базата данни на асоциациите за сигурност (асоциация за сигурност в базата от данни - ЕАД) и от двете страни.

Две компютри на всеки режим SA страна магазин, протоколи, алгоритми и ключове, използвани в SA. Всяка SA се използва само в една посока. Две изисква SA за двупосочна комуникация. Всяка SA прилага един режим и протокол; по този начин, ако за един пакет трябва да се използват два протоколи (като AH и ESP), изисква две SA.

IKE протокол (Internet Key Exchange - обмен на интернет-ключ) е хибрид протокол, който предоставя специална услуга за IPSec, а именно за удостоверяване на IPSec страни, съвпадение на параметрите на асоциациите за защита на IKE и IPSec, както и селекция от бутони за алгоритми за криптиране, използвани в IPSec рамка. протокол opira¬etsya на IKE на протоколи ISAKMP (Internet асоциация за сигурност и Протокола управление на ключовете - протокол асоциация за управление и ключове за защита в интернет) и Oakley, които се използват за контролиране на процеса на създаване и обработка на криптиране ключове, използвани в IPSec трансформации. IKE протокол се използва също и за генериране на защита IPSec асоциации между потенциалните страни.

Тъй като Айк, и IPSec сдружение за защита се използва за задаване на параметрите за свързване.

IKE поддържа набор от различни примитивни функции за използване в доклади. Сред тях са разбъркващата функция и псевдо-случайна функция (PRF).

Функцията за хеш - функция, която е устойчива на сблъсъци. Устойчивостта се отнася до конфликти, които е невъзможно да се намерят две различни съобщения М1 и М2, така че

Н (m1) = Н (m2), където H - разбъркващата функция.

Що се отнася до psevodsluchaynyh функции, които в момента на мястото специален PRF използва хеш функция в изграждането HMAC (HMAC - съобщение механизъм за удостоверяване с помощта на хеш функция). За определяне на HMAC ние се нуждаем от криптографски хеш функция (както го наричат H) и таен ключ K. Предполагаме, че H е хеш функция, когато данните се сегментира по процедура за компресия, последователно прилагана за информационните блокове последователност. Ще означаваме дължината на тези блокове B в байта, а дължината на блоковете, получени чрез хеширане - като L (L