Firewall D-Link DFL-210

Благодаря ви за подкрепата!

Това, както и няколко от следващия преглед ще се фокусира върху интернет на защитната стена на D-Link DFL-210.

Функционалността на устройството на: Интернет маршрутизатор с 4-hportovym ключ за LAN интерфейс, IPSec, PPTP и L2TP VPN сървърите механизъм за откриване на проникване и превенция, възможността за оформяне на трафика. Тъй като устройството се нарича защитна стена, тя има много функции за сигурност, които ще бъдат описани по-подробно в поредица от статии, посветени на това устройство.

На устройството има следните показатели:

- мощност на лампата

- индикатор за състоянието на

- LED WAN порт дейност

- Индикатор DMZ порт дейност

- Индикатор дейност във всяка от 4-те пристанища на стан-

Задна устройство разположени:

- конзола пристанище

- 4 LAN порта

- DMZ порт

- WAN порт

- бутон Reset - нулира настройките

- захранващ конектор

- Сам защитна стена

- 2 кабела RJ-45 - RJ-45 от 2 метра дължина

- ROM с ръчно

- Console кабел за свързване към COM-порт

- Електрозахранването (тел дължина около 2м)

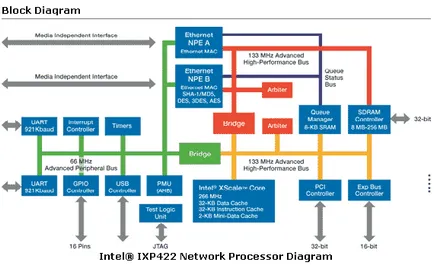

Устройството се осъществява на процесор Intel IXP422 (266MHz, хардуерна поддръжка SHA-1 алгоритъм, MD5, DES / 3DES, AES, 2 MII - интерфейс подкрепа 33/66 MHz PCI-шина, USB 1.1, ниска мощност).

CPU Block Diagram показани по-долу

На борда:

- Realtek 8100B - Fast Ethernet контролер с управление на захранването

- Realtek 8305SB - 5 tiportovy Fast Ethernet Switch

- Promise Technology PDC-20275 - ATA-Controller - очевидно организирана чрез интерфейс на картата CompactFlash поставена в основната единица борда

- 4 MB Flash-памет Intel TE28F320

- 128 MB SDRAM памет (4 * Hynix HY57V561620CT-H, PC133)

пластмаса, хоризонтален монтаж е разрешено и окачени на стената

В действителност, устройството е конвенционален рутер с разширени настройки за сигурност, може да Intrusion Detection и оформяне на трафика.

Към момента на писане на този преглед на сайта на D-Link не е имало информация за устройството за представяне, така че документацията на устройството можете да намерите тук (

Конфигурация на устройството може да бъде направено чрез конзола пристанище с помощта на CLI (Command Line Interface, Command Line Interface) или чрез WEB-интерфейс (като например използването на SSL, и то без).

базова конфигурация на устройството чрез уеб-интерфейс, който е проектиран в стила на XP. което несъмнено го прави по-привлекателни, но, за съжаление, по-лесно е от това става. В действителност, за да разберете как да използвате конфигурация интерфейс Отне ми доста дълго време, но това е "сложност" даде възможност за по-голяма гъвкавост на конфигурацията. Можете също така да се каже, че средствата за WEB-интерфейс са много обемисти (самостоятелно повече от 150 снимки на екрана се оказаха без подробности за настройка).

Настройки за уеб-интерфейса на екранни снимки тук.

Списък на SNMP параметри е показано тук.

При създаване на DHCP сървър може да определи голям брой опции (използване на тези опции се появява, ако DHCP клиент признава подходящите настройки и произвежда конфигурация от тях). Пример за такъв вариант е "по подразбиране IP TTL" (Време за раздяла по подразбиране IP-пакет). Списъкът на тези параметри е показано тук.

При определянето на правилата на защитната стена, за маршрутизация политики, създаден трафик оформяне, както и определяне на някои други параметри, можете да използвате графика ( "Схема"). Това ви позволява да зададете времеви интервали, при които ще се прилагат тези опции. Точност на определяне на правилата на програмата - 01:00. Можете да определите начален час и краен час на графика (ден / месец / година)

Конфигуриране на IPSec, PPTP и L2TP VPN сървър ще бъде обсъдено накратко в следващите раздели от този преглед, посветен на това устройство.

Когато създавате правила за филтриране, можете да използвате следното:

Обикновено, когато връзката е установена, защитната стена създава специална сметка, която ви позволява да не се проверяват всички пакети и да се провери само първият пакет - това е списък с правила за филтриране са само пакети, които установяват връзката и други пратки, не подлежат на проверка (ако връзката е установена, всички пакети на тази връзка ще бъдат предадени през защитната стена). Този механизъм се нарича Stateful Packet инспекция (SPI). Действие FwdFast филтър предотвратява създаването на такива записи - това може да бъде полезно, ако по някаква причина трябва да се провери всеки пакет (което значително забавя), или ако пакетите са толкова редки, че имате предвид следната позиция е безсмислена.

механизъм SPI може да работи с протоколи, които не се установяват стабилни съединения (например, UDP) - където това влизане в защитната стена създаден чрез преминаване на първия пакет през защитната стена и заличава след предварително определен период от време след преминаването на последния ( този интервал от време може да се определи в разширени настройки - "разширени настройки").

Устройството има възможност за откриване и предотвратяване на прониквания - се съхраняват в подпис устройство, позволяващо да се откриват и предотвратяват прониквания. Тези подписи могат да се актуализират (включително в автоматичен режим). И възможността за включване на тази функция ще бъде обсъдено в следните мнения за този модул.

Възможно е също така да се създаде вътрешен потребителска база данни и \ или да използвате външен RADIUS сървър за удостоверяване (използвайки, например, като списък с потребители, които се свързват с PPTP-сървър).

Възможността за оформяне на трафика ще бъдат взети предвид при следващия преглед.

Посочете различни статистически данни, разгледани в отделен меню, което съдържа следните елементи:

В заключение, настройките на приложението не се срещат, докато опазването - това е, за първи път може да направи необходимите връзки, а след това даде възможност на новите настройки наведнъж. Но спасяването на конфигурацията, както се оказва, не е много лесна задача за начинаещи. След като сте извършили "Запазване на настройките" за крайното им използване и съхраняване на устройството трябва да отидете на WEB-интерфейс за определен период от време (той може да бъде настроен). Това стана очевидно, за да не случайно се промени настройката отдалечено устройство, така че самият администратор, ще загубят достъп до него. След този период от време, ако администраторът не е отишъл на интерфейса на устройството, върнете първоначалните настройки.

тестване за производителност

Тестване на кабелен сегмент

Изпитване, проведено съгласно този метод

Максимална скорост: 67.90 Mbit / сек - с доста висока скорост. В пълен дуплекс процент трафик е донякъде намалява и скоростта в посока WAN-> LAN става значително по-ниска скорост в посока стан-> WAN.

Нека да видим как се държи трафик, като същевременно намали размера на опаковката: