Знайте, Intuit, лекция, просто криптиране с частен ключ

методи пермутация

При използване на пермутация шифър на входящи потоци прав текст е разделен на блокове, всеки от които притежава пермутация на символи. Промени в класическата "предварително компютър" криптография, получени в резултат на записа на оригиналния текст и четат ciphertext по различни пътища на геометрични фигури.

Най-простият пример на пермутация е пермутация на определен период г. При този метод, съобщението се разделя на блокове от г герои и съща Първообразът се извършва във всеки блок. Обикновено, върху които пермутация. и ключът може да бъде определена чрез пермутация от първите г естествени числа. В резултат на това публикува писмата си не се променят, но се предават в различен ред.

Например, за г = 6 като ключов транспониране може да отнеме 436215. Това означава, че всеки блок от 6 символа четвъртия символ става на първо място. третият - на втория, шестият - на третия и т.н. Да предположим, че искате да шифровате следния текст:

Броят на символите в оригиналното съобщение е равно на 24, следователно, съобщението трябва да бъде разделена на 4 блока. криптиране резултат, като преместите съобщението до 436215

Теоретично, ако уредът е съставен от г символи, броят на възможните пермутации на г! = 1 * 2 *. * (D-1) * г. В последния пример D = 6. Следователно, броят на пермутации е 6,! = 1 * 2 * 3 * 4 * 5 * 6 = 720. Така, ако противника да пресече криптирана съобщение от този пример, ще трябва не повече от 720 опити за разширяване на оригиналното съобщение (ако приемем, че размера на блока е известно врага).

За да се увеличи надеждността може да се прилага последователно в шифриран съобщението две или повече пермутации с различни периоди.

Друг пример е прегрупиране методи за прегрупиране маса. При този метод, като записът се извършва на източник на текстови редове на една маса и да го прочетете от колони от същата таблица. Последователността на запълване на редовете и колоните може да се чете и всеки даден ключ.

Помислете за пример. Да предположим, че в таблицата 4 ще кодира колоната и ред 3 (размер блок е 3 * 4 = 12 знака). Шифроване на следния текст:

Броят на символите в оригиналното съобщение е равно на 24, следователно, съобщението трябва да бъде разделен на 2 блока. Пишем всеки блок в таблица, по подобие (Таблица 2.9).

Таблица 2.9. Метод на шифроване на пермутация на маса

В този случай, по реда на колони се чете и ключа.

Ако размерът на съобщението не е кратно на размера на блока, съобщение може да бъде допълвано с други символи, които не оказват влияние върху смисъла, като заготовки. Все пак, това не се препоръчва, тъй като тя дава на врага в случай на залавяне криптограма информация за количеството, използвано пермутация таблици (дължина блок). След определяне на противника блокова дължина, може да се намери дължината на ключа (броят на колоните на таблицата) с дължина единица сред делители.

Нека да видим как за криптиране и декриптиране на съобщение с дължина не кратно на размера на масата за пермутация. криптиране дума

Броят на знаците в оригиналното съобщение е 9. Да напишете съобщение в таблицата на линиите (Таблица 2.10), а през последните три клетки се оставя празно.

Таблица 2.10. метод Частичен блок криптиране на базата на една маса пермутация

Разшифроването първо се определя броят на пълните колони, което означава, че броят на знаците на последния ред. За тази разделен размер на съобщението (в нашия пример - 9) на броя на колоните или големината на ключа (в примера - четири). Остатъкът от разделянето е Броят колони. 9 мод 4 = 1. Следователно, пълно колоната беше 1 и три кратко в нашия пример. Сега можете да сложите буквата на съобщението на негово място и за декриптиране на съобщението. Тъй като ключ за криптиране е броят 1234 (колоните са чели в последователност), а след това записва първата колона пермутация на маса, следващите две (EE) за дешифриране на първите три символите (PMA) - във втората колона, следващият две (RN) - в третия, и последните две (ЕК) - четвъртият. След попълване на таблицата гласи една линия и да получите оригиналното съобщение ваканция.

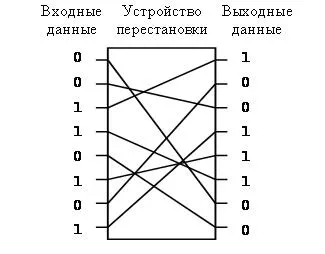

Има и други изменения на методи, които могат да бъдат изпълнявани от софтуер и хардуер. Например, данните за предаване съхраняват в двоична форма, която е да се използва хардуер единица, която възбужда определен начин по подходящ монтаж бита електрически изходни п-битови съобщения. По този начин, ако се приеме размер на блок равно на осем бита, е възможно, например, да се използва блок пермутация, както на фиг. 2.7.

Фиг. 2.7. Апаратура пермутация блок

За разшифроването на приемащата страна е различен блок, възстановяване на реда на веригите.

Хардуер изпълнява пермутация се използва широко в практиката, като неразделна част от някои съвременни шифри.

При преместване на всякакъв вид в шифрован съобщение ще включва същите знаци, както в обикновен текст. но в различен ред. Следователно, статистически закономерности на език остават непроменени. Това дава cryptanalyst да се използват различни методи, за да се възстанови правилния ред от знаци.

Ако противникът има способността да пропуснете през криптиране метод пермутация специално подбрана съобщение, след което той ще бъде в състояние да организира атака на избрания текст. По този начин, ако дължината блок на изходния текст е N символи, тогава ключът за отваряне достатъчно да премине през криптографски N-1 система явен блокове, при което всички символи с изключение на един, са идентични. Друг вариант за атаката е възможно в избрания текст, ако дължината на блок N-малък от броя на знаците в азбуката. В този случай, можете да създадете такъв специално съобщение от различни букви от азбуката, организиране тях, например, по реда на азбуката. Напред предварително начин съобщение чрез Специалист криптоанализ за криптиране система само ще видим какво ще се оказали позиции азбука след криптирането и направи схема пермутация.

Обсъдихме общата схема на симетрично криптиране и класификация на най-простите методи за криптиране с частен ключ. В следващата глава ще разгледаме принципите за създаване на съвременните блокови алгоритми