Знайте, Intuit, лекция, идентифициране и удостоверяване

IPSec протокол

IPSec протокол или по-точно, набор от протоколи, разработени от IETF като основен протокол за сигурност в слой -връзка IP. IPSec е комплементарна на ПР версия 0.4 и част от IP версия се използва 0,6 протокол. Възможностите, които дават IPSec:

- контрол на достъпа;

- контрол целостта на данните;

- Данни за удостоверяване;

- защита на повторения;

- конфиденциалност.

Основната задача на IPSec - установяване между два компютъра, свързани чрез публичен (опасен) IP - мрежа. защитен тунел (фиг. 5.9), което носи поверителна или чувствителна информация, за да неоторизиран промяна. Такъв тунел е създаден с използването на криптографски методи за защита на информацията.

Протоколът работи в мрежа слой на модела OSI и, съответно, е "прозрачен" за прилагане. С други думи, на приложенията (като уеб сървър. Browser. СУБД и т.н.), не оказва влияние върху това дали защитата на данните, които се предават с помощта на IPSec се използва или не.

Фиг. 5.9. безопасността на тунелите

IPSec е отворена архитектура, която по-специално ви позволява да използвате новите криптографски алгоритми и протоколи, като например съответните национални стандарти за защита на данните, предадени. Това изисква страните взаимодействащи поддържаните алгоритми, и те ще бъдат записани в стандартен начин описание връзка параметри.

Процесът на защитен пренос на данни се урежда от правилата за безопасност, приети в системата. Параметри генерирани тунел описва структурата на информация, като например защита или контекст асоциация за сигурност (от английски език. Сигурност асоциация. Съкр. SA). Както бе споменато по-горе, IPSec е набор от протоколи, и съставът на SA може да варира, в зависимост от конкретния протокол. SA включва:

Две протоколи, които са част от IPSec е:

- удостоверяващия протокол заглавието - AH (. от английски Authentication Header), осигурява целостта и удостоверяване на предадените данни; Най-новата версия на протокола, описан в RFC 4302 (Предишна - RFC 1826, 2402);

- протокол капсулиране защита на личните данни - ESP (от полезния товар английски Капсулиране сигурност.) - осигурява неприкосновеността на личния живот и освен това може да осигури проверка на целостта и удостоверяване, описан в RFC 4303 (предишната - RFC 1827, 2406).

И двете от тези протоколи са два режима на работа - транспорт и тунел, последният определя като ядрото. Режим тунел се използва, когато поне един от свързващите възли е портал за сигурност. В този случай, нов IP -zagolovok и източник IP -Package напълно капсулирани в нов.

Режим на транспорта се фокусира върху домакин на връзката - домакин. При използване на ESP в режим на транспорт, само IP -Package защитени данни, заглавието не е засегната. Когато се използват за защита AH простира до данни и част от областта на заглавието. По-подробни режима на работа са описани по-долу.

протокол AH

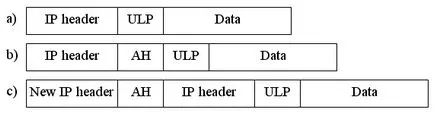

Интензивната версия 0.4 при удостоверяването с глава идва след IP-заглавието. Ние представляваме оригиналния IP-пакет като набор от IP-хедър, на следващия слой протокол заглавието (обикновено TCP или UDP, на фигура 5.10 е маркиран като ULP -. От протокола на английски по-горно ниво.) И данни.

Фиг. 5.10. а) първоначалния IP-пакети; б) IP-AH пакет използва режим транспорт; в) режим IP-пакети използване тунел AH

Фиг. 5.10 показва източник пакет и варианти от него промени, използвайки протокола AH в различни режими. В режим на транспорта, заглавната част на оригиналния IP-пакет остава на мястото си, но тя е променил някои от полетата. Например, промяна поле Следваща Header, което показва заглавието на протокола следва IP-заглавието. В режим на тунел създава нов IP-хедър, последвано от заглавна AH, а след него - напълно оригинален IP-пакет.

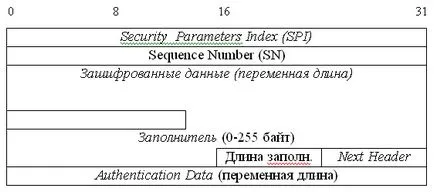

Удостоверяване се извършва чрез създаване на код за удостоверяване за съобщения (MAC), който използва хеш функция и таен ключ. Във всички изпълнения AH трябва непременно да се поддържа с помощта на хеш функция с ключ HMAC-MD5-96 (по подразбиране) и HMAC- SHA -1-96, представляващи изпълнения MD5 и SHA -1 хеш функции, съответно. Но това може да се използва и на други "по избор" хеширане алгоритми. Получената стойност се нарича тук ICV протокол (от английски за проверка на целостта стойност -. Проверка стойност интегритет) се поставя в полето за идентификация на данни (Фигура 5.11.). Това поле с променлива дължина, тъй като Различни хеш алгоритми образуват различни по дължината на смлените.

Фиг. 5.11. AH глава протокол структура

При използване на AH в режим на транспорта, ICV се изчислява за ULP. данни и неизменни полета IP-заглавни. Променливите области, като например полето за TTL показващи живота на пакета и променя преминаването на рутери при изчисляване на хеш стойността се поставя в 0. В режим тунел идентифицира цялата оригиналната IP-пакети и нови колекторни полета неизменна.

Разглеждане на формата на глава AH (фиг. 5.11). Първите 8 бита на глава (областта Следваща Header) съдържа редица съответстваща на следващия протокол слой. Номер за всеки протокол възлага организация IANA (Internet Assigned Numbers Authority). 6, ESP - - например TCP номер 50, AH - 51, и т.н.

Полезният товар Лен поле показва дължината на заглавната част AH в 32-битови думи. Освен това, 16 бита са запазени.

област SPI съдържа индекса на параметрите за защита, съгласно които получателят ще бъде в състояние да намерите желания SA. SPI стойност, равна на нула показва, че за не съществува даден SPI пакет.

поле на номер на последователност е въведена в RFC 2402. Стойността на брояч, съдържаща се в тази област може да се използва за защита срещу атаки от повторен опит прихванатите пакети. Ако защитната функция се активира повторения (както е посочено в SA), стойност на поле подател увеличава последователно за всеки пакет се предава в дадена връзка (свързване с помощта на един SA).

поле за удостоверяване на данни. както е посочено по-рано, съхранява ICV на стойност.

Протоколът ESP

Ако AH осигурява защита срещу заплахи за целостта на предаваните данни, ЕСП също може да осигури и конфиденциалност.

Както и Ах, ESP може да работи в областта на транспорта и тунел режим. Фиг. 5.12 илюстрират изпълнения на използването му (подчертани от люпене пакети фрагменти, които са защитени чрез криптиране). За ESP определя следния списък на необходимите алгоритми, за да се поддържат във всички реализации:

- за формиране на Автентичен код на съобщение HMAC-MD5-96 (по подразбиране) и HMAC- SHA -1-96;

- криптиране - DES (. в режим на ТГС е по подразбиране) и NULL (без кодиране).

В допълнение, регистриран и може да се прилага в редица алгоритъм за криптиране - Triple DES, CAST -128, RC5. IDEA. Blowfish. ARCFour (публична версия RC4) [21].

Да разгледаме глава формата на ESP (фиг. 5.13). Тя започва с два 32-битови стойности - SPI и SN. Тяхната роля е същата като в AH протокол - SPI идентифицира SA, използван за създаването на тунела; SN - помага за предпазване на пакети повтаря. SN и SPI не са криптирани.

Следваща е поле, съдържащо шифрованите данни. След тях - област агрегат, който е необходим, за да се приведе в съответствие с продължителността на шифровани полета на стойност кратна на размера на блока, монтиран на алгоритъм за криптиране.

Фиг. 5.12. а) първоначалния IP-пакети; б) ESP в режим на транспорт; в) ESP в режим на тунел

Фиг. 5.13. ESP глава структура

След пълнителя са полета, съдържащи обща стойност дължина и индикация за по-висока протокол ниво. Тези четири области (обобщени данни, както на дължина, следва Protocol) са защитени с криптиране.

Ако ESP се използва за удостоверяване на данни, а след това завършва областта на пакети с различна дължина, съдържащи ICV. За разлика от AH, ESP при изчисляването на стойностите за удостоверяване съобщение код. поле на IP хедър (нова - за режим на тунел, модифициран старата - за транспорт) не са взети под внимание.

При споделяне протоколи AH и ESP. след заглавието на IP е AH, след като - ESP. В този случай, ESP решава задачата за осигуряване поверителността, AH - да се гарантира целостта и автентичността на източник на съединението.

Помислете редица допълнителни въпроси, свързани с използването на IPSec. Да започнем с това, произходът на информацията за настройките на връзката - SA. Създаване на база данни SA може да се направи по различни начини. По-специално, той може да бъде създаден от администратора по сигурността ръчно или генерирани с помощта на специални протоколи - да прескача. ISAKMP (Асоциация Internet Security и Key Management Protocol) и IKE (Internet Key Exchange).

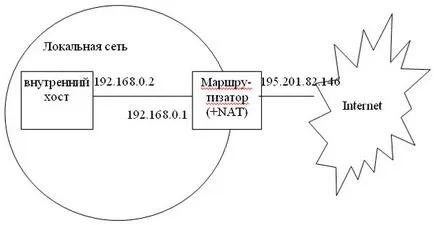

IPSec и NAT

По този начин, NAT и AH са несъвместими. В същото време, ESP протокол. който няма контрол върху целостта на -zagolovka IP, може да се използва във връзка с NAT.

Отделно, че е необходимо да се реши проблема с разпределението на ключове. Ако се използва за тази цел IKE протокол (но тя използва UDP. Port 500) трябва да се организира специално за превоз на съответните данни към вътрешната мрежа. В такъв случай използвайте UDP - Порт 500 не е възможно, можете да използвате, е описан в RFC 3947, 3948 механизъм на NAT-T (портманто на NAT прекосявам.), Определя капсулирането на IKE и IPSec трафик UDP пакети. В този случай, порт 4500 е активирана.

Въпроси, свързани със създаването и прилагането използване IPSec в операционните системи Windows. разглежда в лабораторна работа №12 на. В него, по-специално, детайли за създаването на "политика" на IPSec, за определяне на това кои възли и какви възможности ще създаде тунел.