WPA2-предприятието, или правилният подход към безопасността на Wi-Fi мрежа

Всяко взаимодействие на точката за достъп (мрежа) и безжичен клиент е изграден върху:

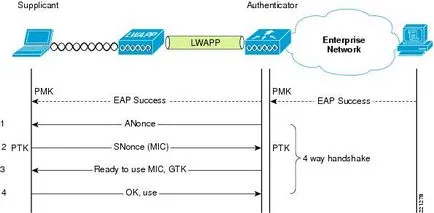

- Authentication - клиентът и точката за достъп са представени един на друг и да потвърди, че те имат право да комуникират един с друг;

- Encryption - което алгоритъм, за да катеря на предадените данни се използва като се генерира ключ за криптиране, а когато тя се променя.

настройките на безжичната мрежа в първото място на името на неговия (SSID), редовно, рекламирани от точката за достъп в излъчваните пакети за местоположение. В допълнение към очакваните настройките за сигурност се предават чрез QoS желае на 802.11n параметри се поддържат скорости за други съседи и така нататък. Authentication определя как клиентът изглежда точка. Вариантите са:

- Няма - не се прилага криптиране, данните се предават в ясен

- WEP - на базата на алгоритъма на RC4 шифър с различни дължини статичен или динамичен ключ (64 или 128 бита)

- CKIP - имуществена WEP замяна от Cisco, ранна версия на TKIP

- TKIP - WEP засилено замяна с допълнителни проверки и защита

- AES / CCMP - най-модерната алгоритъм на базата на AES256 с допълнителни проверки и защита

Комбинацията от Open Authentication, No Encryption е широко използвана в системите, като се посещават от гости на интернет в заведение или в хотел. За да се свържете само необходимост да се знае името на безжичната мрежа. Често, такава връзка е съчетана с допълнителна проверка на портал за удостоверяване пренасочва потребителя чрез HTTP заявка за допълнителна страница, където можете да поиска потвърждение (потребителско име и парола, спазването на правилата и т.н.).

WEP криптиране е изложена на риск, и не можете да го използвате (дори и в случай на динамични ключове).

Често срещани WPA и WPA2 условия определят, всъщност, алгоритъм за криптиране (TKIP или AES). Поради факта, че в продължение на дълъг период от време WPA2 клиентски адаптери подкрепа (AES), да се използва алгоритъм за криптиране TKIP няма смисъл.

Всички възможни настройки на защитата са обобщени в тази таблица:

Ако WPA2 Personal (WPA2 PSK) е ясно, на корпоративно решение изисква по-нататъшно разглеждане.

WPA2 Enterprise

Използването WPA2 Enterprise има нужда от вашата RADIUS сървър мрежа. Към днешна дата, най-подходящото решение за следните продукти:- Microsoft Network политика сървър (NPS), бивш МСС - конфигурира чрез MMC, е безплатна, но трябва да си купите Уинду

- Cisco контрол Secure Access сървър (ACS) 4.2, 5.3 - конфигурира чрез уеб интерфейс, navorochen функционалност, ви позволява да създадете разпределени и устойчиви на грешки системи е скъпо

- FreeRADIUS - безплатно, конфигурируеми текст конфигурационния в управлението и мониторинга не е удобно

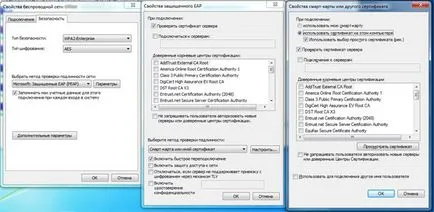

Всички тези методи (с изключение на EAP-FAST) изисква сертификат на сървъра (на RADIUS сървър), написана от органа по сертификация (Калифорния). В същото сертификат CA самата трябва да присъства на клиент устройството в доверен група (което не е трудно да се реализира с помощта на груповите правила в Windows). Освен това, EAP-TLS изисква сертификат за отделен клиент. Client Authentication се извършва както на цифров подпис, така (по желание) в сравнение издадени сертификати RADIUS сървър на клиента, така че сървърът се извлича от PKI-инфраструктурата (Active Directory).

Подкрепа за някой от методите на EAP supplikantom следва да бъде предоставена от страна на клиента. Standard, вграден в Windows XP / Vista / 7, IOS, Android осигурява минимум EAP-TLS, и EAP-MSCHAPv2, което води до популярността на тези методи. На клиента Intel адаптери под Windows идва с PROSet инструмент, разширява списъка с налични. Той също така прави Cisco AnyConnect Клиента.

Безопасно ли е

В крайна сметка, трябва някой хакер да проникне в мрежата си?

За Open Authentication, No Encryption - нищо. Аз свързан с мрежата, и всичко останало. Както радио среда е отворен, сигналът се разпространява в различни посоки, че не е лесно да блокирате. Със съответните клиентски адаптери, които позволяват да слушате етер, мрежов трафик може да се види, както и, ако нападателят свързан с жица в главината, превключете на SPAN-порт.

За криптиране на базата на WEP, само се нуждае от време, за да бюст IV на, и един от многото свободно достъпни средства за сканиране.

За криптиране, то въз основа на TKIP или AES декриптиране пряко възможно на теория, но на практика случаи на хакерство не са изпълнени.

Получаване на достъп до мрежата, обезпечен с EAP-FAST, EAP-TTLS, PEAP-MSCHAPv2 може да знае само паролата за потребителски вход (самото хакване не е възможно). Атаките като груба сила, или насочени към уязвимости в MSCHAP също не е възможно, или трудно се дължи на факта, че EAP-канал "клиент-сървър" е защитена с криптирана тунел.

Достъп до мрежата, затворени PEAP-GTC е възможно в случай на кражба с взлом или знак на сървъра, или кражба на токена заедно със своя парола.

Достъп до мрежата, затворени EAP-TLS е възможно при кражба на потребителски сертификат (заедно с неговия личен ключ, разбира се), или чрез оформяне валиден, но не сляпо сертификат. Това е възможно само ако компрометирана сертификационния център, който при нормални фирми тачат като най-ценен ресурс ИТ.

Тъй като всички по-горе методи (с изключение на PEAP-GTC) ще спестят (кеширане) пароли / сертификати, а след това на устройството кражба нападателя мобилен да получите пълен достъп, без въпроси от мрежата. Като мярка за предотвратяване може да служи като пълен твърд диск криптиране с искане парола, когато устройството е включено.

Не забравяйте, че с правилното проектиране на безжична мрежа може да бъде много добре защитени; означава скъсване на такава мрежа не съществува (до определен лимит)