Въведение в изучаването на IPSec политика

Понякога лично интранет може да съдържа като един вид хакери и зловреден софтуер, като следствие от работата, че вашата организация може да загуби много повече информация, тъй като подобна атака моделирано от вътрешния персонал на вашата организация и, защитни стени и други крайни устройства, няма да бъде в състояние да защитите организация срещу тези заплахи. Microsoft предоставя IPSec технология, вградена в операционната система Windows, която ви позволява да защитите мрежата на вашата организация, както от външни и вътрешни атаки от възможно.

Възможността за IPSec

IPSec Windows операционна система, протокола предоставя следните функции:

IPSec заглавията

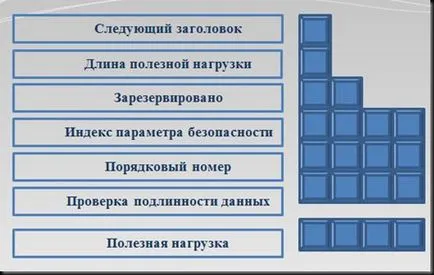

- AH. Header AH осигурява удостоверяване, целостта на данните и защита срещу повторения на целия пакет с изключение на областите заглавните през ПР, което е позволено на климата чрез изчисляване на хеш ключ за всеки пакет. При използване на AH хеш включва целия пакет и заглавието. Някои полета, които могат да променят в транзит, са изключени. Работата по закрила на преиграване се осигурява от включването на последователност от числа на всеки пакет. Този удар с глава осигурява поверителността на данните, без криптиране. Това означава, че данните са прочетени, но защитени. Следната илюстрация показва структурата на заглавието:

Фиг. 1. Структура Header AH

Както се вижда от предишния илюстрацията заглавието включва следните полета:

Следваща глава. област байт, който се използва за определяне на следващата глава полезния товар.

Дължината на полезния товар. поле Byte което показва броя на байтовете в полето за дължината, предхождащ полезен товар AH в 32-битов (четири байта) блокове, с изключение на първите два блока.

Запазени. Поле с два байта, което е запазено и трябва да е 0. запазени поле е включена в полето за данни за удостоверяване.

Сериен номер. Четири байт поле съдържа брояч, който започва с 0 в случай на сдружение за защита. Първият пакет от сдружение сигурност има сериен номер 1. "Сериен номер" осигурява защита срещу преиграване, защото предпазва от стойността на стойност за удостоверяване (ICV). Когато поредният номер достига максималната стойност (4294967295 или 232-1), като се сравняват новото обезпечение IPsec са определени за поддържане на пореден номер на повторение SA. Ако инсталирате нова сигурност IPSec, след поредния номер на сдружението за сигурност започва от 0 отново.

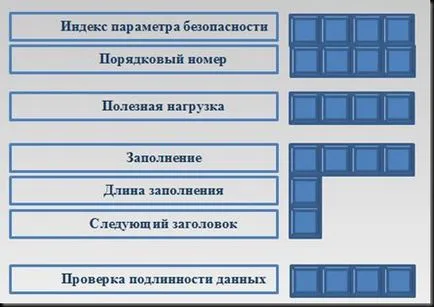

Фиг. 2. ESP глава структура

ESP глава включва следните области, където основната разглеждат само първите две:

Сериен номер. Четири байт област, която съдържа същата област като тази на полето "Сериен номер» AH глава.

Попълване. поле с променлива дължина (0 до 255 байта), който се използва за запълване на подходящата дължина на полезни данни, в зависимост от алгоритъм за криптиране, на изравняващ участък ESP пакет на 4 байта или умишлено укриване криптирани дължина полезен товар данни.

дължина пълнене. Дължината на полето на един байт, който определя броя на байтовете в полето за пълнене.

Следваща глава. област байт, който се използва за определяне на следващия заглавието в полезния товар. В това поле се използва същите стойности като "Протокол» заглавна ПР.

Проверка на автентичността на данните. Поле с променлива дължина, която съдържа ICV изчисление на подателя, т.е. стойността HMAC MD5 или SHA1 HMAC.

Тъй като използва уникален алгоритъм за ICV, който се съгласи да изпрати заглавната данните на ESP и завършването на индекса, всяка партньорска знае размера на данните за удостоверяване на изпълнението на индекса ESP и може да се определи местоположението на края на данните ESP-капсулиране на полезния товар.

IPSec компоненти

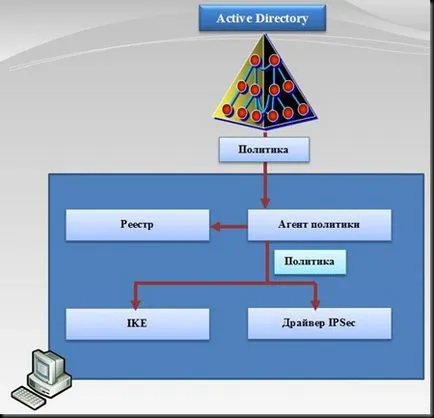

IPSec протокол се състои от три основни компонента: услугата IPSec политика представител, Internet Key Exchange, както и водачът IPSec. Тези компоненти са боядисани в подробности в следващите раздели.

Политика Агент IPSec

Този компонент е проектиран, за да изтеглите политики информация IPSec и прехвърлянето им в други компоненти на IPSec, както и за работата на службите за сигурност, които изискват тази информация. По същество, IPSec политика агент е услуга, която се намира на всеки компютър с операционна система Windows и в подходящ комплект от инструменти, се показва в списъка с услуги, като «IPSec услуга." и изпълнява следните действия:

- Зарежда назначен IPSec политика от Active Directory, в случай, че компютърът е член на домейн, или, ако компютърът е член на домейн - от местния регистър;

- Разпитва наличието на промени в конфигурацията на самата политика;

- Изпраща назначен IPSec политика за информиране на водача IPSec.

Заслужава да се отбележи, че ако компютърът е член на домейн, IPSec политика на товарене се извършва директно по време на процеса на зареждане от Winlogon избирателната интерфейс, както и интервал, което е посочено в полицата IPSec.

услуга политика IPSec е показано на илюстрацията по-долу.

Фиг. 3. Принцип на Агента на IPSec политика

Internet Key Exchange

Както беше казано по-рано, преди сигурна комуникация между двата компютъра трябва да бъдат приети защитена връзка. За да създадете споразумение между двата компютъра има метод за сравнение на сигурността и ключ резолюция обмен, наречена Internet Key Exchange (Internet Key Exchange, IKE). Този метод централизира управлението на асоциации за сигурност, като по този начин се намали времето за връзка, както и създава споделена тайни ключове, които се използват за опазване и управление на данни. сдружение за защита е комбинация от договаряне ключ, протокол за сигурност, както и параметрите за сигурност индекс колективно се определят механизмите за сигурност, които се използват за защита на данни, предавани между връзките на страните. Този процес се прилага не само за комуникация между два компютъра, но и защитава отдалечени компютри, които искат сигурен достъп до вътрешната мрежа на организацията. сигурност индекс параметър (Сигурност Параметри Index, SPI) се определя еднозначно от стойността на асоциацията за сигурност, който се използва за множество асоциации за сигурност при получателя.

За да се гарантира успешното и сигурна комуникация, IKE извършва процес от две стъпки. В първия етап на два компютъра създават защитен канал с удостоверяване, който се нарича режим на сдружение сигурност. По време на тази стъпка, първо се опитват да преговарят главния режим на политиката за сигурност с помощта на алгоритъм за криптиране (DES или 3DES), алгоритъмът за почтеност проверка (MD5 или SHA1), Diffie-Hellman група, или метод за идентификация (Kerberos, удостоверение или предварително споделен ключ). След това, в първия етап на обмена на информация, необходима алгоритъм за определяне ключова Diffie-Hellman за генериране на споделената тайна. След споделяне на всеки компютър, да създавате главния ключ, използван за защита на удостоверяване. Последната стъпка в тази фаза е удостоверяване. В този момент, компютрите изпълняват удостоверяване с обмен на ключове Diffie-Hellman. Цялата информация за профила сегментира и шифрова с ключовете, генерирани от резултатите от обмена на информация за групата Diffie-Hellman в предишната стъпка.

През втория етап на обмен на ключове в споразумението за асоцииране Internet Security от името на водача IPSec. По време на тази фаза, следните стъпки: има координация на политиките, по време на който компютрите IPSec комуникират тези изисквания към защитата на данните, тъй като протоколът IPSec, а именно AH или ESP, хеш алгоритъм за идентификация (MD5 или SHA1), и ако исканата алгоритъм за криптиране (DES или 3DES). Освен това има актуализация или замяна на материал за създаване на ключ за достъп. По това време, тя се актуализира информацията за ключовете IKE, а след това става за създаване на нови публични ключове за криптиране и автентификация на пакети. И накрая, има процес на асоциация за сигурност, след което ключовете се предават на водача IPSec с SPI.

Този процес е описан накратко в следващата илюстрация:

Фиг. 4. Процесът на обмен на ключове в интернет

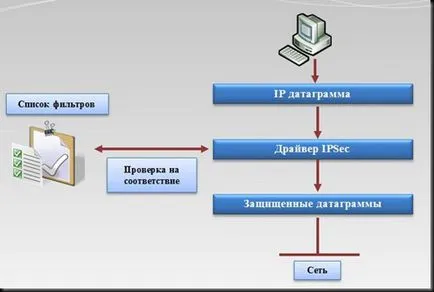

IPSec шофьор

Последният компонент, IPSec шофьор получава активен филтър лист от агента на IPSec политика, и след това да проверява всички входящи и изходящи пакети с филтри в настоящия списък. В този случай, ако пакетът е идентичен с филтъра, ефектът се прилага към него, на филтъра. Ако пакетът не съвпада с някоя от наличните филтри, а след това той се връща в TCP / IP водача за приемане или предаване без никакви промени. Как да се справят с входящи и изходящи трафик използват ключове и бърз режим SA. На свой ред, IPSec пилот в своята база данни на всички настоящи бърз режим SA и за правилното прилагане на асоциации за сигурност и пакети с помощта на SPI.

След съгласуване сигурност ще бъде завършен, IPSec шофьор на изпращане на компютъра получава от асоциацията за защита IKE, който съдържа ключа за достъп. След това водачът IPSec в базата данни намира изходящи SA и вмъква SPI в заглавието на AH или ESP. След това той подписва пакети и ги изпраща на IP слой да прехвърли на целевия компютър.

След получаване на IP-пакети, които се считат опасни, IPSec шофьор винаги проверява списъка с филтри, в който се посочва тунелите IPSec, а след това с всички данни, филтри връзка между страните.

Фиг. 5. IPSec шофьор Принцип