сигурност Интернет маршрутизация система

Без съмнение, този принцип е предоставила бързо развитие и разнообразие на интернет, за да се превърне от изследователски проект в телекомуникационната инфраструктура, за да промени коренно идеята на информацията и достъпа до нея.

Днес ще разгледаме една от тези системи - система за маршрутизиране.

Архитектура и еволюция на системата за маршрутизация

Трябва да се отбележи, че маршрута не е между отделни компютри или рутери, мрежи и по-точно за маршрутизация домейни. Тези домейни (оттук и терминът интердоменни Фрезоване - Inter-Domain Routing, IDR), наричани също автономни системи (автономна система, както е), са набор от възли под административния контрол на една последователна и след като политика за маршрутизация. Този аспект е един от основните архитектурни принципи на интернет, за ефективно разделят на глобалната система за маршрутизиране на терена с ясни вътрешни контроли, относително висока степен на сигурност, и т.н. и "междурегионално" пространство на базата на сътрудничество и взаимно доверие.

BGP е проектиран за работа в йерархични мрежи, като например NSFnet, все още в мрежи с не-йерархична топология, когато мрежата от едно ниво на йерархията - връстници - могат да бъдат директно свързани помежду си, въпреки че първата версия на протокола се прави разлика връзките по своята същност - до, надолу или настрани. Поради тази фундаментална промяна в BGP в бъдеще да позволи развитието на Интернет като сборник от самостоятелни, по различен начин помежду си мрежи.

Първата версия на протокола е стандартизиран през 1989 г., въпреки че по това време той вече е бил използван в някои мрежи. Според BGP, всеки възел комуникира със своите съседи на информация за наличните маршрути до други мрежи (последователност от възли, чрез които движението трябва да се прехвърлят достигне получателя). По този начин, всеки възел има представа за различни начини, но не и за Интернет топологията като цяло. Тъй като мрежата вече не може да се разглежда като йерархична, информация за общия "цената" на пътя, тъй като тя се прилага в протоколите за маршрутизация началото, това не е достатъчно, тъй като това може да доведе до цикъла. За да се реши този проблем, като всеки рекламира маршрут има специален атрибут - на AS_PATH, която включва поредица от всички мрежи, чрез които е била предоставена. Ако мрежата се намира в списъка на AS_PATH получите посоки, това показва един цикъл и този път трябва да се изхвърли.

Също така, ако приемем, че индивидуалната мрежа под единен административен контрол, имащи една последователна политика за маршрутизиране, гарантира липсата на вътрешни цикли и Internetworking интранет маршрутизация може да се разглежда самостоятелно. Съответно, в контекста на такава мрежа шлюз маршрутизация, или самостоятелно системи могат да бъдат разглеждани като мета-възли.

Избиране на маршрут в BGP са направени въз основа на политиката за път и маршрутизация, приет от тази автономна система. С други думи, мрежовия администратор може ясно да определи принципите на маршрутите при определени обстоятелства (например, първоначално политиката за маршрутизация NSFnet сподели търговски и нетърговски трафик), но този избор се основава на информация, получена от мрежата от своите съседи или колеги. В този случай, няма единен стандарт за интернет топология - всяка автономна система генерира своя собствена представа за света, която, от своя страна, се превежда на своите връстници.

От една страна, този подход позволява да се опрости значително глобалната система за маршрутизиране и да се осигури мащабируемост на интернет, а от друга - тя се основава на преходен доверие между сътрудничещи мрежи.

Доверие - нещо интересно. Това драстично опростява комуникацията между, в този случай, мрежовите оператори и, като резултат, маршрутизиране на цялата система. Това със сигурност е един от факторите, които допринасят за бързото развитие на Интернет. От друга страна, тя разкрива значителни възможности не в съответствие с правилата за играчи. Наистина, уязвимостта на системата, която се основава на огромния индустрия е поразителен. Но също така и невероятно и силата на сътрудничеството между операторите, тъй като до този момент знаем само изолирани случаи на злоупотреба с тези възможности.

Как мога да атакува системата за маршрутизиране

Говорейки за маршрутизация система може да идентифицира няколко често срещани видове атаки. Въпреки разликата в целите и крайния ефект, механизмът за атака е фундаментално изградена въз основа на възможността за създаване на изкривена представа за топологията на мрежата на Интернет под атака, която е преходен след това се размножава в цялата мрежа.

Създаване на "черни дупки". Целта на тази атака е липсата на мрежа или няколко мрежи за всички или част от Интернет. Целият трафик, отнасящи се до тези мрежи, а след това пренасочена изхвърли. В резултат на това всички услуги, предлагани от тези мрежи, не са достъпни за потребителите. Основната цел на този вид атака е DoS (отказ от обслужване, DoS).

Прихващане. Тази атака е подобен на предишния, само след като премине през прехващачи на мрежовия трафик, отново е нормална, и отива при получателя. Поради това, подобна атака по-трудно да се открие. Целта е обикновено "подслушване" или модификация на предаваните данни.

Нестабилността. Нестабилността в глобалната система за маршрутизиране може да бъде причинено от честите промени в рекламира конкретна мрежа (променлив обявяване и заличаване), целта на "затихване" маршрути доставчици на мрежови услуги и, като следствие, блокиране връзка.

Нека да разгледаме някои примери за атаки срещу системата за маршрутизация.

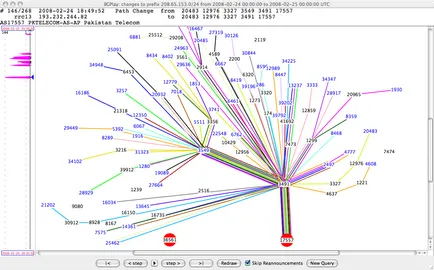

YouTube връзка топология вече след 2 минути, както следва:

Фигура 1 Топология свързан YouTube (AS36561) след началото на префикс обявяване Пакистан Телеком на (AS17557)

Както можете да видите, целия трафик, предназначен за YouTube е пренасочено в Пакистан Телеком мрежа. този трафик представени фрагменти от TCP сесии, стартирани от уебсайта на недвижими YouTube и просто изхвърли Пакистан Телеком мрежа. За потребителите на YouTube, тя изглеждаше като липсата на ресурса.

Причината за това е изискването на правителството на Пакистан да блокират достъпа до враждебна място в страната. Въпреки това, резултатът е създаването на един типичен "черна дупка", която доведе до глобална YouTube прекъснати услуги.

Pilosova Attack (Pilosov)

Атака по YouTube имаше значително визуално въздействие и получи широка публичност и резонанс в онлайн общността. Въпреки това, някои атаки могат да преминат почти незабелязано, но дори и с по-сериозни последствия.

Става дума за трафик прихващане, незабележим едновременно на изпращача и получателя на трафика, както и за повечето от останалите участници. Целта може да бъде, например, прочит на данните, обменяни между конкретна мрежа, потребителите и т.н. Целта може да бъде модификация на данните.

практически всеки префикс може да бъде заловен без да се нарушава връзката през;

това може да стане много бързо, маскиране присъствието на нападателя на пътя на трафика след (невидима за комунални услуги от типа проследяващи за да получите списък от възли, чрез които трафикът се изпращат на получателя).

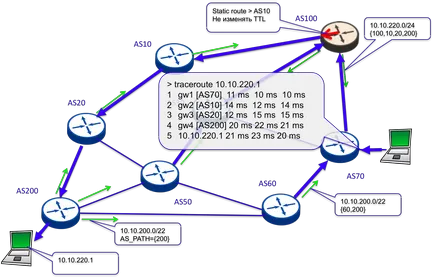

Същността на атака се редуцира чрез стандартни методи, за да прихванат трафика (например, като обяви по-дълъг префикс атакува целева мрежа, която прави изявление дадена подмрежа по-привлекателни от гледна точка на BGP, както се случи в случай на Пакистан Telecom). На следващо място, канала за трафик, се връща към първата от статична конфигурация маршрут нападател. В резултат на това на мрежовия трафик се предава, това е част от оригиналната пътя на трафика. Освен това предаване трафик е абсолютно законен начин.

За да прикрие движение трафик атакува мрежата манипулирани параметъра TTL (Time To Live) пакети засечени трафик. Съгласно протокола, при предаване на пакет от един път към друг, всеки мрежов възел намалява този параметър по един. Без промяна на този параметър по време на преминаването на нарушители, когато атакуващият мрежа може да "прикрие" частта с изключение по този начин противодействат от видимата предаването на пътя на трафика. За комунални услуги като Traceroute отсечки от коловозите на нападателя на мрежата просто не е в списъка.

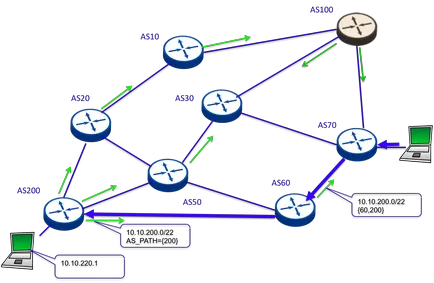

Фигура система 2. Състояние маршрута преди Pilosova атака

Атака Pilosov е показано на фигури 2 и 3. Първата снимка показва състоянието преди маршрутизиране системни атаки, когато трафикът от потребител AS70 мрежа се доставят чрез AS200 мрежа приемник AS60. Втората фигура показва връзка с мрежата, в хода на атаката. Въпреки че движението е заловено от мрежа атакува AS100, по този начин не се отразява на Traceroute програма.

Фигура 3 прихващане трафик атакува мрежата (AS100)

Досегашната практика на маршрута сигурност

Така че просто се довери в много случаи са недостатъчни. Дори ако имате доверие на непосредствените им връстници, кой може да гарантира, че няма да има слаба връзка между обиколните пътища на Интернет свързаност? Мрежата трябва да бъде в състояние да разграничи истината от лъжата, която в по-голямата част от случаите разгледа, изразено в присвояване на мрежа от друг префикс (представка отвличане). В този случай, на правилата на мрежата маршрутизация може да включва филтриране на незаконни съобщения, и по този начин се предотврати по-нататъшното проникване на невярна информация в интернет.

Безопасност и надеждност на маршрута система до голяма степен зависи от способността на правилния отговор на въпросите:

дали самостоятелна система, за изпращане на съобщения BGP компетентен източник (произход) префикс?

дали атрибутът AS_PATH, в резултат на съобщение BGP, реалният път, който преминава съобщението в Интернет?

За съжаление, за да даде правилните отговори на тези въпроси е много трудно поради липса на надежден източник на информация. Така че, това, което е там в арсенала на доставчика на услуги?

Internet Routing Registry (IRR)

Частичен помощ в решаването на този проблем с Internet Routing регистър (Internet Routing вписванията, IRR). Тяхната същност е следната: мрежовите оператори, регистрирани в нейните система за маршрутизиране на базата на данни, а именно, с кого и как мрежови интерфейси и представки, че мрежата използва и anansiruet Интернет. В рамките на IETF (