По дяволите уязвими уеб приложение (dvwa) - инструменти Кали Linux

Описание дяволите Уязвим уеб приложения (DVWA)

По дяволите Уязвим уеб приложения (DVWA) - е на PHP / MySQL уеб приложение, което пука уязвими. Неговата основна цел - да помогне на специалистите по сигурността, за да тестват своите умения и инструменти, в правната среда, за да помогне на уеб разработчиците да разберат по-добре процеса на сигурността на уеб приложения, и да помогне на ученици и учители в изследването на сигурността на уеб приложения в контролната среда на публиката.

Целта DVWA да практикуват някои от най-разпространените уеб уязвимости с различни нива на сложност, от прости линейния интерфейс. Моля, имайте предвид, че има и двата документирани и недокументирани уязвимости в този софтуер. Това е умишлено. Вие сте поканени да се опитаме да намерим най-много уязвимости, колкото можете.

По дяволите Уязвим уеб приложения пука уязвима! Не го заредите в HTML папка на вашия хостинг доставчик публично или на всеки сървър, който има достъп до интернет, тъй като те ще бъдат компрометирани. Препоръчително е да се използва виртуална машина (като VirtualBox или VMware), които са монтирани в режим на мрежата NAT. В рамките на машините за гости можете да изтеглите и инсталирате на уеб сървър и база данни.

Някои от уязвимостите на уеб приложение, което съдържа DVWA;

- Brute-сила. Brute-сила форма HTTP базиран страница за вход; използвана за инструменти за тестване за нападението на парола от груба сила и показва несигурността на слаби пароли.

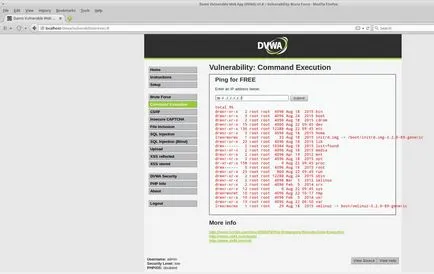

- Изпълнение (изпълнение) команда. Спринт команди нивото на операционната система.

- поискване между сайтове фалшификация (CSRF): Позволява ви да "атакуват" променят заявленията за администраторската парола.

- Изпълнение (включват уязвимост) файлове. Тя ви позволява да "атакуват" свързване на отдалечени / местно файлове в уеб приложението.

- SQL инжекция: Позволява ви да "хакер" за изпълнение на отчета за SQL в областта на HTTP вход, DVWA включва слепи и въз основа на изпълнението на SQL грешка.

- Несигурните качване на файлове. Тя ви позволява да "хакер", за да качите злонамерени файлове на уеб сървър.

- скриптове на сайта (XSS). "Атака" може да инжектират скрипт в уеб приложение / база данни. DVWA включва отразената и се съхранява XSS.

- Великденски яйца: разкриването на пълните пътеки, удостоверяване байпас, както и някои други.

Помощ дяволите Уязвим уеб приложения (DVWA)

DVWA има три нива на сигурност, те се променят нивото на сигурност за всеки уеб приложение в DVWA.

Невъзможно - Това ниво трябва да бъде безопасна срещу всички уязвимости. Той се използва за сравнение на изходния код на уязвимите със сигурен източник. Преди DVWA v1.9 това ниво е бил известен като "висока".

Висока - Това разширяване на средна трудност, със смес от по-сложни, или алтернативни лоши практики в опит да се защити кода. Уязвимостта не позволява подобна операция пространство на други нива.

Средна - Това ниво на сигурност е предназначен предимно за да даде на потребителя пример за лоши практики за сигурност, където разработчиците са се опитали да направят заявление за сигурност, но не успя. Той действа и предизвикателство за потребителите, така че те са подобрили своите оперативни техники.

Ниска - Това ниво на сигурност напълно уязвим и напълно не е защитена. Неговата цел е да бъде пример за най-добър сред уязвими уеб приложение, пример за лоши практики за програмиране и да служи като платформа за изучаването на основните техники на експлоатация.

Също DVWA можете да разрешите или забраните PHP-IDS.

PHP-IDS - PHP е популярна система за откриване на проникване (IDS), които са известни също като защитни стени уеб приложения (уеб Firewall кандидатстване (WAF)). PHP-IDS работи чрез филтруване на черен списък на потенциално уязвими код на всеки потребител вход. PHP-IDS DVWA използва за показване на жив пример за това как може да помогне на WAF подобряване на сигурността на уеб приложения, и дяволите Уязвим уеб приложения (DVWA) - случай, както WAF може да се заобиколи. PHP-IDS могат да бъдат включени или изключени само с едно кликване на съответния бутон.

DVWA не подражава на уязвимостта на уеб приложения, уязвимост вътре DVWA присъстват и поради това, как да се Pozabottes къде смятате да инсталирате DVWA.

DVWA предприема активни действия за защита на потребителите, където е възможно. Това се вижда от очевидни признаци, включително в заявлението, с предупреждения. Чрез DVWA може да бъде достъпен само от Localhost, вместо от отдалечена машина, тя прави коригиране на определени правила в .htaccess файла, който е част от приложението.

DVWA съдържа файла robots.txt, ако приложението все още е бил изписан на уеб сървър с достъп до интернет, файлът се забрани се индексира от търсачките на заявлението.

На всяка страница, която съдържа уязвимост, която има връзки към външни ресурси, които съдържат допълнителна информация, свързана с конкретна уязвимост. Когато кликнете върху външната връзка, на отдалечения сървър може да събира информация като HTTP на "заявката бъде". Тази информация включва адреса, където приложението е инсталирано, потенциално, администраторите на сървърите могат да видят тази информация, както и да компрометират сървъра, на който работи DVWA. Поради тези причини, всички външни връзки DVWA преминават през трета доверена страна пълномощник, който изчиства всяка поверителна информация от заглавията на HTTP.

Идентификационни данни, за да влезете в DVWA:

от дяволите Уязвим Ръководство на уеб приложения (DVWA)

мъж липсва страница.

Инсталиране дяволите Уязвим уеб приложения (DVWA)

DVWA може да бъде инсталиран във всяка система, където има Apache, PHP и MySQL, включително и тези в Windows. Но DVWA изисква PHP 5, и в повечето съвременни системи по подразбиране се използва PHP 7, което може да доведе до проблеми с инсталирането или неработоспособност на всички или някои от компонентите.

За информация относно инсталирането на други операционни системи ще бъдат добавени по-късно.

Снимки дяволите Уязвим уеб приложения (DVWA)

Актуализиране дяволите Уязвим уеб приложения (DVWA) в Samurai Уеб тестване рамка

Изпълнете следната файла като:

Отиди в Setup / Reset DB страница DVWA и нулиране / повторното създаване на базата данни.

Актуализиране дяволите Уязвим уеб приложения (DVWA) в уеб доджо сигурност

Изпълнете следната файла като:

Инсталиране дяволите Уязвим уеб приложения (DVWA) в Кали Linux

Запазване на следния скрипт във файл upd_dvwa.sh:

Изпълнете следната файла като:

Отиди на страница B Setup / Reset D DVWA и нулиране / повторното създаване на базата данни.

Същият този сценарий може да се използва за актуализации DVWA като поява на нови версии.

След рестартиране на системата, преди да работите уязвимите приложения не забравяйте да стартирате Apache и MySQL:

Също така, ако промените паролата за MySQL (без парола е по подразбиране), го инсталирайте в досието: