Осигуряване на сървъра с порт чукат

Порт чукат - е механизъм за защита на мрежата, която се основава на принципа, че мрежов порт е затворен по подразбиране, но стига да не вървят добре дефинирани поредица от информационни пакети, които "правят" на пристанището е отворено. Например, можете да направите "невидим" за външния свят SSH пристанището, както и отворен само за тези, които знаят правилната последователност.

Конфигуриране на сървъри

Най-популярният софтуер за организиране на пристанище похлопало се knockd. Докато работи като демон във връзка с IPTABLES, knockd слуша за мрежов интерфейс, в очакване на правилната последователност на заявките за връзка. След knockd хваща правилната последователност, той изпълнява команда, описана в knockd конфигурационния файл за дадена последователност - като правило, това е предизвикателство, на IPTABLES, позволява връзката със специфичен мрежов порт.

Например, може да има демон бягане SSH, в очакване на входящи връзки на порт 22. Въпреки това, IPTABLES правило за входящи връзки на порт 22 минути право. Knockd, слушане интерфейс eth0, очакваната последователност на TCP SYN-пакети на портове 9000, 6501 и 1234. След тази връзка последователност се открива, knockd като се обадите на IPTABLES, променят правилата на филтър линия, така че да се даде възможност на връзката от външната страна на 22-ти TCP-порт, който вече чака SSH-демон.

Можете да събирате knockd от изходния код, получена на интернет страницата (също на интернет страницата има линкове към готови пакети за различни системи) или да настроите с помощта на мениджъра на пакети на вашата система. След като инсталирате knockd, конфигурационния файл може да се намери в /etc/knockd.conf.

Има и секция [опции] В началото на конфигурационния файл. овладяване на глобалното демон настройки. Например, ред:

можете да определите кой интерфейс да слуша, ако той не е единственият, в системата ви.

Освен това, след секция [опции] на. има описания на последователността. двама от тях по подразбиране:

Последователността на параметър определя последователността. Числата са номерата на TCP-портове. Също така, можете да укажете в, TCP или UDP порт за използване, със суфикси: TCP и UDP:. Например:

Seq_timeout Параметърът определя максималното време в секунди, който се определя за изпълнение на последователността на свързване на клиента. Ако клиентът не се вписва в този момент - връзката ще бъде отхвърлена.

Параметърът определя команден път и параметрите на програмата наречен в случай на откриване на правилната последователност.

Tcpflags параметър може да се определи кои флагове трябва да имат пакетите, включени в поредицата. Няколко опции трябва да бъдат разделени със запетая:

И за изрично изключване на хотелски флагове трябва да използвате удивителен знак:

Друг интересен вариант е параметрите knockd START_COMMAND използването конфигурация. cmd_timeout и STOP_COMMAND:

Параметър START_COMMAND по смисъла на параметъра е идентичен с командата. Cmd_timeout стойност параметър определя интервал от време в секунди, след което стойността на командата за STOP_COMMAND дефиниран параметър. По този начин, можете да отворите конкретен порт само за определен период от време.

Като общо правило, за да knockd демон, за да се стартира автоматично при стартиране на системата, е достатъчно в файл / и т.н. / по подразбиране / knockd зададете:

Конфигуриране на Клиента

Тестване на връзката с вашия сървър, обикновено можете да телнет-клиент като се свържете с определените пристанища.

Се използва всеки ден, разбира се, не е много удобно да тече последователни серии телнет-връзки, преди да се наложи да се свържете с вашата SSH-сървъра. Заедно с демона идва knockd чукам полезност. и който е предназначен за извършване на серия от необходимите връзки. Например:

Обърнете внимание на описанието на стаи и тип на порта. То е същото като в /etc/knockd.conf файл.

Ако изобретил последователност на базата, включително знамена TCP-пакет, имате нужда от повече усъвършенствани инструменти на неподчинение. Например, SendIP или packit. който може да генерира мрежовите пакети с произволно съдържание.

Ако използвате порт чукат над мястото, а след това най-вероятно ще се наложи ответен клиенти за мобилни платформи.

За iPhone, можете да опитате няколко knockd-съвместим клиент - Порт Knock Lite и KnockOnD. за Android - чук-андроид.

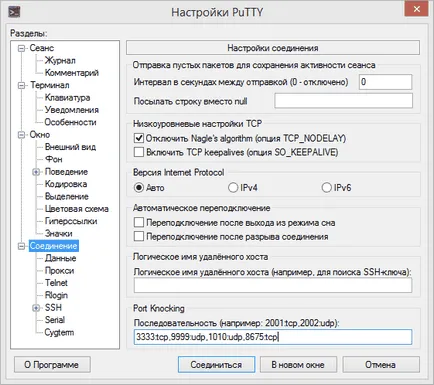

Порт чукат в PuTTY

На Windows, можете да използвате руската събрание PuTTY. От версия 0.63-RU-15, стана възможно да се извърши поредица от връзки към затворени пристанищата на Порт чукат технология:

практически Моменти

Една от причините, че не е необходимо да се използва елиминации клиенти, съхранение тайна последователност и да го възпроизвеждат без вашето участие - това е много "сходство", за да запазите някъде в паролата за профила си в ясен. Тайната последователност на връзки към пристанищата трябва да бъде лично в ума си и никъде другаде. След това методът на пристанище knocking'a всъщност е ефективна.

Също така, порт похлопало е критикуван за това, че винаги има вероятност, че трафикът ще бъде в състояние да се намеси и да се изолира от него последователност, а по-често използвате порт чукат, толкова по-висока вероятност. Разбира се, вие може да допълни вашата последователност psevdoposledovatelnostyami да обърка нарушители, но преди всичко винаги се грижи за безопасността на услугата, отворен порт, който можете маска и лечение на пристанище чукат в допълнение към службата за сигурност, а не като панацея.

Особено имайте предвид някои от недостатъците на използването на knockd. На първо място, ако knockd процес изведнъж "есен", няма да бъде в състояние да получи отдалечен достъп до маскирания услугата. На второ място, не забравяйте, че IP-пакети могат да бъдат доставени до вашия сървър по различни начини, а не да идват в последователността, в която е бил изпратен. Ето защо не трябва да използвате твърде ниска параметър seq_timeout.

От само себе си се разбира, че knockd може да се използва не само за управление на правилата за мрежата на филтъра, като пуснете IPTABLES. Можете да пуснете всичко, което искате, от самото начало на процеса за архивиране, която приключва с премахването на поверителни данни от сървъра и изпращане на писмо на оставката на шефа си.

Advanced Port чукат

Можете да настроите knockd на сървъри, намиращи се извън "основната" сървър, създаване на верига от knockd сървъри.

Някои от проектите, които реализират порт чукат, решаване на проблема с «преиграване» -atak поради използват алгоритми за криптиране за удостоверяване. Тези проекти включват, например, cryptknock. СОК. и Тарик.

Разбира се, по-усъвършенствани механизми knocking'a порт няма да те оставя на възможността за "лесни за запомняне" номера на сериен порт, но присъствието на масата на полезни "чипове", с лихвени замени на този "недостатък".

Всички се интересуват от пристанище knocking'a технология portknocking.org препоръчва да посетите страницата.

Когато професионално за сигурност ще ви кажа, че всичко това е вашият порт чукат - просто още един тънък слой от сигурност - това ще бъде прав. Винаги отговорен подход към службите за закрила на пряко, като такива, и не приема за порт-чукат като панацея. Порт чукат е полезно да се скрие тичане услуги от "наблюдателите" и ако редовно се промени тайната си последователност от чук-демон, тогава, може би, да се предотврати Bruteforce-речника атаки SSH на счетоводната документация.