Одит потребителските пароли в активна директория, прозорци за системни администратори

За да тествате стабилността на паролата на потребителя на атаките, които използваме PowerShell модул от трета страна - DSInternals. Този модул се състои от няколко кратки команди, които могат да изпълняват различни операции с н.е. база данни в режим онлайн или офлайн (пряко Ntds.dit файл). По-специално ние се интересуваме от тест-PasswordQuality кратката команда. което позволява на потребителите да идентифицират слабите, същите, стандартни или празни пароли.

Забележка. Потребителските пароли от базата данни АД, разбира се, не могат да получат в ясен, но чрез сравняване на паролата за хешове АД потребителското хешове с могат да бъдат определени думи от речника (или сравняват) потребителски пароли.

Инсталиране на модула за DSInternals

В PowerShell, 5 набор DSInternals модул може да бъде онлайн от официалните галерия PowerShell скриптове, както следва:

Или внос командата модул:

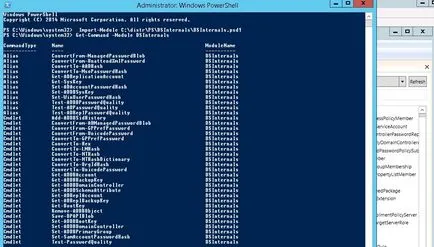

Списъкът с наличните модули кратки команди може да се получи, както следва:

Get-Command -Module DSInternals

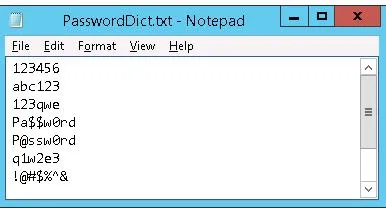

пароли речника

На следващо място, ние ще трябва файл с речник на често използвани и "лоши" пароли. Тя може да бъде изтеглен от интернет или да създадете свой собствен. Сметки в Active Directory, ще бъдат проверени за подходящо парола от този речник. Запазване на паролата в текстов файл PasswordDict.txt а.

пароли АД одит, тест-PasswordQuality

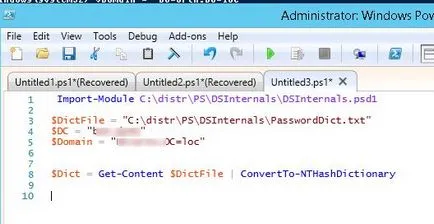

Следните променливи определят пътя до файла с паролите, името на домейна и домейн контролера.

$ DictFile = "C: \ жк \ PS \ DSInternals \ PasswordDict.txt"

$ DC = "MSK-DC01"

$ Домейн = "DC = winitpro, DC = цит"

След това е необходимо, за да получите NT хешове за всички пароли от речникови файлове за по-късно ще ги сравняват с хешове на пароли АД:

$ Dict = Get-Content $ DictFile | ConvertTo-NTHashDictionary

Get-ADReplAccount -Всички -Server $ DC -NamingContext $ домейн |

Тест-PasswordQuality -WeakPasswordHashes $ Dict -ShowPlainTextPasswords -IncludeDisabledAccounts

Резултатът от сценария може да изглежда така:

Active Directory Парола Отчет за качеството на

Паролите на тези сметки се съхраняват с помощта на обратимо кодиране:

LM хешове на пароли на тези сметки са налице:

В тези профили не набор парола:

Паролите на тези сметки са били открити в речника: