Клониране (копиране) карта за достъп

Най-разпространеният начин за заобикаляне на контрол на достъпа - клонирането на карти. Най-често срещаните карти, използвани в системи за контрол на достъпа. работи върху технология RFID при честота от 125 кХц, и тази информация се съхранява на тях в публичното пространство.

Така например, в стандартните карти Ем-Marine ID не е защитена срещу неразрешено четене, така че те често са подложени на копиране.

Четене злонамерени данни от картата е с компактна и много евтина устройство - с мантия. За тази цел, е необходимо само да се приближи до картата, да го изпрати на восъчни сигнал имитирайки четец на сигнала, за да получите отговор на сигнала от картата, ще го напиша в паметта на устройството, а след това на празна карта.

Карти на всички стандарти не се поддават на такъв прост хак, много от съвременните идентификатори защитени срещу тези заплахи с помощта на съвременни технологии.

Въпреки това, с помощта на софтуер, можете да конфигурирате контрол на достъпа, като се гарантира по-голяма надеждност на системата за контрол на достъпа, в които се използва ниска честота карта.

- "Card - вратата" - достъп до определени съоръжения могат да бъдат разрешени само за определени служители, който преобразува данните, записани в съответната база данни. След това нападателят с дубликат карти за достъп офис служител не може да влезе в стаята на охраната;

- "Card - време" - след работно време, както и през почивните дни и празници, достъп до територията на предприятието и / или в компютърна мрежа, може да бъде отказано на всички работници и служители;

- "Второ пас" - разграничение не само няма да позволя на нарушител в сградата с клонинг карта вече е в служителя на работното място, но не позволява на самите служители да преминават по картата си на външни лица;

- "Exit, без да въвеждате" - под една такава система за политика не позволява на нарушител се, който влезе без идентификация след един служител на компанията, но не може да се измъкне от клонирана работник карта, която вече напусна работното място.

Клонирането на карти за достъп, използващи Proxmark 3

Proxmark 3 се позиционира като изследователски инструмент за изучаване на RFID системи и NFC. Въпреки това, просто търсене в интернет, можете да намерите подробно описание на неговото използване за клониране на карти за достъп. Този метод не изисква уменията на един хакер или дълбоко познаване на технологията - достатъчно, за да Proxmark 3 току-що влезе в контакт с контрол на достъпа карта.

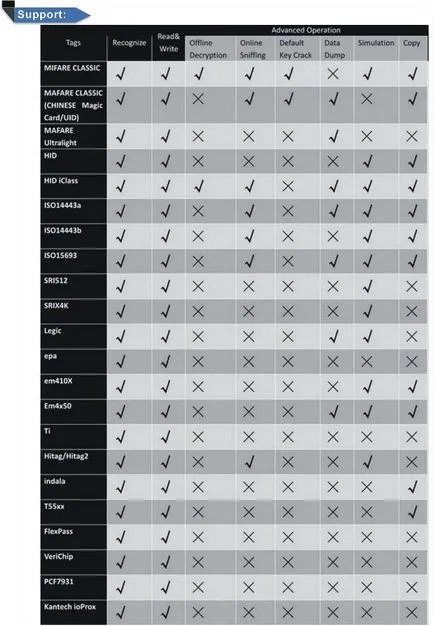

На популярния уебсайт по искане на китайски стоки единична цена започва около $ 100, докато доставчиците обещават съвместимост със следната популярни формати карта за достъп:

Материал специален проект "Keyless"

Специален проект "Keyless" е информация батерия за ACS, се сближили достъп и персонализация карта