Идентифициране и удостоверяване - компютърни науки, програмиране

8. Идентифициране и удостоверяване.

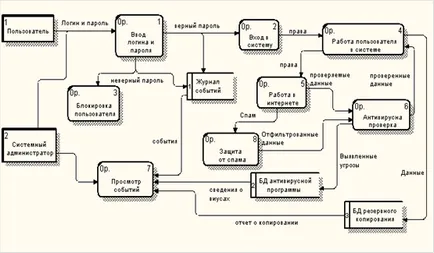

SGC изискват от потребителите да се идентифицират с искането за достъп, трябва да се провери автентичността на идентификатора за предмет - удостовери. LTV следва да има необходимите данни за идентификация и автентификация и за предотвратяване на входа на SVT неидентифициран потребителя или на потребителя, чиято автентичност не е потвърдено за удостоверяване.

LTV трябва да могат да се свързват надеждно идентифициране на всички действия на потребителя.

LTV би трябвало да може да се извърши регистрацията на следните събития:

използване л идентификация и удостоверяване механизъм;

поискване л за достъп до защитени ресурси (за отваряне на файл, прокарване на програми и т.н.);

създаване л и унищожаване на обекта;

л стъпки за промяна на DWP.

Следната информация трябва да бъде записана за всяко от тези събития:

л субект носещ записва действието;

тип л събитие (ако искането за достъп е регистриран, е необходимо да маркирате обекта и вида на достъп);

л реализира успешно, ако събитието (обслужва от заявлението за достъп или не).

KSZ трябва да включва средства избирателно запознаване с информацията за регистрация.

В допълнение, той трябва да е регистрация на всички опити за достъп, всички действия на оператора и избрания потребител (администраторите защита и т.н.).

10 целостта на SGC.

четвърти клас сигурността на SVT трябва да се извършва периодичен контрол на целостта на SGC.

LTV програма, за да се извършва в отделна област от паметта.

В четвърти клас на защита трябва да бъдат изпитани:

изпълнение л TX (намеси заявления за достъп, правилното определяне на разрешените и неразрешени искания в съответствие с правилата за задължително и факултативно, точно сравнение субекти и обекти етикети, етикети отново поиска въвеждане на защита на информацията за контрол на достъпа механизъм упълномощен промяна Тексас);

л невъзможност за възлагане на самия предмет на нови права;

л операции за почистване и външна памет;

механизъм операция л изолиране процеси в паметта;

л Маркиране документи;

л защита вода и генериране на информация за физическата среда и изхвърлят сравнение с устройството на потребителя;

идентификация л и удостоверяване, както и техните средства за защита;

забрана л на неоторизиран достъп на потребителя;

л работа механизъм, който следи за целостта на БАС;

регистрация л събитие, информация за регистриране защита и възможност да се запознае с тази упълномощен информация.

12. Ръководство за потребителя.

Документация за СВТ трябва да включва кратко ръководство за потребителя с описание на начина за използване на SGC и потребителски интерфейс.

13. Ръководство за LTV.

Описание л контролирани функции;

поколение л Базите SZC;

л опише началото на SVT, валидиране започне процедури, правилата за работа с регистрацията означава.

14. документация тест.

Трябва да има описание на тестовете и опитите, които се подлагат на СВТ и тестовите резултати.

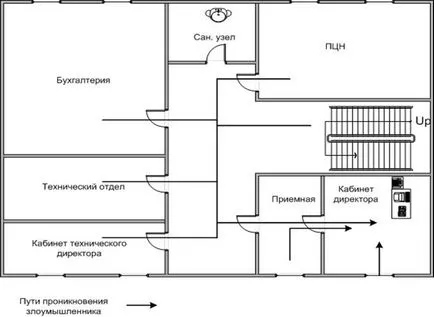

2.4.2 модел на потенциален нарушител

Потенциални нарушители сигурност 2:

1) неквалифициран (или враждебна) служителя;

2) външни за организацията на нападателя.

Най-вероятната нарушението е извършено от служител в компанията, като той не трябва да се преодолее нивата на защита от външни нарушители. Дори и неумишлени действия (може би погрешно) на служителите с високо ниво на достъп до информация може сериозно да увреди вашата система и да се забави, а понякога дори напълно да спре работата на компанията.

Малко вероятно е, че квалификацията на работника или служителя, като умишлено нарушител на информационната сигурност ще бъдат много високи. Най-вероятно той ще бъде на нивото на начинаещ бисквита или просто напреднал потребител компютър.

Въпреки, че е малко вероятно, но теоретично възможни опити за хакерски от външната страна чрез интернет връзка. В този случай също така предполага, високата квалификация на потенциален нарушител, Т. Да. Информацията се съхранява на сървъра не представлява търговска тайна.

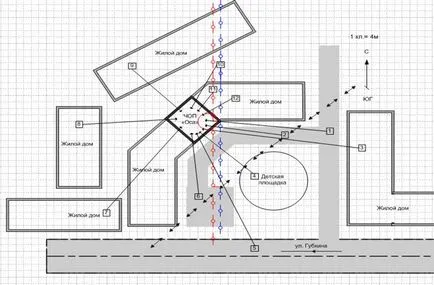

Основният мотив на действие на двата вида нарушителите може да е опит за саботаж на компанията като място (в случая на един служител), за удоволствие или за поръчка на конкуренцията (в случай на външна атака). За да конкуренция невероятно, но дори и в случай на реализиране на заплахата от конкурентите няма да наемат висококвалифициран професионалист, тъй като за преодоляване на физическата защита ще бъде много по-евтино.

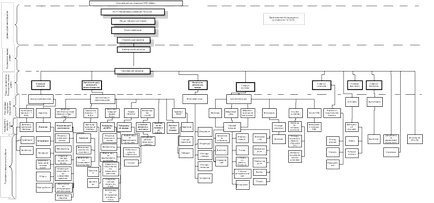

3. информационна сигурност System Design счетоводен отдел магазин OOO "Style" 3.1 Препоръки за разработване на концепция за информационна сигурност ООД магазин "Стил"

организация на концепция на информационната сигурност - е:

- На първо място, това е нормативен документ, въз основа на която ще бъде изградена организация IB;

- на второ място, решението на информационната сигурност в организацията;

- На трето място, въз основа на документ на регулаторната рамка на българското законодателство, морални стандарти, научни и технически принципи и организационни способности.

концепцията за сигурност Информация за организацията се състои от следните раздели:

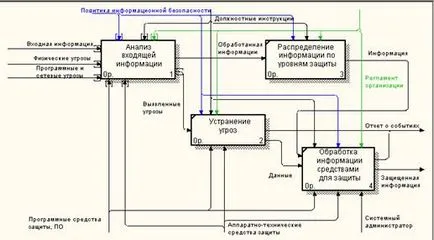

Информация за "Проектиране на информационната сигурност"

предприятието в нарушение на сигурността на информацията и премахване на последиците от тези нарушения; · Създаването и формирането на политиката за информационна сигурност целево предприятие. 2.3 Дейности и средства за подобряване на системата за информационна сигурност за изпълнение на целите и задачите, необходими за извършване на дейности за нива на информационната сигурност.

събитие в новото място на работа, жилище; също заобиколен от медийни търговски тайни. Персоналът осигурява су nificant, и в повечето случаи, дори решаващо влияние върху сигурността на информацията на банката. Във връзка с това, изборът на персонал, тяхното изследване, раз-Монтаж и квалифицирана работа за уволнение-те години значително се увеличи стабилността на търговските предприятия, на възможното.

); 2. Информация за техническите характеристики на основните обекти на ГН и GRS; 3. Информация за техническите характеристики и основните устройства MG SDG; 4. Информация за събития (откази / ремонт); 5. графично представяне на предмети и устройства MG и GRS под формата на схеми на различни видове (съхранява във файлове): 5.1 Обща схема на свързване на основните обекти.