DMZ (DMZ) зона - инфраструктура за географски разпределени корпоративни мрежи

Същността на демилитаризираната зона е, че тя не идва директно или във вътрешните или външната мрежа, както и достъп до нея може да се направи само от предварително определени правила на защитната стена. Демилитаризираната зона не е потребител - там се намира само на сървъри. DMZ обикновено се използва за предотвратяване на достъпа от външната мрежа за домакини на вътрешната мрежа от премахването на локалната мрежа в определена област на всички услуги, които изискват достъп отвън. Всъщност се оказва, че тази област ще бъде отделна подмрежа, защитен (или разделени) от защитните стени на обществеността и корпоративни мрежи.

За да се защити проникването на защитните стени на демилитаризирана зона се използват в корпоративната мрежа. Има хардуерни и софтуерни екрани. е необходима една машина за програмата. За да инсталирате хардуерна защитна стена просто трябва да го включите в мрежата и да изпълнява минимална конфигурация. Като цяло, програмата екрани се използват за защита на мрежите, в които не е необходимо да се направи много на корекции, свързани с гъвкаво разпределение на трафик и трафик ограничения върху протоколите за потребителите. Ако мрежата е голям и изисква висока производителност, по-изгодно става да се използват хардуерни защитни стени. В много случаи, като се използва не една, а две защитни стени - една защитава демилитаризираната зона от външните ефекти, а вторият го отделя от вътрешността на корпоративна мрежа. Че подобна схема ще се използва за организиране на демилитаризирана зона корпорация CorpUTY.

Демилитаризираната зона ще представи поща, уеб и FTP сървъри и външен DNS и RAS сървър за отдалечен достъп.

организация на мрежата съдържа подмрежи и сървъри, съответно, достъпът до които е необходимо отвън и отвътре, в една и съща подмрежа (която също е посочена като DMZ, демилитаризирана зона) и потребители, както и на местни ресурси са на различни подмрежи. В тази топология, сървъри в демилитаризираната зона, трябва да бъдат отделени със защитна стена от интернет, а другият - от локалната мрежа. В същото време от външната защитна стена трябва да предостави достъп "извън" на правилното ресурс

Все пак, не всеки, особено на малките предприятия, могат да си позволят да използват два сървъра за защита на мрежата. Така че често прибягва до по-евтиния вариант: използване на един сървър с три мрежови интерфейси. Тогава един интерфейс "външен вид" на Интернет, а вторият - в демилитаризираната зона, а третият - за локалната мрежа.

AC адаптер, свързан с интернет, ще се нарича WAN, интерфейсът свързан с демилитаризирана зона, - демилитаризираната зона, но до локалната мрежа - LAN.

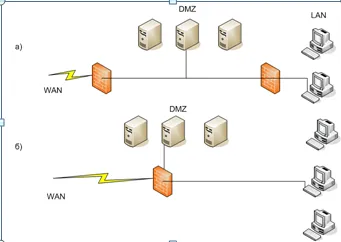

Фиг. 8 показва две връзки на защитната стена. В случая с "а" използва две защитни стени, един свързан към WAN и демилитаризираната зона, а втората - до демилитаризираната зона и в локалната мрежа, в случая на "б" - защитна стена, и е свързан с WAN, както и за локалната мрежа и демилитаризираната зона.

Фигура 8. Опции за разполагане защитна стена и демилитаризирана зона

Когато изпълнението на втората опция, трябва да се обърне внимание на неговите недостатъци. На първо място, това е общ спад в надеждността на мрежата. В случай на мотае или рестартиране на сървъра ресурси, разположени в демилитаризираната зона, потребителите ще бъдат временно недостъпни. Например, ако имате такава на вашия мрежов сървър за електронна поща и се намира в демилитаризираната зона, ако забраните защитната стена, той няма да бъде на разположение, както и потребители на клиента за електронна поща, ще започнат да се появяват съобщения за грешка при свързване. В резултат на това - на потока от обаждания и жалби системен администратор на мрежата престой.

Друг недостатък на използването на един сървър - е, че в случай на отказ на цялото време, че ще похарчите за замяна, в локалната мрежа на организацията, за да бъде почти неизползваем.

И накрая, може би най-важният недостатък на тази топология, ако един хакер може да пробие в сървъра, той ще бъде в състояние да получите достъп в демилитаризираната зона, или локална мрежа.

Ако се използват две защитни стени, тогава всички тези недостатъци могат да бъдат частично или напълно премахнати. В случай на повреда на един от тях в рамките на няколко минути от мрежата версия "а" може да се превърне версия "б" добавяне на друг сървър в мрежовата карта и да направи необходимите промени в настройките. В допълнение, на сигурността на мрежата, като се използват две защитни стени се увеличава. Например, ако един хакер успя да пробие в сървъра, свързан към WAN и демилитаризираната зона, тогава той няма да бъде на разположение на локалната мрежа.

От избран рутер е изградена така наречения пакет филтър, необходимостта от отделно (самостоятелно) защитна стена за разделяне от DMZ Интернет се елиминира.

NAT протокол решава две основни задачи:

гарантира безопасността на вътрешната мрежа - на компютри в локалната мрежа, защитена рутера с активен NAT-Protocol (NAT устройство) става недостъпен от външната мрежа.

Въпреки че NAT не е заместител на защитна стена, тя все още е важна мярка за безопасност.

За един от компютърен интерфейс софтуерна защитна стена свързва сграда инсталация на (вътре). За друг - комутатор за комбиниране на сървъри, направени в DMZ-Zone (изберете Cisco Catalyst 2960). Когато този ключ ще достави порт, така че добавянето на сървъри в DMZ зона в бъдеще няма да е трудно.

Microsoft Internet Security и Acceleration (ISA) сървър действа като защитен екран от предприятието и уеб-базиран кеш. ISA Server може да бъде инсталиран в три различни режима: или като кеш сървър (прокси-сървър), или като защитна стена или интегралната режим (този режим предвижда както кеширане функция и функцията за защита на екрана). Тъй като ние сме с помощта ISA Server като вашата защитна стена, ще трябва да изберете режим на защитната стена или Интегрирана. С ISA Server, можете да следите процесите на вътрешния достъп до мрежата клиент на интернет ресурси.