Digital воден знак

Пример цифров воден знак (лява нормален образ, нали маркирани в центъра на разликата между изображенията с по-голяма яркост)

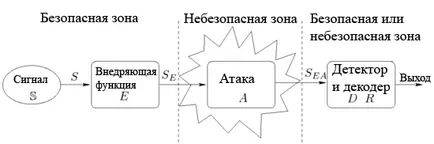

Жизненият цикъл на цифрови водни знаци

CVD фаза от жизнения цикъл

Така наречената CEH може да се опише по следния начин жизнен цикъл. На първо място, на източник на сигнал в доверен среда невидим знак с помощта на функцията . Резултатът е сигнал . На следващия етап - разпространението чрез мрежа или други средства. По време на размножаване на атака сигнал може да се направи. В получения сигнал водни знаци потенциално могат да бъдат отстранени или променени. В функцията за откриване на следващата фаза Тя се опитва да открие водни знаци , и функцията дръпнете сигнал от вградения съобщението. Този процес има потенциала да направи нападателя.

Свойства на цифрови водни знаци

CEH обикновено класифицирани според 7 основни параметри: обем, сложност, обратимост, прозрачност, надеждност, безопасност и проверка.

количество информация

Различават се въвежда и се екстрахира обем.

Инжектираният обем

Инжектиран обем - това е просто размера на съобщенията , която се вгражда в сигнала. Тя може да се дефинира като: Разглеждане Въвежда се също и на основата на относителния размер на:

възстановени количество

Изтегляне обем - количеството информация екстрахира от съобщението. Ако целта на CVD не е прехвърляне на информацията, извлечена информация е нула. За не-празен съобщение се извлича от количеството счита след екстракция. Смята се, както следва: , където , и означава изключителен-или. Тази функция е броят на правилно предадени бита, тя приема, че двете съобщения са с еднаква дължина. Понякога, съобщението се повтаря в сигнала на няколко пъти. В този случай, добитите Посланието е няколко пъти по-дълго, отколкото на оригинала. То взема предвид следното уравнение повторения: Обем обикновено е нормализирана до дължината на съобщението. Понякога считат параметри като капацитет и втори капацитет, съотнесени към :Сложността на дадена функция Той винаги може да се измери. Всяко усилие за изпълнението, откриване на атака и декодиране на сложност се измерват. нека за измерване на сложността на . за означаване на сложността на процеса на въвеждане на информацията в сигнала . В зависимост от изпълнението на функцията мерки в размер на времето, прекарано IOPS. броят на реда код, и така нататък. д. Сложността зависи от сигнала . Така често се счита нормализира функцията на независим от . Нормализиране може да се извършва както по дължина (Измерена например в секунда или бита) сигнал и на въведения обем:

Имайте предвид, че има линейна връзка от . В нелинейна случай може да се стандартизира в размер на А засадени:

И двете определения обмислят конкретен сигнал . Ние също така имайте предвид следните опции CEH:

- Средната сложността нормализира към дължината на сигнала или обем: ;

- Максимална сложност нормализира към дължината на сигнала или обем:

- Минималната сложността нормализира към дължината на сигнала или обем: ;

реверсивност

Технологията включва възможността за премахване на CEH Сигнал от белязаните . Ако на приемания сигнал Това съвпада с оригинала , тогава говорим за обратимост. Като се има предвид възможността да се обърне специално алгоритми. Тези алгоритми използват секретни ключове за предотвратяване на неоторизиран достъп до съдържание.

прозрачност

Според справка и тест сигнали функция прозрачност Т измерва разликата между тези сигнали . Резултатът от изчислението е затворена в интервала [0,1], където 0 съответства на случая, когато системата не може да се открие в версия на , и 1, ако наблюдателят не могат да се разграничат два сигнала.

надеждност

Този раздел описва надеждността на CEH. Първо, трябва да се въведе понятието "успешна откриване."

успешното откриване

въведена функцията "успешното откриване" за измерване на успеха на функциите за откриване и декодиране. За CVD без кодирано съобщение D връща 0, ако воден знак не може да бъде открит и освен в следните формализирането: За да се измери броя на успешните инсталации на няколко теста , среда Тя може да се изчисли, както следва: . За схеми с различна от нула вградени съобщение е важно да се знае, че най-малко един (в случая на множествена изпълнение) съобщение беше успешно декодира. Ако, например, се появява съобщение изпълнява пъти, а обемът на извлечения възвръщаемост, 10% е възстановима, не е ясно кои от повредени мнения. Въпреки това, такова определение е полезно, ако се знае, че най-малко един от постовете няма да боли, както е отразено в следните срокове: Имайте предвид, че това не е единствената възможна дефиниция. Например, за определяне може да бъде следното: т.е. откриване е успешна, когато броят на успешно извлича малко над определен размер, (Което е равно или по-близо до 1).надеждност CEH

Надеждност мярка CEH - е броят на лишените от свобода в диапазона , където 0 е най-лошият възможен стойност, както и най-добрата. За да се измери степента, използвана концепцията за редица погрешни байта и битрейт грешка. Разстоянието между редовете на извлечения и вградени съобщения или процентът мач за побитово сравнение. Ако конците са същите, методът е надежден. CEH схема се счита за ненадежден, ако повече от бита са повредени и прозрачността на атака големи от . Например, за ССЗ, предмет на атаки , съобщение може да се изчисли, както следва: индекс показва, че изчислява броя на погрешни байта. За CVD без да извлича съобщението не е функция, така че методите за изчисляване на битове и байтове за грешки не са приложими. Надеждност функция оценява най-лошия случай. При оценката на надеждността на надеждност на системата за вземане на мярка за надеждността на ненадеждни връзката система, в случая на най-мощните атаки. В този случай, при най-лошия атаката е атака, в която ССЗ се отстранява без загуба на качеството на сигнала.

безопасност

Описва CEH съпротивление в сравнение с някои атаки.

проверка

В него се уточнява вида на допълнителна информация, необходима функция за откриване / екстракция за тази работа.

- Изисква източник на сигнал S.

- Необходими за изпълнението на съобщение м, както и някои допълнителни данни, с изключение на оригиналния сигнал.

- Няма нужда от допълнителна информация.

класификация

CVD технология могат да бъдат класифицирани по различни начини.

надеждност

CEH нарича чуплива. ако не може да се открие и най-малката промяна. Такова CVD обикновено се използва за проверка на целостта.

CEH нарича полу-крехка. ако тя издържа малка модификация на сигнала, но не могат да издържат на злонамерени трансформации. Полу-крехки CEH обикновено се използва за откриване на атаки срещу сигнала.

CEH, наречена надежден. ако той се съпротивлява на всички известни видове атаки. Такава CEH обикновено се използва в защита срещу копиране и идентификация.

Дължината на въведените пощи определя две различни схеми СЕН:

- : Съобщение концептуално нула. Целева система открива само присъствието на воден знак в подписан обект . Понякога такъв тип ССЗ се нарича един невидим знак, тъй като 1 е отговорен за наличието на марката, и 0 за отсъствие.

- : Съобщение под формата на п-битови числа (, с ) или зашита . Това е обща схема за CEH с различен от нула съобщение.

Метод на приложение СЕН

методи за нанасяне Ceh разделени на пространствен и честота. Чрез пространствени методи включват LSB метод. По честота - разширен спектър. Означени сигнал, получен чрез модифициране на добавка. Такава CEH различават средна надеждност, но много малко информация капацитет. амплитуда метод модулация. подобен на разширен спектър, също се използва за въвеждане. метод квантуване не е много надежден, но тя позволява да се въведе голямо количество информация.