Cisco ASA 8

В тази част ще разгледаме работата в ROMMON.

Работа от ROMMON е повече работа, свързана с аварийна ситуация.

Типични случаи на спешност - е погрешен или погрешно дистанционно OS изображение, или когато просто забравена парола.

Ако искаме да се моделира тази ситуация - ще премахне OS файла и нула, конфигурацията:

Свържете конзола към АСП.

Влизаме в режим на ROMMON - щракнете до време таймер Esc.

В този случай АСП ще се зареди операционната система, директно от TFTP, и ние ще имаме контрол над устройството вече е в "нормално" режим.

След зареждане в този режим се даде възможност на паролата е празна, (натиснете въведете)

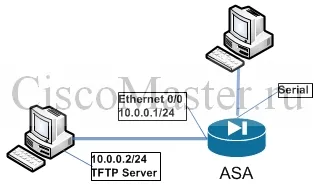

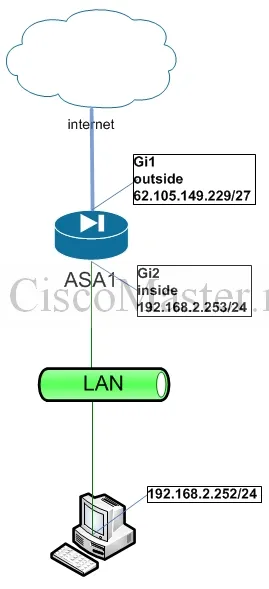

По-нататъшни корекции, ще бъдат в съответствие със схемата:

По този начин, в съответствие със схемата, ще настроите вътрешния интерфейс:

Тук, на интерфейса аварийната задаваме следните параметри:

сигурност на ниво 100 - Тъй като това е вътрешен интерфейс, ние го постави на най-високо ниво на сигурност-, т.е. ние му вярваме повече от всеки друг.

nameif вътре - определен за името на интерфейса. Това е важен параметър, тъй като по-нататъшни корекции, които ще се използва често.

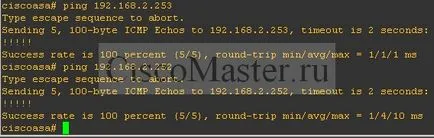

Изпълнявани-довереник IP

Или изпълнява пинг:

Между другото малко за конзолата:

Когато празна конфигурационния позволи парола празно - просто натиснете влиза.

Както е известно, рутер покажи команди може да се влезе само в привилегирован режим. Ако сме в режим на конфигурацията трябва да се даде команда се показват.

В случай на ASA шоу екип ще работи във всеки режим.

Прекъсване на изпълнението на команди (например шоу тичане-довереник) е възможно чрез ключ "Q".

След това копирайте образ на операционната система на светкавицата.

Както си спомняте, на последния товар може да е завършил и режим ROMMON ако сега изпълнява рестартиране, системата отново няма да може да зареди самостоятелно.

На следващо място, ние определяме картинката, за да изтеглите АСП:

Без тази команда ще се зареди първата свободна операционна система образ.

Прегледайте снимката, за да изтеглите:

След това запазете конфигурацията:

Така че, ние се е убедил, че вътрешният интерфейс е конфигуриран правилно и отива пинг.

По този начин ние сега имаме изцяло разработен за да се свържете към вътрешната мрежа и сега можем да се създаде възможност за нашия ASA Управление на контрол.

ASA контрол може да се извърши по няколко начина:

- SSH - Command контрол линия чрез SSH протокол.

- ASDM - графичен интерфейс.

В нашия конкретен случай, ние работим с използване GNS3 и съвместими един с друг и с GNS3:

ASA Версия 8.4 (2)

ASDM Версия 6.4 (3)

За да работите ASDM ние също копирайте файл за светкавицата:

На следващо място, ние определяме този файл като работа на изображението за ASDM:

Проверка на ASDM работа изображението:

За да обобщим, за нормалната работа на АСП, в светкавицата трябва да бъде два файла:

- OS - като asa914-5-k8.bin. операционната система файл. Е необходимо да се стартира системата

- ASDM - например asdm-643.bin, файл, необходим за работата на администратор ASDM.

Въвеждаме името на хоста:

Конфигурирайте даде възможност парола

Създаване на потребителски-администратор и да даде възможност за удостоверяване чрез локална база данни за SSH и HTTP методи.

Тук не сме включили начин ААА за Telnet. В този случай, първоначалната парола за командата телнет ще се определя от:

Генериране на RSA ключ, необходими за SSH:

За да работите ASDM включително поддръжка за HTTPS:

Тук първата команда включва сървър, а вторият определя кой да споделите.

Както е известно, за сертификат се изисква HTTPS. В този случай АСП ще използва Self Sighned Tempopary сертификат. Това означава, че във всеки един сертификат рестартиране ще бъде отново генерира.

Като цяло, за ASA можем да зададем 3 вида сертификати:

- Самостоятелно Sighned Сертификат Tempopary - самостоятелно подписан сертификат, който се генерира всеки път, когато стартирате ASA

- Самостоятелно Sighned Постоянен Сертификат - самостоятелно подписан сертификат, който се генерира веднъж

- Реал Удостоверение от PKI - Удостоверение, генерирана от трета страна Certificate Authority

Към това трябва да се върне по-късно.

За удобство на гостите се увеличи времето за изчакване за SSH:

Проверка на настройките на HTTP, SSH, TELNET