Защита срещу DDoS импровизирани средства

С цел да се допринесе за защитата на киберпространството Светът на DDoS. че не е необходимо да се купуват скъпо оборудване или услуга. Всеки администратор на сървъра, който е достъпен от интернет, може да участва в такава благородна кауза, без допълнителни инвестиции, като се използват само знанията и малко време.

Помислете DDoS-атаки, като "укрепване" (усилване) с помощта на DNS услугата.

Източници на злонамерен трафик могат да бъдат:

2. рекурсивни сървъра.

Рекурсивни сървъри ще подходят друго решение, за да се гарантира, RRL. Логично е, че повечето от исканията към DNS-сървърите са от тип А или CNAME. Интензивността на запитването напишете ТАКИВА, TXT, RRSIG, DNSSEC, нормално, с порядъци по-ниски. Това означава обработка, необходима за контрол на честотата. Да предположим, за да може един клиент да изпълнява в продължение на 10 секунди, за да въведете три искания НЯКОЙ. Въпреки факта, че филтрирането е по-характерно за конкретните решения Application Firewall-висока класа, задачата е абсолютно възможно с помощта на добре познатите инструменти IPtables.

Всяко DNS-заявка могат да бъдат идентифицирани като определена последователност от символи в пакета. Основното нещо - да се разбере, под формата на последователност, къде да търсите и как да се уточни това IPTABLES. Да разгледаме пример за запитване.

Фиг. 1. DNS заявки.

Фигура 1 показва, че всеки тип заявка се идентифицира чрез двойно байт символи 00FF последователност продължаване, номерирани 63-64 в опаковката. Iptables каза поредица от знаци с IP-хедър, така че да започнат да търсят тази последователност в този случай ще бъде необходимо, тъй като 49go байта. Съответно, отместването ще бъде равна на 48 IPTABLES.

В съответствие с RFC 1034 и 1035, вид на заявката, разпределени в 2 байта максимална десетична стойност 255.

Стойностите на типовете DNS-заявка:

- Всички - 255 (0x00FF)

- RRSIG - 46 (0x002e)

- DNSKEY - 48 (0x0030)

- ТХТ - 16 (0x0010)

Следваща в пакета е клас на заявки. Според RFC, тя е и 16-битова стойност, която стойности са в диапазона от 0x0001 до 0x00FF. Това означава, че след байт вид на заявката, също ще бъде равна на 0x00.

Сама по себе си байт предходния тип заявка, и винаги ще бъде равна на две нули (0x00), така че за по-ясно описание на поредицата от символи, за да търсят приемане 0000FF00.

Най-краткият е DNS-искане до зоната на корените (.) Когато типът на заявката ще отидат за 55-56m байта, а трябва да се разглежда фрагмент 0000FF00, тъй 40go байта за IPTABLES. Ограничаването на размера на името на заявката - 63 байта и зоната.

$ Dig -t НЯКОЙ qwertyuiopqwertyuiopqwertyuiopqwertyuiopqwertyuiopqwertyuiop123.northwesternmutual

след това го байтове, обозначаващ тип заявка, ще бъдат преброени като 138-139, както и търсенето на 4-байт 0000FF00 да се започне с 123 байта. Не е най-големият искане, но и вероятността от подобни искания е много ниска.

Съответно, за да се сведе до минимум възможността за DDoS, трябва да конфигурирате IPTABLES, както следва:

- за 10 секунди минават 3 DNS-заявка на всякакъв вид IP,

- в UDP-пакета с порта на получателя 53,

- Като се има предвид вида на заявката последователност НЯКАКВИ "0000FF00" 40-127 байта в пакета.

В резултат на необходимата последователност на IPTABLES команди ще има следната форма:

IPTABLES -N DNS_ANY

IPTABLES-V -А DNS_ANY -м скорошно --name dns_any --update --seconds 10 --hitcount 3 -j DROP

IPTABLES-V -А DNS_ANY -м скорошно --name dns_any --set -j ACCEPT

IPTABLES-V -A INPUT -p UDP --dport 53 -m низ --from 40 --to 123 --algo т.м. --hex низ # 39 | 0000FF00 | # 39 -j DNS_ANY

Ако е необходимо, се филтрира в размер на искания от други видове (TXT, DNSSEC, RRSIG) честотни законните искания могат да варират в зависимост от използването на техните услуги. Ако все пак реши да филтрирате интензивност за IPTABLES правила, вместо 0000 FF00 изберете следната последователност:

RRSIG - 00 002 E00

DNSKEY - 00 00 0030

TXT - 00 00 0010

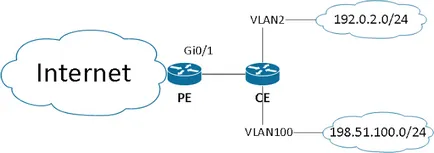

Фиг. 2. Свържете клиент.

Съответните Cisco IOS команда ще бъде, както следва:

CE (довереник-ако) # IP провери отделно предаване източник постижимо-чрез RX

и може да се използва като Gi0 / 1 PE рутер интерфейс (доставчик ръб рутер - ISP ръб рутер, който свързва клиент netranzitny) и интерфейсите и рутер VLAN2 VLAN100 CE (Customer рутер).

След следната настройка, ние не директно защита срещу атаки срещу нашата мрежа и сървъри, но ще попречи на използването на техните ресурси да атакува другата, както и свеждане до минимум на броя на основания за крещи заглавията в пресата, "Български хакери атакували. ".

Общо, за да се намали броят на DDoS-атаки, като DNS усилване и минимизиране на инфраструктурата си участие сегмент с помощта на следните действия, които не изискват допълнителни финансови инвестиции:

Деактивирането на неизползваните услуги на всички сървъри.

Ограничаване на рекурсивни обработва заявки само за клиенти на предоставяните услуги.

Преходът към TCP в съответствие с препоръките на RFC5966.

Ограничаване на силата на реакциите (Response ограничаваща скоростта) на DNS-сървъри чрез Bind или IPTABLES конфигурация.

Приложение uRPF проверки на активното мрежово оборудване.

И ако е така отидете на всеки администратор сървъри достъпни от интернет, цифрова среда по-близо една стъпка по-близо до съвършенството.

Андрей Дугин

Практически информационна сигурност и защита на данните | Информационна сигурност и киберотбраната в Нотариален акт