За VPN-сървър чрез при PPTP Ubuntu - кръстопът

В някои настройки между клиента и сървъра се установи пряка връзка в шифрован стандарт, несигурна мрежа. По този начин, този тип връзка може да се използва за достъп до интернет от публични безжични мрежи и интернет кафенета.

Така че, от една страна имаме нужда от сървър. За VPN мрежи с малък товар на виртуалния сървър (VPS) е повече от достатъчно. Проблемът е, че на прага на влизането на пазара на интернет услуги, най-меко казано, не е висока. Съответно, качеството на тези услуги често оставя много да се желае. Във всеки случай, преди да купите, че е необходимо да се изясни дали разрешава на доставчика домакин VPN като цяло и не включва тяхната VPS NAT и TUN / TAP.

Горещо препоръчвам не спешна нужда да се използват 32-битови дистрибуции на съвременни операционни системи в съзнанието на остарялата архитектура и факта, че разработчиците им плащат много по-малко внимание в сравнение с 64-битова версия. По този начин, в природата има 32-битова версия на сървъра Ubuntu 14.04, но на официалния сайт на Ubuntu не е представена там, която предлага изтегляне образ на операционната система.

И така, след като сървърът, решихме, след това продължете с инсталацията. В моя случай това VPS 1024 и RAM 64-битова версия на Ubuntu 14.04, тъй като операционната система.

Позволете IP-спедиция. За да направите това, да редактирате файла /etc/sysctl.conf и в него или rasskomentiruem или да добавите следния ред, ако има такива:

За да приемете промените, които командват в терминала:

/etc/pptpd.conf право да подаде и го представя в следния вид:

На следващо място, редактирате файла / и т.н. / ПЧП / симпатяга-тайните

Редактирате файла / и т.н. / ПЧП / pptpd-опции

Рестартирането PPTP сървъра

Ако се получи нещо подобно на това на скрийншота, всичко работи както трябва.

Създаване на NAT правила за IPTABLES

Ако искате да се вижда един с друг в локална мрежа и могат да споделят файлове, а след това предписва на следните правила:

Ако използвате програма за настройки на защитната стена, а след това, преди да го направят чрез промените, трябва да сте сигурни, че правилата, приети показват само в тази програма. Аз използвам Webmin контролен панел и защитната стена обикновено мелодия през него. Следователно, налице са показани само тези правила, които са направени през него. Ако добавите правило и се прилагат, промените, направени през терминала в конфигурация PPTP сървъра презаписан. За да се избегне това, в Webmin, настройките на защитната стена трябва да се върнат на текущата конфигурация на IPTABLES. Ние се провери, че приетите промени присъстват в списъка на правила и само ако натиснете "Save".

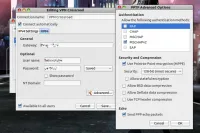

Това е всичко. Следващите два скрийншота с настройките, за да се свърже с клиента (Windows и Linux).

Тъй като PPTP не е пример за надеждност поради комплекс си отношения с защитната стена, може леко да се ускори мрежата, затягане на трафик през прокси сървър. Това означава, че клиентите LAN ще получат от него в интернет чрез прокси сървър. Как да се инсталира и конфигурира калмари писах по-рано. По-долу калмари 3.3 конфигурация за Ubuntu 14.04, което позволява на клиентите за работа в мрежа за достъп до интернет.

По този начин не е необходимо PPTP препращате трафик от клиента към външна мрежа през защитна стена. Тя ще се занимава с калмари.

Това е всичко. Нашата мрежа работи.