VLAN за манекени, блог, RB-софтуер автоматизация на бизнес процеси

VLANs - това е една виртуална мрежа, която съществува във втория слой на модела OSI. Това е, VLAN може да бъде конфигуриран да превключите на второ ниво. Ако се вгледате в VLAN, абстрахиране от концепцията за "виртуални мрежи", можем да кажем, че VLAN - това е просто етикет, в рамката, която се предава по мрежата. Етикетът съдържа брой VLAN (наречена VLAN ID или VID) -, в което време 12 бита, т.е. Whelan могат да бъдат номерирани от 0 до 4095. Първата и последните номера са запазени и не може да се използва. Обикновено, работни станции на VLAN не знаят нищо (ако не конфигурирате VLAN върху картите особено). Мислете за тях ключове. Включете пристанище VLAN е посочено в които те се намират. В зависимост от това, целия трафик, който преминава през пристанището маркират с етикет, че е VLAN. По този начин, всеки порт има PVID (идентификатор пристанище VLAN) .Това трафик впоследствие може да премине през други пристанища на ключа (и), които са в този VLAN и няма да преминават през всички други пристанища. В резултат на това тя създава изолирана среда (подмрежа), която е без допълнително устройство (рутер) не може да взаимодейства с други подмрежи.

Примери за използване на VLAN

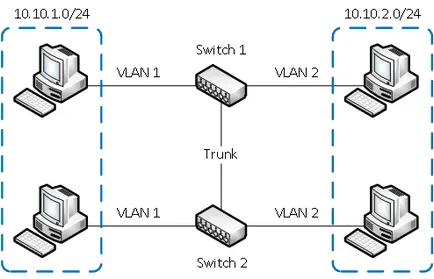

- Обединяването им в единен мрежа от компютри, които са свързани с различни ключове. Да речем, че разполагат с компютри, които са свързани с различни ключове, но те трябва да бъдат обединени в една обща мрежа. Някои компютри ние съчетават във виртуална LAN 1. setVLAN, а други - в VLAN 2. VLAN мрежа Благодарение на компютрите във всяка виртуална мрежа ще работи като ако са свързани с един и същ ключ. Компютри от различни виртуални мрежи VLAN 1 и VLAN 2 ще бъдат невидими един до друг.

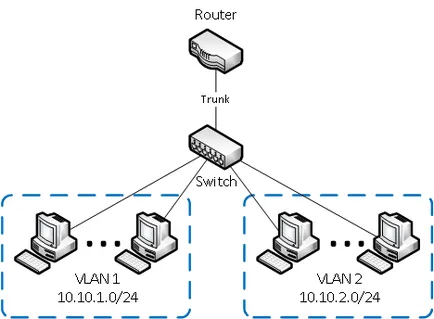

- Разделянето на различни подмрежи на компютрите, свързани към една и съща ключа. фигура компютрите са физически свързани към една и съща ключа, но разделени в различни виртуални мрежи VLAN 1 и 2. VLAN Компютри от различни виртуални подмрежи са невидими един до друг.

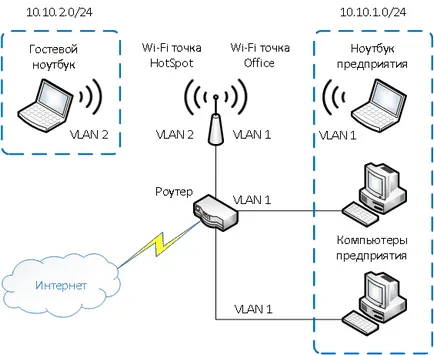

- Разделяне гост Wi-Fi мрежа и Wi-Fi мрежа на предприятието. Цифрата е свързан към рутера е физически по Wi-Fi хотспот. На мястото, създадени две виртуални Wi-Fi HotSpot точки с имена и Office. Чрез HotSpot ще се свързват чрез Wi-Fi лаптопи за достъп за гости с интернет и по отношение на Службата - Бизнес лаптопи. От съображения за безопасност, е необходимо за гости лаптопи нямат достъп до корпоративната мрежа. За тази цел компютрите на предприятието и виртуална Wi-Fi Офис точка обединени в една виртуална локална мрежа VLAN 1 и гости лаптопи ще бъдат във виртуалната мрежа VLAN 2. лаптопи гости от VLAN 2 няма да има достъп до корпоративната мрежа VLAN 1.

Предимства при използването на VLAN

- Гъвкавите устройства за разделяне на групи

- Като правило, един-единствен VLAN съответства на една подмрежа. Компютри в VLAN различни, са изолирани един от друг. Тя може да се комбинират в една виртуална мрежа от компютри, свързани с различни ключове.

- Намаляване на трафик излъчване в мрежата

- Всеки VLAN е отделен предаването домейн. Broadcast трафик не се излъчва между различни VLAN. Ако на различни ключове, за да изберете една и съща VLAN, пристанищата на различни ключове ще бъдат едно предаване домейн.

- Увеличението на сигурност и управляемост на мрежата

- В мрежата, разпределени на виртуалната подмрежа, удобен за използване и правилата на политиката за сигурност за всеки VLAN. Политиката ще се прилага за цялата подмрежа, а не отделно устройство.

- Намаляването на количеството на оборудване и мрежови кабел

- За да създадете нова виртуална локална мрежа не изисква закупуване на ключа и мрежови кабели. Въпреки това, вие трябва да използвате по-скъпи, управлявани прекъсвачи, които поддържат VLAN.

Маркирани и немаркирани пристанища

Когато дадено пристанище следва да бъде в състояние да получава или доставя трафик от различни VLAN, тя трябва да бъде в маркираната или магистрална състояние. Концепцията на багажника пристанище и етикет с едно и също пристанище. А багажника или маркираната порт може да предава както поотделно, определен VLAN, както и всички VLAN по подразбиране, освен ако не е посочено друго. Ако портът е немаркирана, той може да предава само един VLAN (роден). Ако не е посочен на пристанището е VLAN, в която се предполага, че той е в състояние в първата немаркирана VLAN (VID 1).

Оборудване разно е конфигуриран по различен начин в този случай. За една част от оборудването трябва да посочите е интерфейсът, в които състоянието на физическия интерфейс, а другият в даден VLAN трябва да посочите кой порт като позиционирана - маркирани или немаркирани. А ако искате този порт преминава през редица VLAN, във всяка от VLAN е необходимо да се регистрирате този порт с маркера. Така например, в ключове, Enterasys Networks, от които се нуждаем, за да се определи кои VLAN е специфичен порт и добавете този порт в този списък VLAN изход за този трафик може да мине през пристанището. Ако искаме в нашия порт обработва трафик на друг VLAN, а след това ние добавяме пристанището в списъка с излаз също този VLAN. На HP хардуер (например прекъсвачи, ProCurve), ние в VLAN да укажете кои портове да премине на трафик към него VLAN и добавете статус порт - маркирани или немаркирани. Най-лесният начин за оборудване Cisco Systems за. На тези ключове, ние просто посочете кои портове са това, което VLAN немаркирана (са rezhimeaccess) и кои пристанища са маркирани състояние (намира се в режим на багажника).

За да конфигурирате пристанището в режим на багажника предвижда създаването на специални протоколи. Един такъв стандарт е IEEE 802.1Q. Това е международен стандарт, който се поддържа от всички производители и най-често се използва за конфигуриране на виртуални мрежи. В допълнение, различни производители могат да имат свои пренос на данни протоколи. Например, Cisco създаден ISL (Интер Switch Лиск) протокол за Своге оборудване.