Три инструменти за Linux сървър сканиране за руткит и вируси блог cyber01

Сървъри често подложени на атаки и сканиране за уязвимости на дневна база. В допълнение към провеждане на защитна стена и редовни актуализации трябва да се провери системата за евентуална инвазия.

Можете да използвате и Chkrootkit, Rkhunter ISPProtect и за проверка на сървъра в случай на подозрителни действия, като например високо натоварване, подозрителни процеси.

По-долу ще бъдат представени три инструмента за сканиране на Linux сървър, за да руткитове и вируси:

И трите инструменти изискват достъп до корен.

Chkrootkit класически скенер за руткитове. Тя проверява вашия сървър за подозрителни процеси и проверки дали има сървъра известен руткитове.

Chkrootkit може да се инсталира чрез мениджъра на пакети на вашата distributiva.Dlya Debian / Ubuntu това е направено така.

ап-да инсталирате chkrootkit

Можете също да изтеглите Chkrootkit като изходния код на разработчика (www.chkrootkit.org) и го инсталирате ръчно.

Wget -passive-FTP ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

катран xvfz chkrootkit.tar.gz

CD chkrootkit - * /

да има смисъл

След това преместете chkrootkit директория на друго място (например / ЮЕсАр / местни / chkrootkit):

CD.

MV chkrootkit-<Версия chkrootkit>/ / ЮЕсАр / местни / chkrootkit

и създаване на символична връзка за лесен достъп:

Въ -s / ЮЕсАр / местни / chkrootkit / chkrootkit / ЮЕсАр / местни / хамбар / chkrootkit

След това можете да проверите на сървъра с помощта chkrootkit използвате следната команда:

Понякога в доклада са фалшиви аларми, като например:

Проверка `bindshell '... инфектирани (портове: 465)

Не се притеснявайте за тези съобщения, този порт е зает с SMTPS (Secure SMTP) - на вашия сървър за електронна поща, за да задейства така тя може да бъде фалшива.

корен @ server1: /tmp/chkrootkit-0.50# които chkrootkit

/ ЮЕсАр / sbin / chkrootkit

Chkrootkit инсталира в / ЮЕсАр / sbin / chkrootkit. имаме нужда от този път, за да се създаде работа Cron:

следват:

И да добавите следния ред:

0 3 * * * / ЮЕсАр / sbin / chkrootkit 2> 1 | мейл -s "chkrootkit изход на сървъра ми" [email protected])

Това ще настрои Lynis в директорията / ЮЕсАр / местни / lynis / и създаване на символична връзка за лесен достъп. Преди сканиране, трябва да се актуализира базата данни:

lynis актуализация инфо

След това можете да сканирате системата за руткит със следната команда:

lynis одит система

Lynis изпълнява няколко проверки и спира, така че можете да прочетете на резултата. За да продължите сканирането, можете Трябва да натиснете Въведи

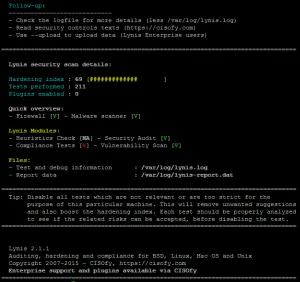

В края на сканирането ще ви бъде даден обобщен доклад за сканиране, както и набор от препоръки:

Lynis да тече в не-интерактивен режим, добавете опцията-бързо:

Lynis да се стартира автоматично, създаване на работни места Cron, подобно на следното:

0 3 * * * / ЮЕсАр / местни / хамбар / lynis -quick 2> 1 | мейл -s "lynis изход на сървъра ми" [email protected])

ISPProtect този вирус скенер за уеб сървъри. тя сканира файловете на вашия сайт и CMS (WordPress, Joomla, Drupal, и т.н.). Сайтове - най-уязвимата част от сървъра, така че се изисква редовна проверка за вируси за тях.

ISPProtect има 3 сканиращи модули: Модул малуер подписи (като антивирусен), евристичен модул и проверете остаряла CMS. ISPProtect е proepritarnoe софтуер. но той има пробна версия ви позволява да проверите и почистване на заразената система.

ISPProtect изисква PHP да работи. тя е на разположение на повечето сървъри. Ако не можете да използвате командния ред PHP, изберете подходящия пакет:

ап-да инсталирате php5-CLI

За Debian и Ubuntu или:

Yum инсталирате PHP

за Fedora и CentOS.

След това, изпълнете следните команди, за да инсталирате ISPProtect:

Сега можете да стартирате ISPProtect:

Скенерът автоматично проверява за актуализации и да поискате (бутон за в думата "проучване", вместо ключове) и питат за сайта (обикновено / Var / WWW).

Моля, въведете ключ за сканиране: <— trial

Моля, въведете пътя за сканиране: <— /var/www

След това сканирането ще започне сайтове. По-долу е показан напредък на сканиране. В резултат на това ще ви се покаже списък на заразени файлове, както и списък на файловете, които са на резултатите от сканирането.

За да започнете да ISPProtect автоматично изисква лицензионен ключ. както и създаване на работа Cron:

0 3 * корен / ЮЕсАр / местни / ispprotect / ispp_scan -Update / ЮЕсАр / местни / ispprotect / ispp_scan -path = / Var / WWW -имейл резултати = корен @ Localhost нон-интерактивен -scan ключ = AAA-BBB-СМС-DDD