Шифроване на имейли, платформа съдържание

Ключови думи:

Encryption е-мейли

В момента всеки начинаещ потребител може да започнете да си безплатна електронна пощенска кутия, достатъчно, за да се регистрирате на интернет портал (вж. Услуги).

мейл криптиране

За кодиране на електронна поща в момента се използва широко два стандарта: S / MIME (с използване на инфраструктура с публичен ключ) и Open PGP (с използване на сертификати за доверие схема, които са групирани около потребителя).

Преди това имаше и мъх стандарти и РЕМ, но поради несъвместимост с друг и използването на неудобство, което не им харесва.

S / MIME и Open PGP стандарти дават възможност за три вида защита: защита срещу промени, неотменим подпис и неприкосновеността на личния живот (криптиране). Освен това, S / MIME трета версия позволява сигурна потвърждение (където съобщението за получаване може да бъде генериран успешно само в случая, когато съобщението е достигнало своята получател непроменена).

Криптографски техники за сигурност в езиците за програмиране

Тъй като преходът от ерата на индустриалната цивилизация към предимно информационна роля на натрупаните знания и преработени съответно се увеличава значително. Появата и бързото развитие на компютърните мрежи се осигури ефективен начин за пренос на данни и бърз достъп до информация за физически лица, така и за големи организации. Въпреки това, локални и глобални компютърни мрежи, обаче, както и други методи за предаване на информация може да застраши сигурността на данните, особено при липсата на адекватни мерки, за да ги предпазите от неупълномощен достъп.

Във връзка с това, наличието на вградени механизми за защита на информация и тяхната ефективност в системите за кандидатстване става все по-решаващо значение при избора на клиенти оптимални решения. Поради това, тези въпроси отдавна са се обръща внимание на софтуерните разработчици. Правилното ниво на защита може да осигури криптографски методи.

Математически криптографията се очертава като науката за криптиране - науката за криптосистеми. В класическия модел на система тайна комуникация има двама членове, които имат нужда да се предават в тайна (поверителна) информация, която не е предназначена за трети страни. Тази задача се гарантира поверителност и защита на чувствителна информация от външен враг, е една от първите задачи на криптографията.

Има няколко подхода към решаването на проблема.

Първо, можете да се опитате да се създаде напълно сигурна и не се споделя с друг комуникационен канал. За съжаление, това е изключително трудно да се постигне, поне на сегашното ниво на съвременната наука и технологии, които осигуряват методи и средства за предаване на информация не само, но и неоторизиран достъп до нея.

Вторият подход е използването на публични комуникационни канали и да се скрият факта на предаване на информацията. Според ръководството на науката се занимава с стенография. За съжаление, бързи начини не могат да гарантират високо ниво на конфиденциалност.

С течение на времето, в обхвата на криптографията е разширена и отишло далеч напред от първоначалното си цел. Като илюстрация на това положение, можете да разгледаме следния пример. Да предположим, че клиент на банката възнамерява да изпрати пари от сметката си за всяка организация. Трябва да се отбележи, че не всички предава информация е поверителна. Наистина, необходимо е да се изпрати на банкови данни, които са добре познати и лесно достъпни. Въпреки това, банката е важно да се гарантира, че парите, той иска да прехвърли своя собственик, а не с хакер. Клиентът се интересува от факта, че сумата не е била променена, и никой няма да бъде в състояние да се прехвърлят пари от тяхно име, или за да промените информацията за получателя на парите.

Заслужава да се отбележи, че криптосистема работи по конкретна методология (процедура).

Тази методология включва използването на:

· Един или повече алгоритми за криптиране, които могат да бъдат изразени под формата на математически формули;

· Ключове, използвани за криптиране на данни, алгоритми

· Key система за управление на

· Ciphertext (ciphertext).

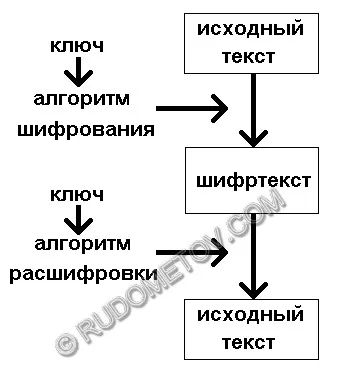

схема методология Пример кодиране с бутони, показани на фиг. 1.

Фиг. 1. Пример схема криптиране.

Има две методологии използвайки ключовете: симетрични, предвиждащи използването на таен ключ и асиметричен - с публичния ключ. Всяка методология използва свои собствени процедури, основни методи за дистрибуция, техните видове, както и алгоритмите за криптиране и декриптиране.

В симетричната (симетричен) с таен ключ методология, използвана от един ключ, с който се произвежда като криптиране и декриптиране на същата симетричен алгоритъм за криптиране. Този ключ се предава на двама участници взаимодействат по безопасен начин преди да бъдат предадени на шифрованите данни. Проблемът е, че сигурно разпространение на секретни ключове е трудно. Предимствата на тази система са с относително висока скорост на криптиране и декриптиране на съобщения, предавани.

Пример за постоянното използване на симетричен методология е АТМ мрежа на банкомати. Тези системи са оригиналните работата на банките, които ги притежават и не са за продан.

В един асиметричен (асиметрична) методология с два взаимосвързани ключови използва публичен ключ. Един от ключовите се пази в тайна, докато другата е публикуван в открити източници. Данните, шифровани с един ключ може да се дешифрират само от друг ключ. Един от основните недостатъци - това е необходимостта от много големи по размер бутони за сигурност, което със сигурност се отразява на скоростта на работа на алгоритми за криптиране.

Често двете методики са комбинирани. Например, генерира симетрични (тайно), за която се предава чрез методология асиметрични алгоритми.

С обща методология симетрични алгоритми могат да включват DES (Data Encryption Standard), 3-DES, RC2, RC4 и RC5. Пример за това е асиметричен RSA и ЗСК. И отделна позиция е един от най-популярните алгоритми за цифров подпис DSA (Digital Signature Algorithm).

Доста популярен Интернет насочено език Perl също има вградена защита.

Например, помислете за използването на криптографски алгоритъм за криптиране RSA.

RSA алгоритъм

Същността на метода е, както следва.

Потенциален получател на шифровано съобщение извършва следните действия:

· Генерира две големи прости числа (например 1024 бита, 308 знака) - р и р;

· Изчислено техния продукт п = PQ;

· Избира случайно число е. който е относително прости на брой (р # 8209; 1) (р # 8209; 1). и не го надвишава;

· D стойност се изчислява така, че Ед = 1 мод (р # 8209; 1) (р # 8209; 1).

· Двойка (н, д) се превръща в отворен ключ (публичен ключ) и г - частния ключ (частен ключ).

Публичният ключ е публикуван в публичното пространство, например, изпратени по електронната поща.

Подателят на шифровано съобщение в следните стъпки:

· Получаване на публичния ключ;

· Създаване на съобщение числено м. не повече от п;

· Брой стойност с = (ме) мод п;

· А е криптирана съобщение, което се изпраща на създателя на публичния ключ.

Получателят изчислява кодирания съобщение M = (CD) мод п и получава съобщението в декриптира форма.

Устойчивост на алгоритъма RSA се осигурява от факта, че нападателят ще трябва да отида на брой г. който може да бъде изчислена factorized брой п. Въпреки това, в момента не съществуват бързи алгоритми, които решават проблема на факторинг голям брой.

Основните методи на работа с RSA

Всички криптографията се доставя чрез CPAN модули в Perl. изпълнение RSA е в пакета на Криптата :: RSA.

Генериране на 2048-битови ключове:

$ Rsa = нов Криптата :: RSA;

$ Public, $ частни) = $ rsa-> Търсения (Размер => 2048)

Публичният ключ е публикувана.

Криптиране на данните (низ $ съобщение), използвайки публичния ключ:

ми $ с = $ rsa-> криптиране (Message => $ съобщение, Key => $ публичен);

$ Съобщението = $ rsa-> декриптира (Ciphertext => $ С ключ => $ частни);

Освен представените изходните линии в езика Perl, и това е да се отбележи, някои от допълнителните функции на пакета.

За да изпратите сигурна информация съобщение трябва да бъдат представени под формата на една или повече цифри, стойността на които не надвишава н. В този случай всяко съобщение съответства на определен брой, и обратно. инструменти Perl ви позволяват да се разбият съобщението в поредица от числа, както и за в бъдеще, за да ги свържете обратно към текста.

За съжаление, системата RSA, има една важна особеност, която намалява степента на защита. Ако атакуващият може да доведе до подателя да се кодира съобщението вече е известно за него, а след това стойността на р и р може да бъде изчислено без да отчита п. Все пак, това може да се бори успешно с претоварване на оригиналното съобщение "боклука" (подложка). С течение на времето, стандартът е разработен за тази операция PKCS 1. Криптата :: RSA осъзнава не само PKCS 1, но също така и по-модерна OAEP, която използва подложка по подразбиране. При използване на PKCS 1, трябва да премине съответния параметър на конструктора.

$ Rsa = нов Криптата :: RSA (ES => 'PKCS1v15)

Ако се притеснявате, че поверителността на вашата кореспонденция, следващата част на статията за вас.

За да се гарантира сигурността на предаваните данни измислили много алгоритми за криптиране. Всеки един от тях в собствената си добра. Осигуряване на безопасността на кореспонденция по два начина:

1. Използвайте криптиран канал за комуникация със сървъра за поща.

2. Кодиране на самото съобщение.

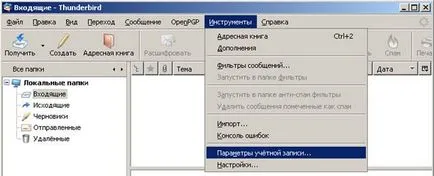

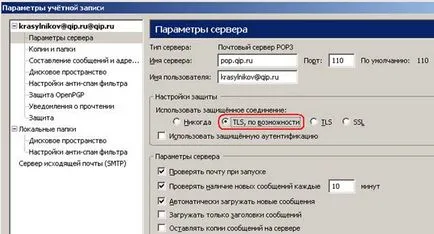

Създаване на криптирана връзка изглежда като най-простото решение - достатъчно, за да отбележете в съответната настройка на клиента:

Инструменти - настройки на профила.

Настройки на сървъра - използва защитена връзка:

В този случай, съдбата на нашето писмо е в ръцете на сървъра за електронна поща: тя може да бъде, че той не поддържа защитена връзка. В допълнение, има и сървъра получател. Затова е по-добре, за да кодира самата съобщението.

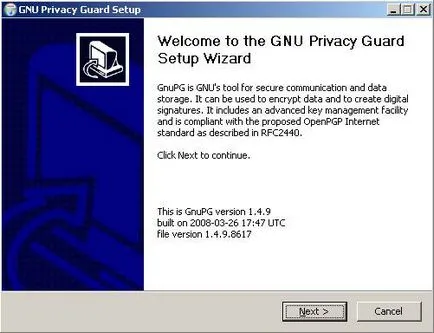

За да използвате PGP Thunderbird, The имаме нужда от програма, която ще генерира ключове и криптиране и декриптиране на имейли. За да направите това, напълно подходящ GNU Privacy Guard (GnuPG или GPG) програма. Можете да го изтеглите директно от сайта на проекта:

След това Windows и Linux пътеки се разминават. Имайки предвид, Linux, трябва да се спомене, че GnuPG присъства в много дистрибуции по подразбиране. Ако вашата дистрибуция GnuPG не, можете да изтеглите инсталационния пакет от сървъра на FTP проект:

FTP: // FTP. GnuPG. орг

В допълнение, можете да използвате мениджъра на пакети:

традиционно се използва пакет мениджър за управление на пакетите. В лентата за търсене въведете "GnuPG", обърнете внимание на опаковката, за да инсталирате и натиснете "Apply".

В случай на разпространение на Windows изтеглите от един и същ сървър чрез FTP:

FTP: // FTP. GnuPG. орг /

Размер - около 2.1 MB.

Installer от най-често срещаните:

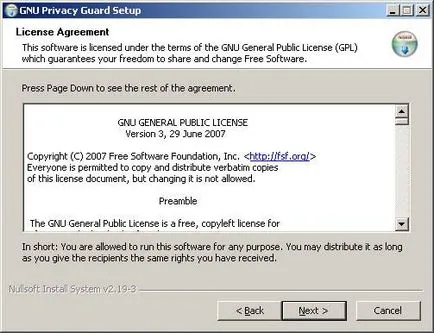

В следващия прозорец, можете да прочетете класически лиценз, който придружава през цялото безплатен открит програмата:

Инсталационната процедура е тривиален - ние натиснете "Next", докато се установи на програмата. Същата програма се използва за криптиране, не само Thunderbird, The но в други програми за електронна поща, например, в прилеп.

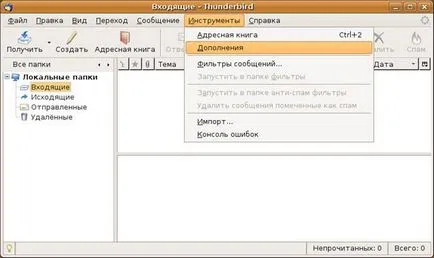

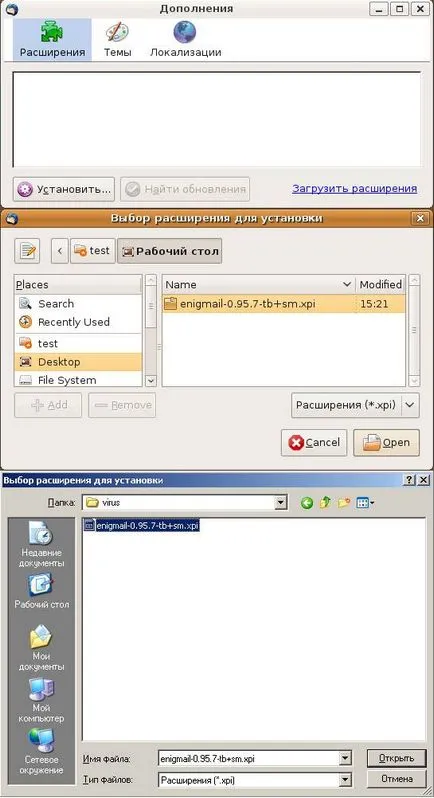

Добавяне представлява. от главната директория файл. Размер е за мегабайт. След това изберете линията "Добавки" от менюто "Инструменти":

И тогава си поставя Освен това, като кликнете върху бутона "Install" и избиране на добавката файл:

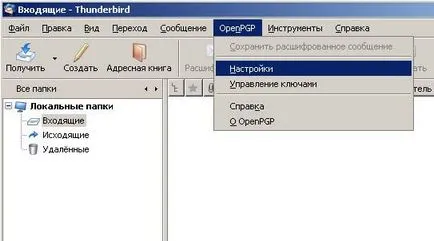

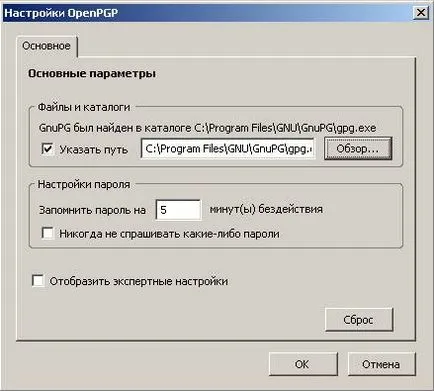

Ако всичко е направено правилно, елементът "OpenPGP" ще се появи на главното меню. Ние намираме там "Настройки":

И уточни пътеки, ако GnuPG. Ако се съобразят с горната последователност от действия, след което системата автоматично определя разположението на програмата:

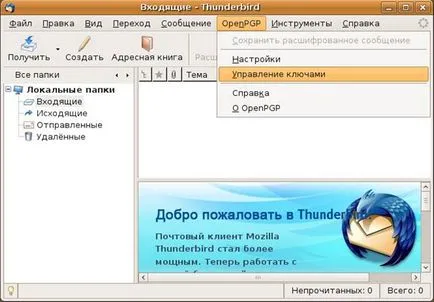

Това предварително третиране е завършена. Можете да започнете да създавате ключове. Отиваме в "OpenPGP" - "ключ за управление":

И мистерия започне да генерира първата си двойка ключове:

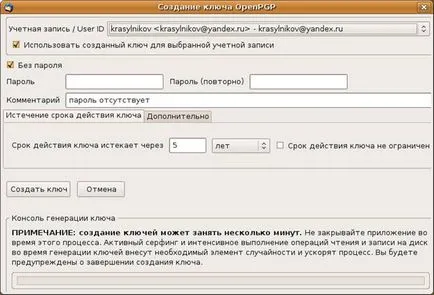

Настройки са избрани както е показано на екрана:

Тук паролата - това не е паролата, която използвате, за да влизате в пощата си, а просто фраза, която ще се използва за декодиране. Посочва се, че не е необходимо. Въпреки това, ако компютърът ви има достъп до някой друг, а след това можем да се уточни.

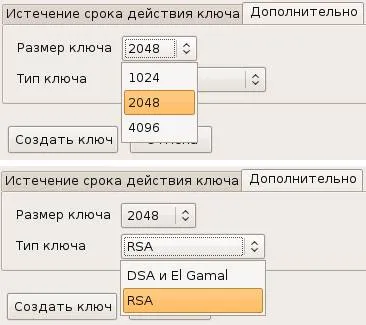

В менюто "Още", изберете ключ алгоритъм дължина и криптиране:

Ние кликнете върху "Генериране ключ". По време на производството може да и не трябва просто погледнете лентата за напредъка, но и да се премести на мишката и да напишете нещо на клавиатурата. За генерирането на ключове използва различни генератори на случайни числа, тъй като те зависят от това какво се случва в момента. По този начин, толкова повече действия, извършени на компютъра по време на генериране на случайни ще бъде нашият ключ, и толкова по-трудно е да се справи. Това може да се сравни с това, че да се отгатне паролата "" По-лесно е, отколкото "eR4_a # y0", независимо от факта, че първият по-дълго.

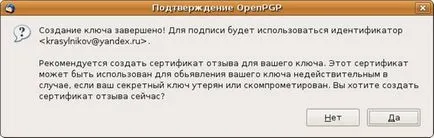

Ключови поколение завършва посланието, че всичко мина добре:

Веднага можете да създадете ключ сертификат за отмяна. Полезно е да се знаят всички, че вашият личен ключ е изгубен, откраднат или изгубен значение.

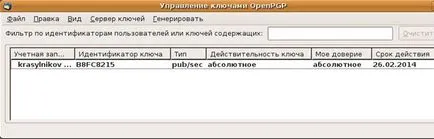

След това, ключов ви ще бъде в основен прозорец за управление на:

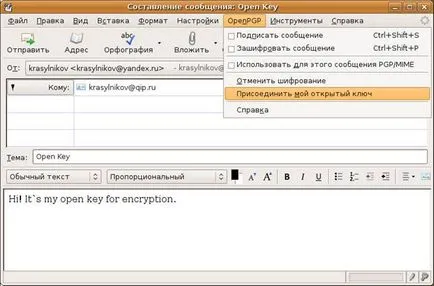

Сега трябва да го изпрати на всички, с които идват в тайна кореспонденция. Създаване на нов имейл, като прикачите към него публичен ключ:

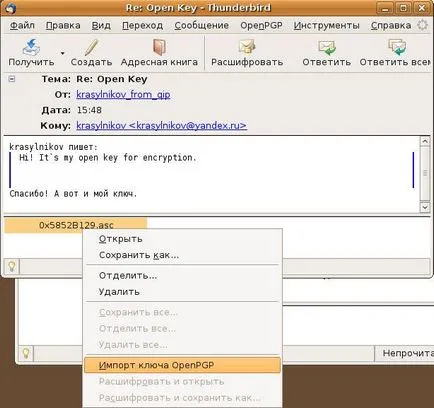

В отговор на това да ни изпратите вашия публичен ключ, който внасяме в базата данни:

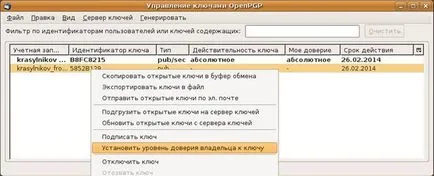

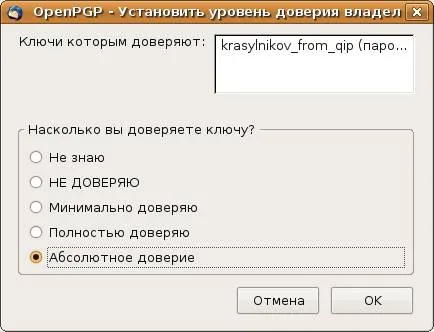

След като импортирате ключът се върна в ключов управление и определя нивото на доверие в ключа:

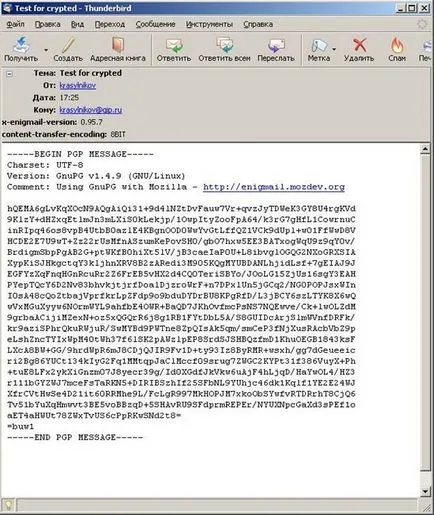

Това е всичко. Тя е безопасно да премине най-чувствителната информация:

Ако вашето писмо е заловено, нападателят ще трябва да прекарват много (в случая на 204vo нещо, което може да се прочете, но онзи, на когото пишете, не чувствам никаква трудност: 8 битов ключ - много.) Години, за да го направи:

За да обобщим, трябва да се отбележи, че с изключителна надеждност на криптиране на електронна поща, както и налага редица ограничения. Сега, когато сте присъствал на безопасността, трябва да се обърне специално внимание на безопасността на таен ключ. В допълнение, криптиране - процеса на чифт, и по този начин хората, с които искате да се осигури кореспонденция трябва да прекарват времето конфигуриране на техните имейл клиенти. Но ако в бъдеще е необходимо да се прехвърлят на електронна поща търговски тайни. тогава вие ще знаете как да го направя, и напълно готова да посрещне заплахата от прихващане на важна информация от конкуренти.