Седмичен директор Информация, изчисляване на вероятността от скъсване на защита с парола, при спазване на

проблем на сигурността компютърна мрежа не може да се нарече пресилено. Практиката показва, че по-голямата мрежата, толкова по-ценна информация, поверена на компютрите си, толкова повече се иска да наруши нормалното му функциониране в името на материални придобивки или просто от любопитство. Налице е постоянен виртуален война, по време на което организацията се противопоставя на системните администратори изобретателност хакери.

Основните чужбина от злонамерени атаки на компютърна мрежа е система от защита с парола, която е на разположение на всички съвременни софтуерни продукти. В съответствие с установената практика преди началото на работна сесия с операционната система, потребителят трябва да създаде профил, като я казвам си име и парола. Трябва да въведете име за идентифициране на потребителя и паролата, потвърждава правилността на идентификацията. Информацията, въведена от потребителя в интерактивен режим, в сравнение с тази, която е достъпна за операционната система. Ако проверката е успешна, на потребителя се предоставя на всички операционни системи ресурси, свързани с неговото име.

Какво е бедняк на защита с парола

Това е най-ефективният метод за разбиване на защитата с парола на операционната система (OS), в който нападението е подложен на системен файл, съдържащ информация за легитимни потребители и паролите си. Въпреки това, всяка съвременна операционна система защитава потребителски пароли, които се съхраняват в този файл, като се използва криптиране. В допълнение, достъпът до тези файлове, обикновено по подразбиране е забранено, дори и за системни администратори, да не говорим за обикновените потребители на операционната система. Въпреки това, в някои случаи, атакуващият управлява от различни трикове да си ръце на файла, съдържащ потребителски имена и криптирани пароли. И тогава той идва на помощ на така наречените кракване на пароли - специализирани програми, които служат да пробие паролата на операционната система.

Използваните криптографски алгоритми за криптиране на потребителски пароли в съвременни операционни системи използват необратим криптиране, което го прави невъзможно за по-ефективен алгоритъм за нарушаване от тривиална грубите опции сили. Ето защо, бисквити парола понякога шифроват всички пароли, използвайки същия криптографски алгоритъм, който се използва за класифицирането им в целевата операционната система. Те след това сравнение на резултатите от криптиране, което е написано във файловата система, където криптирани пароли на потребители на системата. Тук, както и паролата за пукнатини парола се използва за тази поредица от знаци се генерира автоматично от набор от символи. Този метод дава възможност да се справи всички пароли, ако знаете, че дейността им по криптиран вид и да съдържа само героите на снимачната площадка.

За всяка дума от речника защита кракване на пароли прилага едно или повече правила, според които тя е модифицирана и създава допълнителен набор от oprobuemyh пароли:

- произведени последователно промените писмо случай, в който въведе думата;

- реда на буквите в думата е обърната;

- в началото и в края на всяка дума се добавя към номер 1;

- някои букви са променени, за да се затвори по форма номера.

В резултат на това, например, от думи, получена парола pa55w0rd).

Това увеличава вероятността за намиране на паролата, защото в съвременните операционни системи са склонни да променят паролите въвели в главни и малки букви, както и потребителите на тези системи е силно препоръчително да изберете тези, при които буквите са осеяни с числа.

Някои бисквити парола последователно проверяват всяка дума на специална лексика, приложима за нея определен набор от правила за генериране на пароли допълнителни комплекти oprobuemyh. Други предварително обработен целия речника, като се използват едни и същи правила, за да се даде нов речник по-голям, което след това се сканират пароли реми. Като се има предвид, че конвенционалните естествен езикови речници, се състоят от само няколко стотици хиляди думи, а скоростта на криптиране на паролите е достатъчна височина, парола бисквити, за да търсите в речника да работи много бързо (по-малко от минута).

База данни на потребителски акаунти

Съхраняване на пароли

Получената два 8-байт хеш половината Lan Password Manager отново криптирана с DES-алгоритъм и се поставят в базата данни SAM.

С помощта на парола

Възможни атаки срещу базата данни SAM

Въпреки това, той трябва да се разбира, че хакерството Програмата може да се използва и за проверка на надеждността на паролите си.

За да направите това:

След уточняване на име и парола, кликнете върху бутона Изчисли. Резултатът може да бъде записан като PwDump- и смърка-файл.

В допълнение, може да се зададе параметрите на речникова атака:

- рутинното използване на речник;

- записано двойно дума;

- Обратните символи словоред;

- записано до предварително определен брой знаци от думите;

- думи без гласни, с изключение на заглавието;

- транслитерация български латински букви за дадена таблица за транслитерация;

- заместване оформления Локализация Латинска клавиатура оформление;

- заместване Латинска оформление клавиатура оформление локализация;

- много други хакерски параметри.

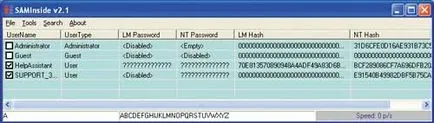

SAMInside програма изпълнява следните функции:

Освен SAMInside програма включва следните характеристики:

- парола познае не само LMHash, но и да NTHash;

- Работа с SAM-файл, който се използва в момента система;

- текст импортирането на файлове, хешове, произтичащи от други програми (L0phtcrack, PwDump и др.);

- Generation LMHash / NTHash на парола;

- проверете въведения парола за всички потребители;

- груба речника сила;

- показване на възстановени пароли с валидно букви;

- по-удобно да работи с хешове на потребителите.

прозорец SAMInside

Според препоръките на защита с парола на Windows XP през целия живот (политиката на задаването на пароли "Налагане история парола» (Налагане история парола)) трябва да бъде 42 дни.

В съответствие с настройката "Минимална Дължина на паролата» (Минимална дължина на паролата) един и същ документ трябва да бъде за спомагателната система (система за автоматично):

- Клас 1 (един компютър без локална мрежа) - 7 символи;

- Клас 2 (LAN без достъп до Интернет) - 8 символа;

- Клас 3 (мрежата с достъп до интернет) - 12 знака.

Трябва да се отбележи, че дълги пароли, които се състоят от осем или повече знака, като правило, са по-надеждни, но тяхната употреба води до увеличаване на броя на грешките при въвеждане на пароли и като следствие, броят на блокираните сметки, и затова е трудно да се работи услуги поддръжка от мрежата. Използването на по-дълги пароли в действителност води до факта, че потребителите започват да ги изгори, което означава, че нивото на сигурност се намалява. Действителната стойност на този параметър трябва да отговарят на изискванията на политиката на предприятието за сигурност.

Ние изчисляваме вероятността парола хакерство с данните за параметрите заявление до AU клас 1 и 2.

Изследването е проведено на компютър с параметрите, дадени в таблицата. 1. Използвайте SAMInside 2.5.5.1 софтуер.

Скоростта на груба сила е 14,524,829 пароли в секунда (вж. Таблица. 2).

изисква Максималното време за чупене на съответната парола (в дни), ако силата на налучкване на паролата оперира от над средния процент (пароли в секунда) е дадена в таблица. 3.

Вероятността за разбиване на пароли, в съответствие с параметъра "Налагане история парола» (Налагане история парола), е 42 дни е дадено в таблица. 4 и се изчислява по формулата:

където P - вероятност за кракване на пароли за даден период, в - еднократна парола крекинг в деня, А = 42 дни.

Ако B <= A. P = 100%, то есть если время взлома пароля заведомо меньше 42 дней, пароль считается заведомо взламываемым.

По този начин, можем да заключим, че с оглед на съществуващата изчислителна мощност, параметрите на дължина на паролата, посочени в препоръките на Microsoft днес са неадекватни.

Повечето експерти по сигурността казват, че трябва да се увеличи минималната дължина на паролата до 15 знака, за да се предотврати напукване пароли. Това ще направи много трудно дори речникова атака. Въпреки това, представете си как ще реагира на крайните потребители.

В действителност, това изглежда е по-силна политика, ще доведе до значително отслабване на защитата. След всички потребители не са активни, ако сте забравили паролата. И се опитай да си спомня паролата тип 1 @ Pwr4% $ * IhedYN. Не мислите ли, че един по рода си в състояние да причинят уплашени дори опитен системен администратор? Какво можем да кажем за обикновения потребител! Смятате ли, че исканията, постъпили подкрепа най-много? Вярно е, че исканията за забравени пароли - в някои организации за възстановяване на паролата отнема от 15 минути до един час! Време е да осъзнаем, че потребителски пароли вече не са оптимални.

Алтернатива на този метод са за еднократна парола за удостоверяване (OTP) и биометрична система. Но не забравяйте, че една такава система все още не е съвършен: ОТП ограничени сценарии, като например идентифициране на клиента и не може да се използва за електронен подпис, както и все по биометрични данни технология може да се превърне в сериозна алтернатива, но това ще се случи скоро - твърде много фалшиви положителни резултати.

Независимо от това, че е време да се разбере, че пароли - е защитата на вчера. Времето не стои на едно място, и рано или късно осъзнах, че ерата на пароли е приключила.