OpenSSL, проверка на SSL сертификат чрез

OpenSSL - криптографския пакет от софтуер с отворен код за работа с SSL / TLS. Тя ви позволява да създадете RSA ключове, DH, DSA, както и на X.509 сертификати ги подпише, генериране на КСО и CRT. Също така е възможно за криптиране на данните и тестваните съединения SSL / TLS.

Помислете например в следните случаи:

1. Създаване на CSR и ключ.

2. Създаване на нов CSR за съществуващ ключ.

3. Утвърждаване на КСО.

4. Проверете правилно ключа.

5. проверка на SSL сертификат данни.

6. Decoding КСО.

7. SSL сертификат за декодиране.

8. Сравнение на SSL сертификат за съответствие и КСО.

9. Сравнение на SSL сертификат за съответствие и ключ.

10. Утвърждаване на инсталирането на сертификати от сертифициращи органи.

Първото нещо, което да се направи - е да отидете над SSH към сървъра и инсталиране на OpenSSL.

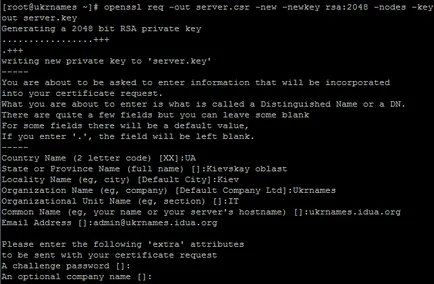

1. Генериране на КСО и ключ

Отидете до директорията, в която да се съхраняват файлове КСО и ключ:

На следващо място, ние извършваме едно поколение командване и ключ КСО:

server.csr - CSR името на файла;

server.key - ключ името на файла;

Имената могат да бъдат променяни по ваша преценка.

След като въведете командата, както и чрез онлайн генератор КСО трябва да въведете данни в полето:

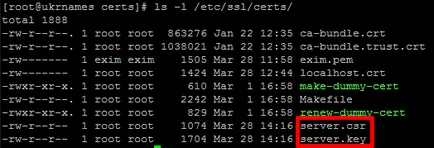

Ние проверяваме дали са създадени файловете:

Файлът е създаден, всичко е в ред. Можете да поръчате SSL сертификат.

Подробности за поръчка и монтаж на SSL сертификати, могат да бъдат намерени в статията "Ордена и инсталирате SSL сертификат хостинг Ukrnames"

Имаме файловете сертификат (ukrnames_idua_org, ca_1, ca_2, ca_3) и да ги преместите в същата папка в / и т.н. / SSL / от сертифициращ /

Сега можем да се пристъпи към следващите параграфи на статията.

2. Създаване на нов CSR за съществуващ ключ.

Има ситуации, когато е необходимо да се разшири с SSL сертификат. Необходимо е да се включат отново в CSR, но тъй като извършва оглед на SSL сертификат преди около година, на КСО имаме в повечето случаи, файлът вече не съществува.

Тази команда отново ще генерира КСО искане въз основа на съществуващите ни ключ (в този пример, най-важното е, че трябва да /etc/ssl/certs/server.key папка):

Отново ще трябва да въведете КСО данни.

След това можем да копирате server.csr на данни и подновяване на файл SSL сертификат, копирате ключова вече не е необходимо, се ре-генерирани в стария ключ на файла /etc/ssl/certs/server.key.

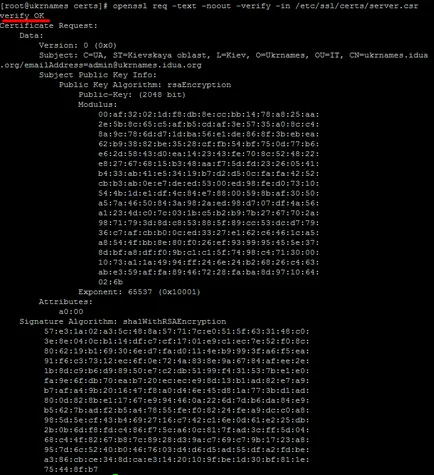

3. Утвърждаване на КСО

Изпълнете командата за да проверят верността на съдържанието на КСО:

Получаваме заключението, което си струва да се обръща внимание на полето се провери. ако "OK" статуса си струва. КСО означава глоба.

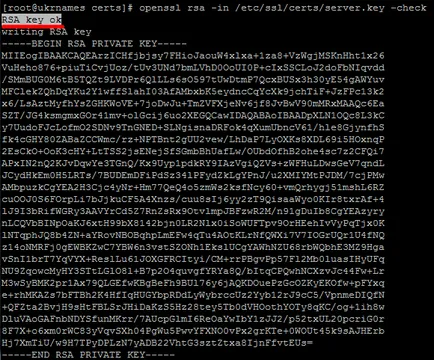

4. Ключ за валидиране

Изпълнете командата за да се провери коректността на клавиша за съдържание:

Получаваме заключението, което си струва да се обръща внимание на областта на ключ RSA, ако има статут на "ОК", след това с ключа всичко е наред.

проверка на данни 5. SSL сертификат

Преименуване на файл със сертификат за удобство ukrnames_idua_org в server.crt с командата:

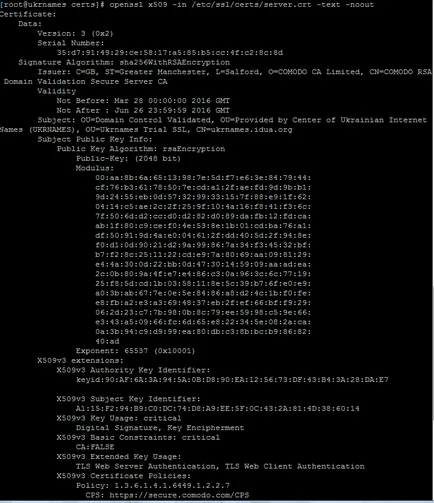

Изпълнение на данните командния сертификат SSL-инспекционните дейности:

Получаваме заключението, което може да се намери за подробности SSL сертификати (издадени, издаден и т.н. за домейн).

6. Decoding КСО

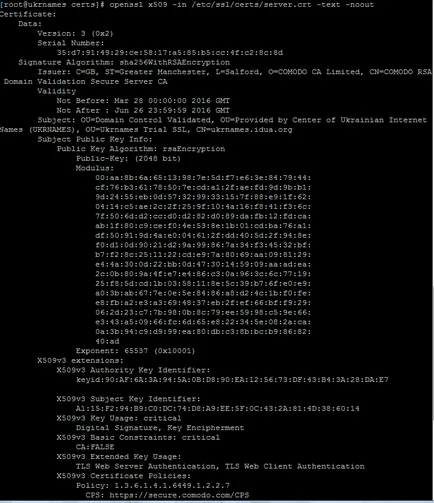

Понякога след поколение КСО искате да потвърдите въвеждането на данни. За да направите това, изпълнете командата:

Снабдете се с заключение, в което трябва да се обърне внимание на полето "Subject:", той съдържа всички данни, въведени от нас.

7. SSL сертификат Decoding

Отпечатайте данните за SSL сертификати, с командата:

Изходът ще бъде edentichen заключение в параграф 5.

8. Сравнение на SSL сертификат за съответствие и ключът

С цел да се сравни с SSL сертификата и ключа, ще трябва да приведат своите файлове хешове данни и сравнение.

Ние получи дисплея на хешове:

Невъоръжено око се вижда, че хешовете съвпадат, сертификата съответства на ключа.

9. Сравнение на SSL сертификат за съответствие и КСО

За този пример ние замени данните за файл КСО /etc/ssl/certs/server.csr друг:

Изпълнение на команди за изходния файл хешове /etc/ssl/certs/server.crt и /etc/ssl/certs/server.csr:

Ние се получи на изхода на екрана:

Както можете да видите, хешовете са различни - това означава, че сертификатът не съвпада с CSR.

10. Утвърждаване на инсталирането на сертификати от сертифициращи органи.

На сървъра, когато работата се извършва с OpenSSL, инсталиране на уеб сървър, свържете ukrnames.idua.org домейн и инсталиране на SSL сертификат за него.

защото уеб сървъра няма достъп до директорията / и т.н. / SSL / от сертифициращ /. след това да копирате ключа, сертификат и междинни сертификати за новосъздадената директория / Var / WWW / SSL /

В конфигурационния файл на уеб сървъра, свържете файлове SSL сертификат. Но това всичко работи правилно, вие трябва да създадете файл за междинен сертификат (например ca.pem) и го внася в определена последователност на данните на сертификата файлове междинни (ca_1, ca_2, ca_3).

За да се разбере последователността, в която трябва да добавите файлове, изпълнете следните стъпки.

Ние се получат данни за основната издател на сертификата:

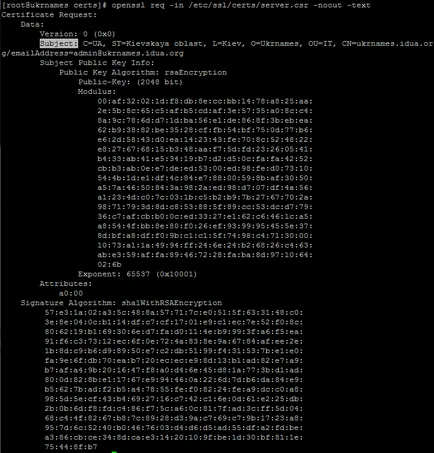

Сега ние се получат данни за междинни сертификати ca_1, ca_2, ca_3 (трябва само да се обърне внимание на полето "Химимпорт" и "Тема:"):

Ние се получи на изхода на екрана:

Сравнявайки данните на сертификата и междинен сертификат, можем да заключим, че след основния сертификат трябва да мине първи междинен сертификат ca_3, тъй като в "Относно:" раздел CN ca_3 файл съвпада с полето "Емитент:" Раздел CN (CN = COMODO RSA домейн Validation сигурен сървър Калифорния).

На следващо място, погледнете в полето "Issure:" Раздел CN ca_3 файл (CN = COMODO RSA сертифициращ орган). Търсим файловете в ca_2 констатации и ca_1 мача в полетата "Относно:". А се намери съответствие ca_2 файл, този файл, ние ще се свърже втория.

И процеса на елиминиране, ca_1 файл ще се свърже с късно.

Изпълнение на команди за обединение на всички сертификати файлове междинните (ca_1, ca_2, ca_3) в един (ca.pem):

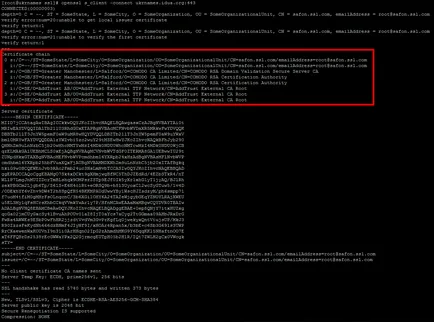

Сега можем да видим цялата верига от инсталираните сертификати с командата:

Ние получи дисплея на правилното верига сертификат за да се свържете:

виж също

- А самоподписаният SSL сертификат: създаване и инсталиране

- Отговори на ключови въпроси при избора на сертификат за SSL

- SSL печалба за Apache уеб сървър

- SSL печалба за уеб сървъра Nginx