Какво е SSH

Понякога е необходимо да има достъп до сървъра. публикуван от разстояние и в същото време да е свързан към мрежата. Например, трябва да отидете на файловия мениджър, и в базата данни, за да се направят корекции на сайта. И понякога такава необходимост и не е свързана със сайта - потребителят трябва да инсталирате софтуера на вашия компютър чрез управителя, но на компютъра в дома му, а той е на работа, защото имате нужда от нещо да се измисли измишльотина като връзка през прокси сървър. В този случай, използвайте специални мрежови протоколи.

Тази статия се анализира какво SSH, където можете да използвате протокола SSH, какви са неговите слаби места и предимства. В допълнение, помислете как да се намали уязвимостта на протокола, както и начини за подобряване на безопасността при използването на SSH.

Какво е SSH

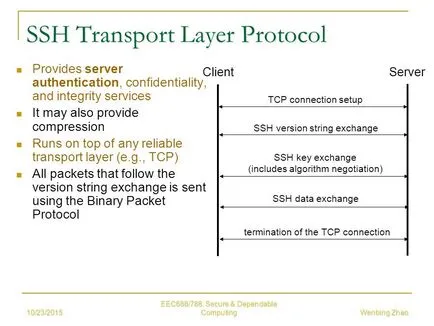

Протоколът SSH е считан за един от най-сигурните начини за дистанционно свързват, тъй като тя дава възможност за криптиране на всички данни, не само с помощта на IP.

Но е важно да изберете правилно протокола, за да получите максимален ефект от нея.

Как да инсталираме SSH

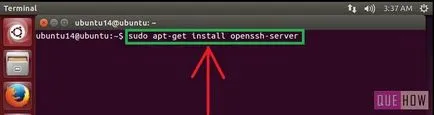

Инсталирайте SSH на компютъра ви, ако вие сте на Linux, можете да използвате конзолата. Този протокол е вече присъства в дистрибуции на операционната система, трябва само да се обадя си мениджър. За да направите това, отворете конзолата и напишете следното: ап-да инсталирате SSH. Сървърът ще бъде инсталиран на вашия компютър.

Важно е да се коригира конфигурационния файл. Намери довереник ще бъде в състояние да т.н. папка в рамките на SSH директория. Промяна на конфигурацията може само корен - това е, този, който има корен привилегии. Тя е вътре в протокола за довереник разписани защита и е в конфигурационния-голямата уязвимост в работата с SSH. Факт е, че всички потребители да получат корен по подразбиране. Това е лесен за инсталиране на два компютъра протокол и да го използвате като файлов мениджър, това е опасно. В крайна сметка, всеки може да влезе в сървъра си, и кога ще получите корен привилегии. За да се избегне това, трябва да промените настройките на довереник, кои конкретни характеристики на назначаване на основен статут.

По-добре просто да деактивирате отдалечените връзки потребител корен. За да направите това, трябва да се регистрирате PermitRootLogin не в довереник. А по подразбиране да се намери там, а след това има малко, че някой е присвоил корен, така че все повече и удостоверяване е деактивиран. Ако все още имате нужда от корен и от разстояние, можете да се регистрирате в довереник вместо не принудени-команди само за - това ще задължи всички, дори и в главната потребителя да използва публичен ключ.

Като цяло, това е странно, че довереник на настройките по подразбиране за да се даде възможност за отдалечен достъп на сървъра чрез ползвателя на корен. Такава грешка в конфигурационния файл напълно унищожава сигурността на SSH връзка. Защото трябва да се уверите, че коренът не може да се свърже със сървъра просто ей така. И изглежда, не поставяйте стойност, без да и парола - това ще позволи на супер администратор, за да се свържете с SSH без парола и IP помирение.

Как да използвате SSH ползването на публични ключове

Защита протокол зависи изцяло от вашите решения - от това, което мерки за сигурност, които сте избрали. Трябва да бъдете в състояние да използва SSH, че е имало поне някакъв смисъл от такава дистанционна връзка. В противен случай, мениджърът на протокол не е по-добре в сравнение със същия телнет достъп, в който един куп RSH дупки за хакерство. Особено важно е да се създаде правилната метод за удостоверяване, дали прокси ПР или ключ.

GIT се нуждае, за да генерира публичен ключ. Автоматично той не са създадени, докато ви свършат ГИТ, няма да бъде в състояние да създаде публично удостоверяване. Намерени за директива на компютъра - /.ssh. Тя просто съхранява данни за ключовете. Трябва да се провери, ако ключът вече е създаден. В отворената папка можете да намерите чифт файлове, един от които ще имат .pub разширение - това е публичен ключ. Вторият файл - таен ключ.

Понякога сървъра не е дори /.ssh папка - в този случай, ще трябва да създадете папка и ключове, генерирани с помощта на ГИТ. При всяко изпълнение на собствените си характеристики създават публичен ключ. За Windows, обикновено с помощта на специална програма GIT, и генериране на ключ в Linux, можете да използвате стандартния пакет SSH-Keygen, която е част от разпределението на протокола.

Понякога, генерирани с GIT ключ може да произвежда всички видове грешки и предупреждения при свързване към сървъра. Това се случва, когато различни сървъри и съща ПР. В краен случай, той не е виновен IP, а вие всъщност нападнат - но вероятността за този резултат е изключително оскъдна. Но ако ПР е същият, както на публичния ключ се променя, а след това дойде проблеми и може да се паникьосвайте - ти хакнат. GIT вече няма да помогне, и трябва спешно да се стигне до сървъра.

Ако използвате GIT, не забравяйте да се възползвате от функцията си клонинг. GIT клонинг линия в конзолата трябва да копирате хранилището. клонинг функция ви трябва, ако ще да работи с централно хранилище - имате нужда от копие на проекта. За SSH има своя собствена функция клонинг, тъй като Git работи с различни протоколи. Трябва да въведете низ в Git

След това, той създава клонинг копие на дистанционно хранилище за безопасната експлоатация на протокола. В допълнение към копието чрез клон, вие също ще трябва да конфигурирате разрешенията за различни хранилища файлове с помощта коригират, за да се осигури максимална безопасност:

- коригират -R 777 / Начало / iuser / файлове - за определяне на права върху папката.

- коригират 777 fayl1.txt fayl2.txt - определени файлови разрешения.

- CHMOD а-RW + местоположението на файла - на CHMOD забрани четенето и писането.

- коригират отида + R - група права.

- мъж коригират - ръчно отваряне на коригират.

Как да се използва безопасно SSH вход

Трябва да се намали уязвимостта на системата, за да се скрие трупи и да се научат да използват не само режима пълномощник, но също така и други характеристики на SSH, за да се защитят с файловия мениджър и сървъра. И тогава ще разбереш красотата на този протокол!

Още по темата