Java EE разработване на уеб-приложения

Java EE: Разработване на уеб-приложения. SSL. Keytool. HTTPS.

Java EE: Разработване на уеб-приложения. SSL. Keytool. HTTPS.

SSL и TLS е криптографски протокол предвижда създаването на безопасна / криптирана връзка между клиент и сървър. За да изпраща съобщения от асиметрични обществени ключови алгоритми.

С поглед към нашата молба, ясно хваща окото на необходимостта да се защитят зоната на неприкосновеност на личния живот, е отношението й и ние в края на статията защитена връзка.

За изпълнение на примера, може да искате моментна снимка на последния урок, за да отнеме от тук.

Създаване на сертификат за SSL. Използване на приложението за keytool.

Решението на този проблем е със следните стъпки:

- Генериране на частни ключове.

- Създаване на заявка за сертифициране файл (.csr)

- Изпращането на файлове към услугата за сертифициране.

- Получаване и вносител подписан сертификат.

- Създаване на сървъра.

В тази статия ще опише използването на комунални услуги под Ubuntu 12.04.

- Отидете до папката конфигурация домейн GlassFish (

Ние zavernishi първата фаза на нашата задача. Сега трябва да се създаде команда сертифициране файл заявка:

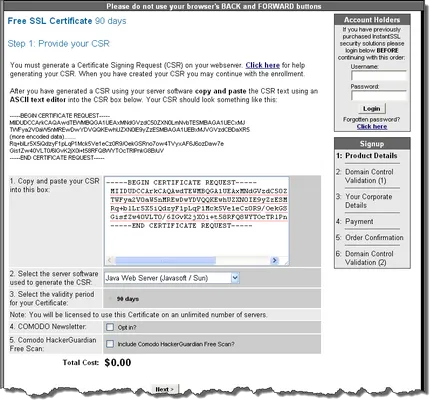

Това е искането ние ще трябва да се изпрати на органа по сертифициране. А пас COMODO сайт и се опита да влезе в нашия сертификат.

В COMODO може да се получи безплатен SSL сертификат за 90 дни. Само защото привличането на безпрецедентен щедрост. сертификати Пробни предоставят почти всички сертифициращи органи, всеки си има своя живот (от Thawte 20 дни). Ако е необходимо, като се използват само пробни сертификати от различни центрове, ние може да издържи за не година razdarivaya 200-300 $ за подпис на сертификата.

В първия етап, ще бъдете помолени да въведете вашето запитване код и изберете сървъра, който използвате. За нас е Java Web Server.

Можете да премахнете отметката от всички видове абонаменти.

На по-нататъшни стъпки по вас ще се иска за някои данни лични данни и организация.

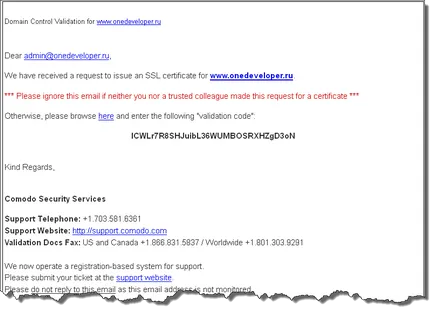

Освен това, ако сте посочили като проверка на домейн - писмо на един от предоставените полета, ще трябва да пишете кода за потвърждение. Той ще трябва да въведете в предоставената връзка.

В случай на успех, с пощенската кутия, който сте посочили в данните за вас, ще получите писмо с файла, който ще бъде толкова, колкото 5 сертификати.

Сертификат Root CA - AddTrustExternalCARoot.crt

Междинен сертификат CA - UTNAddTrustSGCCA.crt

Междинен сертификат CA - ComodoUTNSGCCA.crt

Междинен сертификат CA - EssentialSSLCA_2.crt

Вашият безплатен SSL сертификат - www_youdomain_ru.crt

Всички 5-сертификати, които трябва да бъдат внесени в нашето хранилище.

Копирайте всички сертификати в указателя на нашата конфигурация домейн.

Когато импортирате, че е важно да се съобразят с всички сертификати. За това няма да направи грешка в него, можете да погледнете страницата FAQ COMODO.

Аз вече погледна и бързо, защото ще похарчите за внос. Постоянно изпълнете следните команди:

Готово! Нашият нов, нотариално заверено, подписано удостоверение внесени до магазина и е готова да предложи на всички вашия публичен ключ за установяване на защитена връзка.

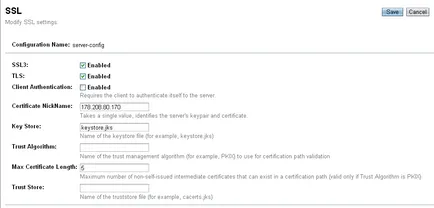

Настройка на GlassFish сървъра да използва нов сертификат

След като нашият нов сертификат бяха импортирани успешно, трябва да отидете на сървър конзолата администрация (Localhost: 4848).

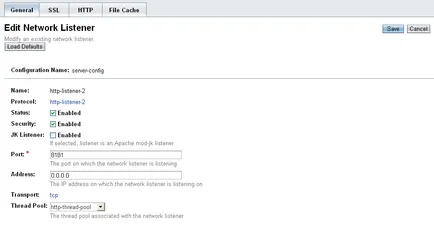

В администраторската конзола, отидете на следния път в дървото на настройките: Configuration-> Network конфигурирана> Network слушатели.

Тук са на разположение в мрежата слушателите на. Слушател админ-слушател. както подсказва името, е отговорен за администраторската конзола. Слушателя HTTP-слушателя-1 е отговорен за проста, сигурно, мрежа поток, съответно HTTP-слушател-2 е защитен с поток мрежа.

Разбира се, можете сами да създавате нови студенти, да ги възлагат на пристанища, нишки и други настройки. В този пример, ние ще използваме наличните слушателя HTTP-слушател-2 Изберете слушателя за установяване на защитена връзка на порт 8181 ..

На главния раздел съдържа информация за това дали слушателя е разрешено, дали защитата на връзката се осъществява на кой порт се чува, както се използва поток. Ето, ние просто трябва да се уверете, че опцията за сигурност е активирана. Следвайте на SSL раздел.

Тук имаме също не е много работа:

Задължително е да се рестартира сървъра.

Създаване района на частен сайт на защитена връзка

За да направите това трябва да добавим всички един ред!

Открийте нашия частен-контролер сървлет. Сменете @ServletSecurity анотация до следното:

В действителност, ние добавихме друга опция, като каза, че е необходимо да се използва за транспортна сигурност протокол.

Можете да отидете в нашия частен сайт и се уверете, че сега използва протокола HTTPS.

Днес се срещнахме с друг метод за създаване на сигурни приложения JavaEE. Той е преминал всички етапи на производство на частен ключ към подписания вноса сертификат. Научихме как да конфигурирате нашия уеб сървър, за да работи с нови сертификати, и както е посочено в нашата област на уеб приложение, което трябва да се използва сигурна връзка.