Изпитвателна лаборатория проникване «тест лаборатория о

Няколко думи за лабораторията

«Тест лаборатория v.7» е корпоративна мрежа «SecureSoft LLC» виртуална компания, базиран на Windows и Linux. Virtual компания е специализирана в разработката на софтуер и има някои дупки в сигурността. Участниците се насърчават, като се използва намери уязвимост към мрежата и да получите достъп до всички обекти «SecureSoft LLC», всяка от които съдържа таен знак (има 10).

Хронология на събитията

Първо се успешна атака на всички възли успя лаборатория Омар Ganiev (Beched). След 6 дни интензивна атака, Омар взе последната причина, като по този начин се превръща в третия поредни шампионски лаборатории «Тест лаборатория».

В тази лаборатория, както и в първия, аз възропта, че имаме много Брут или предположение, но все пак направи полезен отново =) за себе си. Един от най-тривиални задачи е експлоатацията на уязвими места на терминален сървър, където е необходимо да се държи с DLL отвличане заобикаляйки MSE антивирусна. Също така, въпреки разсейващи фалшиви пътеки, разпределени форум задача форум, където е необходимо да се използват ръцете за уязвимост, както и че обобщава грапавини речници по подразбиране оригване Suite. Други задачи са полезни за практикуване на стандарта на умения и способността да се сравняват различни констатации. Благодарение на организаторите на тренировъчното игрище!

Омар Ganiev (Beched), incsecurity.ru

След Омар, след известно време, ние успяхме да се съберат всички участници жетони MERRON, DarkCat и AV1ct0r. Въпреки факта, че лабораторията се счита трябва да се преодолее, същността на това не е лишен от, а именно, да се даде на всеки възможност да се консолидира практически pentest на умения, и да получите нови. Като се има предвид сложността на задачата, ние сме подготвили частично преминаване на лабораторията.

Предупреждение. Този раздел съдържа препратки към преминаването на лабораторията.

Отличителна черта на всички «тест лаборатория» Laboratories е приблизителна до реалните условия на труд на корпоративната мрежа и симулационни вектори и атака сценарии, срещани в реалния живот.

Това хвалебствена описва първата задача лаборатория и посоката на преминаване на тези. Преди да поеме поста, трябва да се регистрирате на сайта на лабораторията и да направи корекции в разпределението, които ще бъдат използвани за извършване на pentest виртуална мрежа. Препоръчително е да се използва разпределението на Кали Linux. Тази специализирана дистрибуция предназначена за специалисти по информационна сигурност и съдържа голямо количество инструменти за проникване тестване. След преминаване през VPN връзка и регистрация в лабораторията, ние имаме на разположение следната информация:

- Мрежата на тест на компанията: SecureSoft LLC.

- IP адрес на сървъра е: 192.168.101.5

- Карта на мрежата

В контекста на лабораторно тестване на проникване се среща в режим GrayBox - известен като частична информация за целта инфраструктура. В този случай, ние имаме мрежова карта с отбелязани върху него е домакин и техните роли.

Първото нещо, което трябва да се извърши проникване тестване - събиране на информация. С помощта на популярната полезността сканиране на портове - Nmap. След това ръчно да проверите получената информация, а именно проверка на отговорите на връзката, за да отворите портове посредством Telnet и да видим генерирания код HTML страница.

Ние използваме информацията за атака

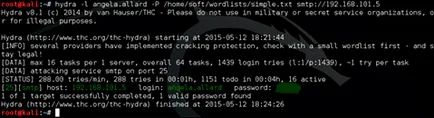

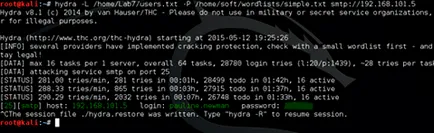

Проверете в уеб сайта на порт 8100, което виждаме, че това е уеб интерфейс на вашия мейл сървър на порт 25. Ние използваме тази информация по-късно, а сега изпълнява парола познае до открита сметката.

Намерени потребителско име и парола осигурява достъп до пощата служителя по SecureSoft LLC angela.allard чрез уеб интерфейс.

Гледайки през angela.allard на поща, ние намерите списък на фирми служителите SecureSoft LLC.

Продавай допълнителен вектор на атака

Както и в реалния проникване тестване нападател събира информация за целевата система във всички възможни и достъпни места.

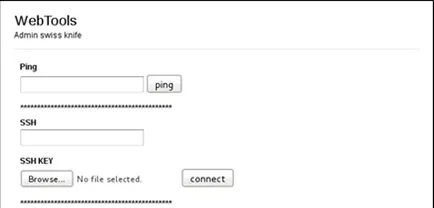

Най-интересното може да бъде ресурси, посветени на IT / IS персонал - там може да се съдържа много важна информация, която ще помогне да получат достъп до цялата мрежа. За предоставянето на схемата белязана от един интересен ресурс - Admin Tools. Utility Nmap сканира обхвата порт 1-10000 се интересувате от нашата ресурс

.

Ние виждаме, че някои заявление виси на нестандартен порт 3121. Емпирично преценим, че тя работи Admin Tools уебсайт.

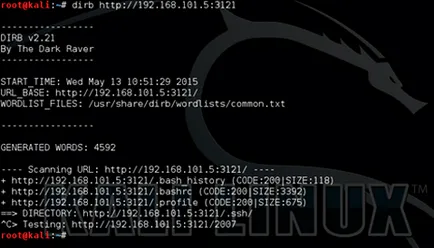

Функционалност на този сайт се оказа нефункционален. Тя съдържа инструменти, които улесняват работата на системния администратор. На подсказка за формиране sabmita е намерено посочване на ключ натоварване SSH, че върхът изключване, че това е файл, намиращ се на сървъра. След разглеждане на структурата на сайта и HTML-кодът не е намерено нищо полезно, така че е взето решение за сканиране на директория сайт полезност dirb на.

.bash_history файл е намерен. Този файл съдържа история на команди, които се изпълняват в конзолата, например, чрез SSH. Този файл е намерен името на ключа частния SSH - ssh_key.priv, който веднага е изтеглен от сайта.

Сега имаме данните за достъп до вътрешната мрежа на компанията SecureSoft LLC през порт 22 чрез SSH. Също така, файлът може да се намери ssh_key.priv знак задача да Admin Tools.

Това е уводната част на преминаването на лабораторията, аз се надявам, че ще ви помогне да се разбере логиката на задачите и решаване на оставащите таксито себе си.

Кибератака карта на света

Пълен списък на участващите страни: Алжир, Андора, Армения, Австралия, Австрия, Азербайджан, Беларус, Белгия, Босна и Херцеговина, Бразилия, България, Канада, Чили, Китай, Хърватия, Кипър, Чешката република, Дания, Египет, Естония, Финландия, Франция, Грузия, Германия, Гърция, Хонг Конг (SAR), Унгария, Индия, Индонезия, Иран, Ирландия, Израел, Италия, Япония, Казахстан, Корея Южна, Киргизстан, Латвия, Литва, Мексико, Молдова, Холандия, Норвегия, Пакистан , Панама, Филипините, Полша, Португалия, Румъния, Русия, Словения, Испания, Швеция, Швейцария, Сирия, Тайланд, Турция, Украйна, Обединени арабски емирства, Великобритания, САЩ, Узбекистан, Замбия.

Работата по лабораторията, както вече са направили, той се осъществява на няколко етапа:

1. Предложение и обсъждане на идеи за работни места.

2. Изпълнение на проверката на опции за плакат на работни места.

3. "Dopilivanie" преди финалната версия.

4. Интеграцията в цялостния сценарий.

За да се избегнат проблеми по време на стартиране на лабораторията в изпълнението на задачите, необходими да се вземат предвид:

- факта на едновременното изпълнение на задачи от повече от един участник;

- не всички участници на "белите и пухкави". Необходимо е да се изключи възможността от вандализъм или се опитва да попречи на други конкуренти.

В някои случаи, когато работата изисква пълен контрол върху системата, но това е толкова интересно, че искам да го включи в лабораторията, трябва да направите някои компромиси. След това, ние се опитваме да се намалят рисковете. Например, за да се осигури скрипт, за да ограничи достъпа до минимален брой участници едновременно.

Разбира се, това е много интересно да се наблюдава атаката в реално време, а на "другата страна". В тази лаборатория, не са използвали нито откриване системи проникване, така че ограниченията в тази връзка, участниците не са имали и нямат. Но въз основа на наблюденията, наличието на такава система ще се отрази най-много от атаките. Може би в следващия лабораторията ще включва задачи за IDS / IPS байпас.

Повечето сканира пристанища, груба сила, сканира директории и т.н. беше предоставена на настройките за комунални услуги "по подразбиране": «Nmap скриптове двигател» и «DirBuster» в потребителският агент, например. На една от задачите ни е останало два варианта за преминаване, но вторият все още е разрешено и за предотвратяване на други - затова решихме да видим кой вариант участници биха предпочели. За съжаление, както се очаква, след известно време започна вандализъм 🙂

На първо място, ние решихме да играят заедно и да имитира присъствието на администратора, който се опитвам да разбера какво се случва и затваряне на дупката. Около час прекратен свърже с Shell, изтриване и се намесва по друг начин с, но не и затваряне на възможността за експлоатация. След това, независимо от това, имах друга възможност да се затвори, защото някои безскрупулни членове постоянно се опитваха да се премахне жетон пречите на другите, да преминат тази мисия - очевидно тази дейност им донесе повече удоволствие, отколкото преминаването на лабораторията.

Много благодаря за създаването на лабораторията. Всички задачи са интересни, въпреки че решението не беше очевидно някои. Най-харесвани за работа «SSH»: това е много вълнуващо да се опитаме да разберем какво е уязвимостта. В резултат на това в лабораторията - това е една отлична възможност да придобият нови знания и да прилагат съществуващите практики.

MERRON

От лабораторията може да се каже, че това е много интересно, някои от задачите са много трудно. Тъй като аз обичам най-много в интернет, ние бихме искали да маркирате задача, наречена «Форум», доста интересна идея, както и много готино изпълнение) Искам да пожелая успех на целия екип и развитието на, добре, благодаря ви много за лабораторията, аз ще чакам за следващите лаборатории.

DarkCat