Хидра - инструменти Кали Linux

Описание Hydra

хидра програма поддържа огромен брой услуги, поради своята скорост и надеждност го е спечелил заслужено признание сред сред проникване тестери.

Програмата компилира и работи перфектно на Linux, Windows / Cygwin, Solaris, FreeBSD / OpenBSD, QNX (Blackberry 10) и OSX.

В момента се поддържат следните протоколи: Asterisk, АФП, Cisco AAA, Cisco за упълномощаване, Cisco се даде възможност, CVS, Firebird, FTP, HTTP-ФОРМА-GET, HTTP-ФОРМА-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-пълномощник, HTTPS-ФОРМА-GET, HTTPS-ФОРМА-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-прокси, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NCP, NNTP, Oracle приемател, Oracle SID, Oracle, PC-Навсякъде, PCNFS, POP3, Postgres, RDP, Rexec, Rlogin, Rsh, RTSP, SAP / R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (V1 и V2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-удостоверяване, VNC и XMPP.

Помощ Hydra

Пътеводител за Hydra

Поддържани услуги (това е името на модула):

- звездичка

- АФП

- Cisco

- Cisco активирате

- автобиографии

- Firebird

- FTP

- FTPS

- HTTP глава

- HTTPS главата

- HTTP GET-

- HTTPS-да

- HTTP-пост

- HTTPS-пост

- HTTP-да-форма

- HTTPS-да-форма

- HTTP-отговор форма

- HTTPS-пост-форма

- HTTP прокси-

- HTTP-прокси-urlenum

- ICQ

- IMAP

- съобрази с IMAPS

- IRC

- ldap2

- ldap2s

- ldap3

- ldap3s

- ldap3-crammd5

- ldap3-crammd5s

- ldap3-digestmd5

- ldap3-digestmd5s

- MSSQL

- MySQL

- NNTP

- Oracle-слушател

- Oracle-Сид

- PCAnywhere

- pcnfs

- POP3

- POP3S

- Postgres

- ПРСР

- преразпределяне

- rexec

- Rlogin

- РШ

- RTSP

- S7-300

- глътка

- SMB

- SMTP

- smtps

- SMTP-ENUM

- SNMP

- SOCKS5

- SSH

- sshkey

- SVN

- TeamSpeak

- телнет

- telnets

- vmauthd

- VNC

- XMPP

Допълнителна информация за -x вариант

Генериране на пароли дължини от 3 до 5, състоящ се от малки букви:

Генериране на пароли с дължина 5-8, състояща се от главни букви и цифри:

Генериране на пароли с дължина от 1 до 3 знака, съдържащи само черти:

Генериране на дължина на паролата до 5 знака, които се състоят само от /%,.-

Информация за допълнителни опции за Хидра модули, където те са необходими,

Cisco модул приема по избор дума ENTER, след това го изпраща на първоначалния ENTER, когато се свързвате към услугата.

Cisco активирате опция модул получава вход парола Cisco устройство.

Забележка: ако използвате AAA удостоверяване, използвайте опцията -l за потребителско име и незадължителен параметър за паролата на потребителя.

CV-та модул по избор се името на хранилището за атаката, по подразбиране е "/ корен"

Firebird модул по избор приема името на базата данни за нападението, по подразбиране е "C: \ Program Files \ Firebird \ Firebird_1_5 \ security.fdb"

HTTP-да, HTTPS-да, HTTP-пощата, с HTTPS пост

страница модули изисква удостоверяване.

HTTP-да-форма, с HTTPS получите форма, HTTP-пост-форма, HTTPS-пост-форма

Модулите изискват страница опции и уеб формуляри.

(Забележка: Ако имате нужда от дебелото черво в един ред като стойност на опции, тя избяга с "\", но не е защитен с "" "".)

- Първият - на страница от сървъра (URL), към който данните, изпращани от GET или POST.

- Вторият - променлива POST / GET получени или от браузър или прокси и др потребителско име и парола ще бъдат заместени за контейнери "^ USER ^" и "^ PASS ^" (форма параметър) ...

- Третият - низ, който проверява невалиден вход (по подразбиране). Преди състоянието на неправилен запис трябва да бъде "F =", преди условията за успешното навлизане трябва да са "S =". Това е мястото, където повечето хора правят грешки. Трябва да се провери уеб приложение, което е подобно на линията, която той произвежда с провали вход и го въведете в този параметър!

Следните параметри не са задължителни:

пита друга страница, от която да се събират първите бисквитките.

да изпрати с всяка заявка, дадена от заглавието на потребителското HTTP

^ ПОТРЕБИТЕЛЯ ^ и ^ ^ PASS също могат да бъдат поставени в тези заглавия!

Забележка: "з", за да добавите конкретно заглавие на потребителя в крайна сметка, независимо от това дали вече е изпратила Hydra заглавие, или не.

"H" ще замени стойността на това заглавие, ако има такъв, така че потребителят или добавите заглавие до края.

Не забравяйте, че ако ще да поставите двоеточие (:) в заглавията си, трябва да ги защитят с наклонена черта (\). Всичко на дебелото черво, които не са ограничени възможности трябва да бъдат защитени.

Можете да настроите титлата без да избягат и запетая, но в този случай няма да бъде в състояние да постави себе си в стойностите на заглавните на дебелото черво, тъй като те ще се тълкува като опции хидра разделители.

Модул опция HTTP прокси-отнема страница, на която удостоверяване.

Поддържани и координирана автоматично Basic, DIGEST-MD5 и NTLM.

Модул HTTP-прокси-urlenum използва само опцията -l. вместо -х опция или -p / -Р. След -L вариант следва да се процедира името на файла със списък URL, че трябва да се опита като пълномощник. Данните за счетоводството прокси могат да бъдат определени като незадължителен параметър, например:

IMAP модул приема по желание тип разпознаване: CLEAR или APOP (по подразбиране), ВХОД, обикновени, CRAM-MD5, SHA1 CRAM-, CRAM-SHA256, DIGEST-MD5, NTLM

Освен TLS опция може да бъде принуден чрез избраните криптиране STARTTLS TLS.

IRC опция модул получава общата паролата на сървъра, ако сървърът изисква това, и ако е посочено нищо, паролата ще бъде използвана от -p / -Р.

ldap2, ldap2s, ldap3, ldap3s, ldap3-crammd5, ldap3-crammd5s, ldap3-digestmd5, ldap3-digestmd5s

Модули избор да DN (в зависимост от избрания метод.

Забележка: Можете също така да определите DN като вход при използване на прост метод за идентификация).

Ключова дума "^ ПОТРЕБИТЕЛЯ ^" се заменя със вход.

Специални инструкции за един прост метод има 3 режима: Анонимен (без потребител и парола) не са удостоверени (на потребителя, но не и парола), заверено потребител / парола (потребителско име и парола).

Така че не забравяйте да поставите празен низ като име / парола за тестване на всички видове транспорт.

Съвет: За да удостоверите прозорци активен directy LDAP обикновено е CN = ^ ПОТРЕБИТЕЛЯ ^, CN = потребители, DC = Foo, DC = бар, DC = ком за домейн foo.bar.com

MySQL е по избор модул получава базата данни за нападението, по подразбиране е "MySQL"

NNTP опция модул приема един вид удостоверяване: USER (по подразбиране), ВХОД, обикновени, CRAM-MD5, DIGEST-MD5, NTLM.

Модул оракул-слушател / TNS приема незадължителен режим, в който се съхранява паролата, може да е ОБИКНОВЕН (по подразбиране) или CLEAR.

POP3 опция модул получава една от типа разпознаване: CLEAR (по подразбиране), ВХОД, обикновени, CRAM-MD5, SHA1 CRAM-, CRAM-SHA256, DIGEST-MD5, NTLM.

Освен това, можете да изберете опция TLS принуден TLS криптиране чрез STLS.

Postgres опция модул приема името на базата данни за нападението, по подразбиране е "template1".

ПРСР опция модул носи името на домейна на Windows.

S7-300 модул специално за Siemens PLC. Той се нуждае само паролата или липсата на идентификация, така че просто използвайте опцията -p или -Р.

Забележка: можете да изберете вида на групата, с помощта на местните ключова дума или домейн или other_domain: да се уточни доверен домейн.

Можете да изберете вида на парола с помощта на ключовата дума или HASH машина (за използване на името на машината NetBIOS като парола).

Можете да зададете на диалекта, използвайки ключовата дума NTLMv2, NTLM, LMV2, LM.

SMTP опция модул получава типа разпознаване от: ВХОД (по подразбиране), обикновени, CRAM-MD5, DIGEST-MD5, NTLM.

Освен TLS опция може да бъде принуден чрез избраните криптиране STARTTLS TLS.

входни параметри се използват като параметри и потребителско име и парола, като името на домейна.

Например, за да се провери дали има John @ Localhost да 192.168.0.1:

SNMP модул по избор се следните параметри:

За да се съчетаят опции, използвайте двоеточие ( ":"), например:

Sshkey модул не предоставя допълнителни опции, докато се променя стойността на -p и -P опции.

- -р очаква по пътя към частен ключ некодирана в PEM формат.

- -P очаква името на файла, който съдържа списък с пътищата до някои некриптирани ключове в PEM формат.

SVN хранилището приема името на опционално модул за нападението, по подразбиране е "багажника"

Telnet опция модул приема низ, който се появява след успешен вход (не е чувствителна), се използва, ако е в телнет подразбиране произвежда твърде много фалшиви положителни резултати.

XMPP опция модул получава от типа разпознаване: ВХОД (по подразбиране), обикновени, CRAM-MD5, DIGEST-MD5, махам се, SHA1.

Не забравяйте, че целта е да се предава fdqn, тъй като стойността използва в заявката Jabber първоначален, пример: hermes.jabber.org

Примери за започване на Hydra

Опит да влезе в употреба като корен (-l корен), като се използва списък на пароли (-Р /usr/share/wordlists/metasploit/unix_passwords.txt) 6 потоци (-Т 6) на сървъра за SSH (SSH: //192.168.1.123) ,

Опитайте се да влезете в системата като потребител потребител (-l потребител) с помощта на списъци с пароли (-Р passlist.txt) на FTP сървър (ftp://192.168.0.1).

Опитайте се да влезете в SSH (SSH) сървър от списъка (-M targets.txt) за използване списък на потребителите (-L logins.txt) и списък с пароли (-Р pws.txt).

Опитайте се да отида до FTP сървъра в тази подмрежа (FTP: // [192.168.0.0/24] /) с администратора на потребителско име (-l администратор) и парола парола (-p парола).

Отиди на сървъра за електронна поща (IMAP: //192.168.0.1/). използвайки IMAP протокол с потребителско име от списъка (-L userlist.txt) и парола defaultpw (-p defaultpw). като тип разпознаване е зададена равнина.

Инсталиране на Hydra

Програмата е предварително инсталиран в Кали Linux.

Инсталиране BlackArch

Програмата е предварително инсталиран в BlackArch.

Инсталиране на Debian, Ubuntu, Linux Mint

За информация относно инсталирането на други операционни системи ще бъдат добавени по-късно.

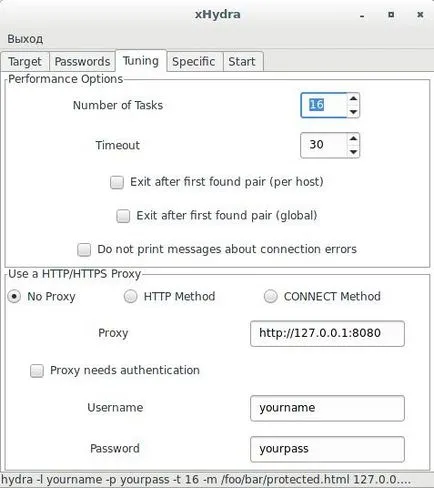

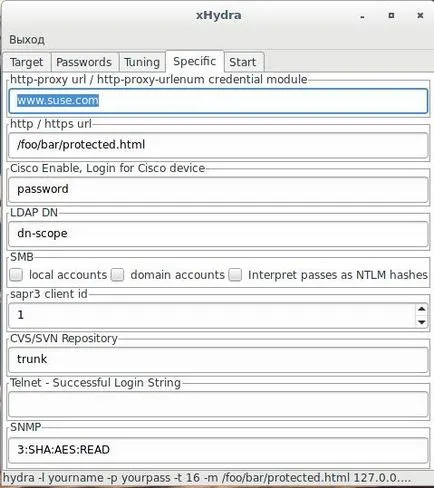

xHydra (GUI за THC-Hydra)

За да започнете GUI xHydra план:

Програми, включени в пакета на THC-Hydra

Пакетът включва Hydra PW-инспектор програма - инструмент за намаляване на списъка на пароли поради филтриране тях според определени параметри.

снимки на екрани Hydra