AD RMS Част 1 - разполагане

За разлика от AD RMS с други средства за защита на данните

Според «Защита в дълбочина» на модел за сигурност на всяко от нивата на 7 има свои собствени функции за сигурност, и ако започнете да ги посочим, става ясно, по-голямата част от тях не ни позволява да получат достъп хакер да фирмените данни. И само шифроването остава последното препятствие, където информацията е в ръцете на нападателя. Задача АД RMS Спестете поверителност на данните, при добавяне на гъвкавост и свобода при тяхното разпространение.

Списъкът на възможните ограничения на правата:

- Четене, редактиране, печат,

- Валидност на документа

- Бан електронна поща спедиция

- Бан Print Email

клиентската операционна система включват следното:

Необходими условия за въвеждане.

Както вече казах, AD RMS поставя изисквания към съществуващата ИТ инфраструктура. За да се разбере как ще изглежда нашето решение, аз предлагам да се помисли за Фиг.1

Фиг. 1. Компонентите на AD RMS решения

разгръщане

Най-лесният начин да се разбере RMS на рекламата и да се разбере работата си - е да се създаде свой собствен стенд. Аз ще направя разполагането на виртуални среди, състоящ се от два сървъра: server1 и SERVER2.

Този сървър ние сме за създаване, инсталиране на услугата Active Directory права за управление. Itband.ru сървър е член на домейн, след конфигурацията на мрежата: IP - 192.168.0.2; Маска на подмрежата: 255.255.255.0; DNS - 192.168.0.1.

Стартирайте "Server Manager" и открито да се добавят нови роли.

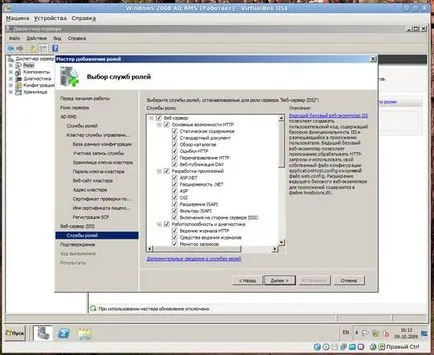

Моля, имайте предвид, че AD RMS създава уеб услуга, така че нашия сървър трябва да бъде инсталиран IIS уеб сървър е включен в ASP.NET; Въпреки това, добавянето на IIS се извършва автоматично, когато инсталацията на AD RMS започва.

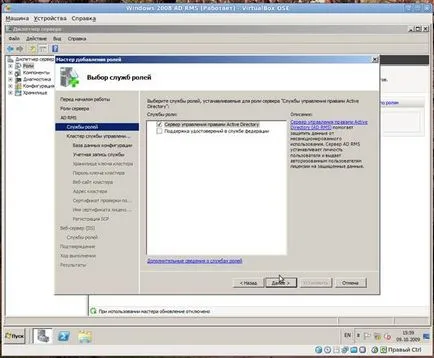

AD RMS услуга се състои от два компонента на "правата на сървър за управление на Active Directory» и «подкрепа идентичност в Федерация служба." Ние сме заинтересовани в първия компонент. "Подкрепа за сертификати в Федерация служба" се изисква в случай на AD RMS внедряване в една среда, състояща се от няколко независими компании. Ние създаваме решение, което ще се използва само от нашия екип, така че тази опция е пропуснат.

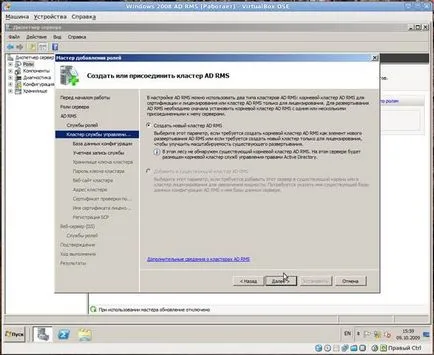

След това всичко е просто, магьосник пита дали искаме да създадем една нова AD RMS клъстер, или искате да добавите АД RMS сървър към съществуващ. Тъй като това е първата RMS сървър в мрежата ни, ние ще оставим опцията "Създаване на нов клъстер". (Друг вариант, в действителност, ние избираме не е разрешен).

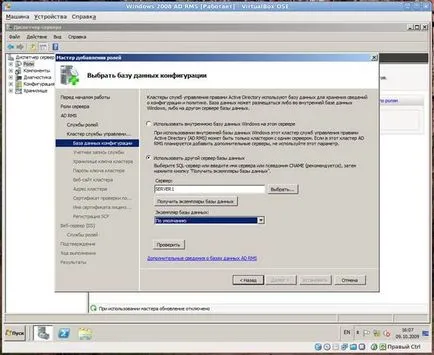

На следващия екран, трябва да укажете AD RMS за конфигуриране на пространството за съхранение на базата данни и опции имаме няколко. Първият: "Използване на вътрешна база данни за Windows», - от една страна, както и на факта, че SQL не се налага, но недостатък е невъзможността впоследствие да се добави допълнителна ферма сървър. Ето защо, изберете друг сървър на база данни, и предписва server1 (а именно на него ние трябва SQL).

Току-що е позволено и Sqlservr.exe работи през защитната стена, в действителност ние сме загрижени за отваряне на портове 1433 и 1434.

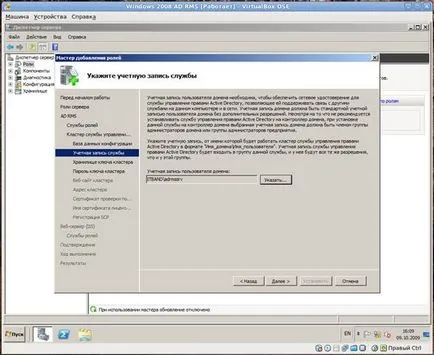

След като изберете сървъра на базата данни, трябва да укажете на сметка в името на което ще се проведе RMS. Обикновените потребителски домейн ще бъде достатъчно. Не забравяйте да изключите стареене парола за нея и промяна на забраната.

Важно. Ако RMS ролята на АД е инсталиран на домейн контролер, потребителският акаунт трябва да бъде администратор на домейн пълномощията, които не са голям от гледна точка на безопасността. Ето защо, тази инсталация е много в противоречие с «Най-добра практика».

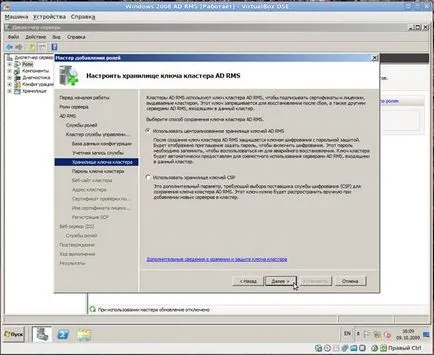

При конфигуриране е създаден ключ клъстер, който ще бъде подписан от лицензията, издадена от клиентите. Също ключ са необходими при добавяне на нов AD RMS сървър или срив. Възниква въпросът: "Къде е то се съхранява?» АД RMS има своя собствена защитена съхранение, изборът на които е предпочитаният вариант, тъй като ви позволява да се направи ключ на разположение на всички AD RMS сървъри и изисква минимум администратор намеса. Така че аз се спря върху опцията "Use централизирана ключ свод." В противен случай, ключът се съхранява в местния сигурно съхранение и да се разпределят ръчно.

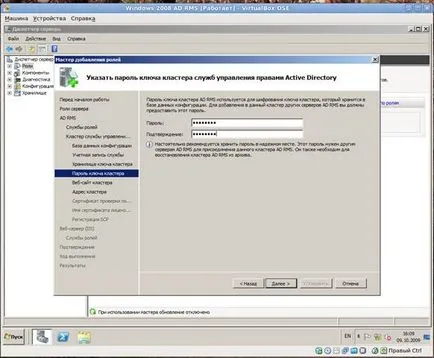

След това, поставете парола, която е криптирана с ключовата клъстера. Паролата трябва да е сложно и да се справят с тях, в съответствие с принципа "въведе и забрави", че в никакъв случай не е невъзможно. При добавяне на втори АД RMS сървър или възстановяването на първата, вие ще трябва да се помни.

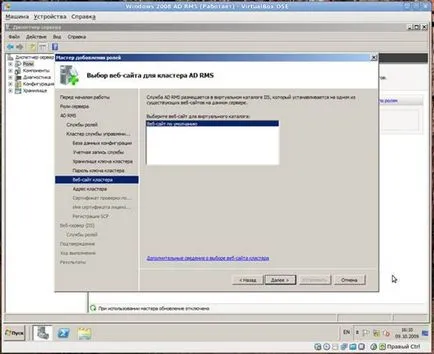

Посочете уеб услугата AD RMS ще се провеждат на всеки уеб сайт. Аз не изобретяваме колелото и излезе на уеб сайта по подразбиране.

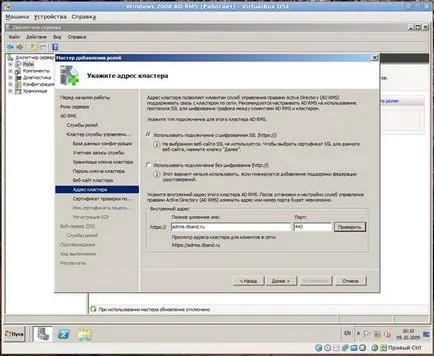

Сега трябва да се посочва името и пристанището, през които потребителите ще се свързват с AD RMS клъстера. Както безопасността е от първостепенно значение, аз избрах SSL. Името, с което потребителите ще имат достъп до клъстера, попитах adrms.itband.ru, не забравяйте да се създаде DNS-сървър CNAME запис съотнасяне на SERVER2.

Избор на име и пристанището е особено важно, като се има предвид, че впоследствие тези данни не могат да бъдат променяни.

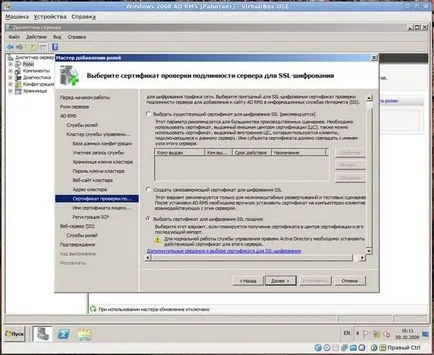

Тъй като в предишния екран, ни казаха, че връзката с AD RMS клъстер ще бъде на протокол HTTPS, капитанът може да си зададем въпроса: "Къде е свидетелството за уеб сървър, за да се създаде защитен канал?"

1. Създаване на самоподписан сертификат. Най-лесният начин, но за съжаление напълно неподходящи за реални ситуации на разполагане. За освен от IIS сървър, удостоверението се налага да натиснете върху всеки клиент.

2. Изберете съществуващ сертификат SSL. Т.е. Какво е в центъра на този сертификат се издава. Две възможности: да си купи сертификат от търговски CA, или конфигуриране на вашето Калифорния до база данни Active Directory удостоверителни услуги. Всеки начин на своите плюсове и минуси. Моят въпрос е: ако искате да имате достъп до документи, защитени с AD RMS компютри, намиращи се извън вашата корпоративна мрежа, по-добре е да си купите на сертификат от търговския център. В противен случай, сертифициращ орган - по-евтин, по-бързо и по-логично все пак. Именно тези средства и ще следваме, но както може би сте забелязали, Active Directory удостоверителни услуги не създават, толкова дълго, колкото изберете третата опция.

3. Изберете сертификат за SSL криптиране по-късно. Монтаж ние ще бъдем в състояние да продължи, но ще трябва да се сдобият с най-новия сертификат за AD RMS.

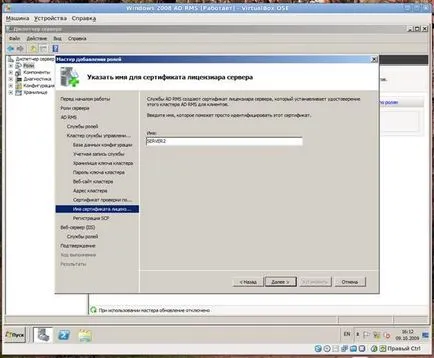

Въведете името на АД RMS клъстера, той трябва да бъде проста и ясна, името по подразбиране на клъстера е името на първия сървър.

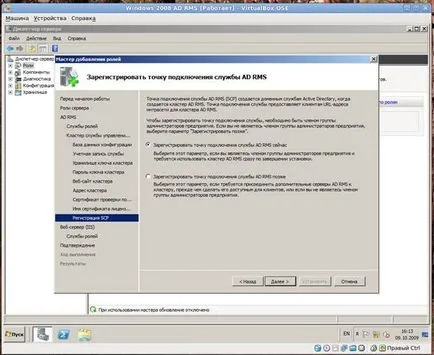

Следваща, съветникът пита дали да се регистрира една точка точно сега връзка AD RMS услуга. Service връзка точка (SCP или точка на монтиране) е нищо друго освен запис на URL-A (линкове) на вашия клъстер, който се съхранява в ПД АД и естествено ще бъде на разположение на членовете на вашия домейн, които може да искате да се свържете с този клъстер. И когато те искат да, тогава се взема клъстер URL адреса на регистрирания в ПСС. Ако инсталационната процедура е стартирана от сметката са включени в групата на Корпоративни администратори (корпоративните администратори), регистрацията може да се направи наведнъж.

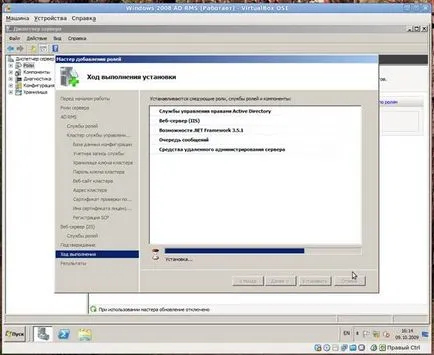

Всички параметри са въведени, и да започнат да инсталационния помощник, чиито довършителни работи е необходимо да се чака.

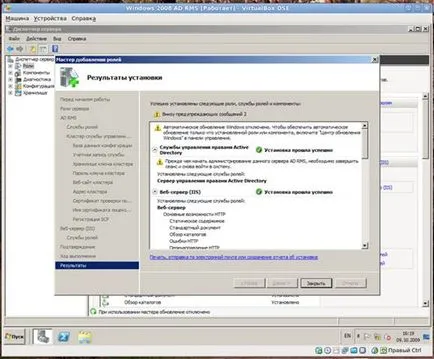

Ако сте направили всичко правилно, а Луната е в правилната фаза, в края на инсталационния помощник трябва да се появи прозорец, който казва, че за успеха на Добавяне на роли и се наложи да излезете от повторното въвеждане, преди да продължите с AD RMS.

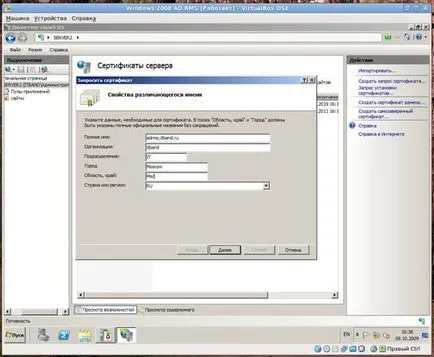

Инсталирайте удостоверителни услуги за server1, върнете се към RMS рекламата (SERVER2) и се изправяш отворите Мениджър IIS. В него на ниво уеб сървър, търси иконката за сървър и да го стартирате.

Действията, които избираме "Създаване на сертификат за домейни" и попълнете необходимата информация за сертификата. Пълното име трябва да носи клъстера FQDN на вашите AD RMS. В противен случай, когато се свържете с клъстер, получавате грешка, казвайки, че сертификатът е бил издаден на съвсем друг сайт. Ние правим всичко по силите си и следвайте нататък.

В следващия прозорец, че е необходимо да се определят двата блока, първият определя сертификат орган; Ако всичко работи добре, то тогава може да се настрои върху бутона "Избор". Вторият блок - "приятелски" - името на сертификата, от които може да бъдат лесно разпознати администратор.

Показване: наследени Защитена