Userlevel2system и да научат администраторски акаунт с парола, nagits - с блог

Повишаване на привилегии в системата чрез sploitov KiTrap0d, както и изтегляне на администраторската парола, използвайки PwDump и L0phtcrack.

И сега, както се казва, на знамето във вашите ръце! С тези права, можете да копирате файловете, които се нуждаят, да научите ценна информация ...

... но все пак това ще бъде много по-полезно да се знае паролата на администратора.

Паролата за профила ви в Windows се съхраняват като хешове в специални клонове на HKLM \ SAM и HKLM \ сигурност, както и достъп до администраторите дори затворени. Съответните файлове за сигурност на профила база данни Мениджър намира в папка% SystemRoot% на \ system32 \ довереник в досиетата Сам и система, но ги копирате точно както го прави, обаче, не повече за това по-късно. Затова е важно, че сме разбрали правилно система.

Ще говоря около два подхода за получаване на прословутия парола. Един опасения Както вероятно се досещате, Registry - Парола сметище. Вторият подход, като доказателство за капитан подсказва, е да се получи SAM файл.

полезност нулира паролите във файл сметище.

Например, pass_dump.txt може да изглежда така:

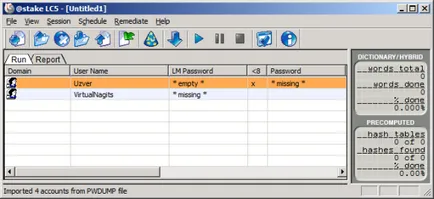

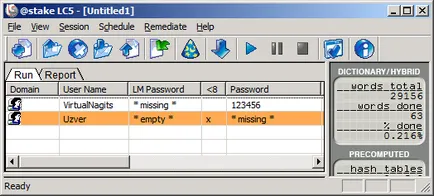

Очевидно е, че Uzver - обикновен потребител, не са защитени с парола, и VirtualNagits - администратор и е хеш на паролата си.

Освен това, той остава да използва груба бутало за дешифриране на сметището.

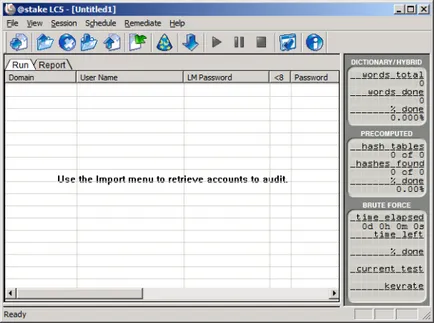

Така че, имам инсталиран и регистриран l0phtcrack v5.04 и pass_dump.txt:

L0phtcrack на програмата ние натиснете върху бутона Import:

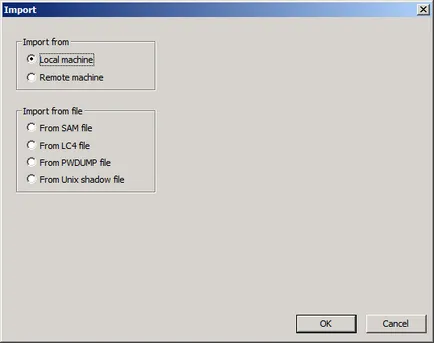

Изберете Внос от PwDump на файла (От PwDump файл), посочено от нас ни pass_dump.txt.

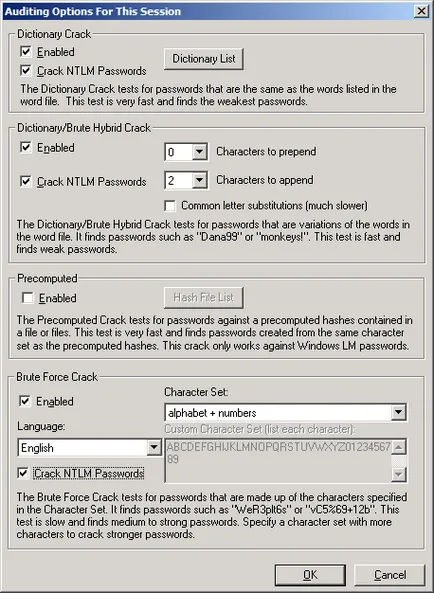

Сега е необходимо да се отбележи, в опциите хакерски NTLM пароли:

Ние потвърдете избора си с натискане на OK и след това щракнете върху Започнете одит.

Има! Гениална парола "123456" администратор получи!

Вместо PwDump и l0phtcrack препоръчваме да използвате безплатна програма CainAbel. Този чудесен инструмент да се похвали в друга статия).

Като цяло, копия SAM файлове от C: ". Зает с други приложения" \ Windows \ system32 \ конфигурационния \ невъзможно, дори и при привилегиите на системата, тъй като те са били Task Manager няма да помогне, защото ако дори намери виновника, отговорен за процеса на мениджъра за сигурност на профила, за да го завърши, вие не можете, защото това е една система. По принцип всички от тях, копиран от стартиращ диск, тогава ние дори не се нуждаят администраторски права. Но често в ръцете на не LiveCD ...

Duck тук, да вземе тези файлове, можете да използвате достъп на ниско ниво диск.

С екип от (от cmd.exe с правата на системата, не забравяйте, дори KiTrap0D?):

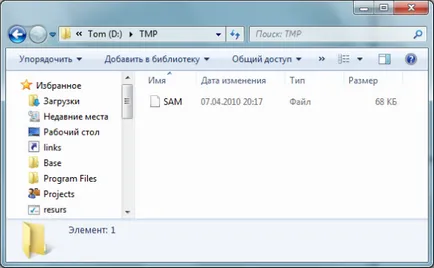

SAM копия на файлове от системната папка \ конфигурационния \ SAM в досието, определен в параметъра, т.е. D: \ TMP \ SAM

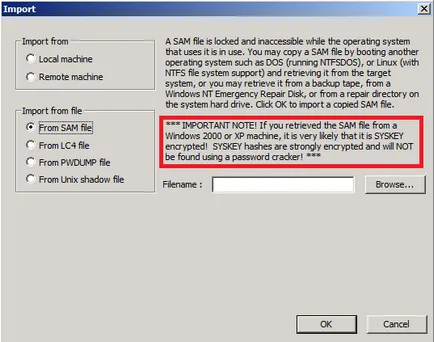

Brute бутало l0phtcrack подкрепя вноса на SAM-файл, но yarosno на програмата предупреждава криптиране SYSKEY:

За декодиране SAM файла, ви предлагам да прочетете собствения си xakep.ru сайт: Как да се реорганизират Syskey