Създаване на фалшиви сертификати SSL или коледен подарък за измамниците

Ние открихме, че уязвимост в интернет инфраструктура на публичния ключ # 40; PKI # 41;, използвани за издаване на цифрови сертификати на уеб сайтове. Като пример, ние показахме част от атаката и успешно създаден фалшив сертификат от сертифициращ орган, който се ползва с доверието на всички съвременни браузъри. Сертификатът ни позволява да се представи за всеки сайт в Интернет с помощта на HTTPS, включително сайтовете на банките и онлайн магазини.

Валери Marchuk

www.SecurityLab.ru

Вчера завърши с конференция 25C3 (25 Chaos Communication Congress) в Берлин. Един от най-високите етажи на презентациите по време на конференцията беше докладът Александра Сотирова (Александър Сотиров), Марк Стивънс (Марк Стивънс) и Dzhekoba Appelbauma (Яков Appelbaum) - MD5 се смята за вреден днес: Създаване измамник сертификат от сертифициращ орган. В тази статия, ще опиша накратко същността на уязвимост и да се опита да отговори на евентуални въпроси.

"Ние сме открили уязвимост в интернет инфраструктура на публичния ключ (PKI), използвани за издаване на цифрови сертификати за уеб сайтове. Като пример, ние показахме част от атаката и успешно създаден фалшив сертификат от сертифициращ орган, който се ползва с доверието на всички съвременни браузъри. Сертификатът ни позволява да се представи за всеки сайт в Интернет с помощта на HTTPS, включително банкови сайтове и онлайн магазини ". [1]

Един хакер може да генерира една атака на "човека в центъра" представя за доверен домакин и пресичане потенциално чувствителни данни. За извършване на необходимите изчисления на атакуващите могат да използват ботнет е средно по размер и да получат необходимите резултати в сравнително кратък период от време.

Уязвимостта се отнася за всички протоколи, използващи SSL:

SSH не е уязвима за тази атака.

Компаниите, които произвеждат уязвимости сертификати

Нападателят иска легитимен сертификат за уеб сайт от власт търговски сертификат (Калифорния), доверен браузъри. Тъй като искането е действително, CA подписва сертификата, както и да подава към нападателя. За атака използва CA, която използва MD5 алгоритъм за генериране на подпис за сертификат. Втори сертификат - Удостоверение посредник CA, че може да се използва за издаване на сертификати към други сайтове. Тъй като MD5 хешове на двата сертификата - реални и фалшиви - на същия цифровия подпис получава като търговски Калифорния, тя просто може да се копира фалшив сертификат CA, които ще бъдат валидни.

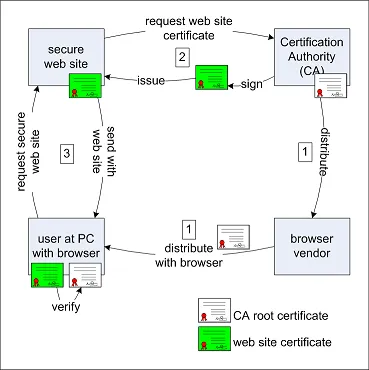

По-долу е принципна схема на това как нуждата да се работи сертификати за уеб сайтове и описание:

- CA издава сертификат за корен, и я предава чрез доставчици на браузъра на клиенти. Тези основни сертификати са в "доверен списък" на системата на потребителя. Това означава, че всички сертификати, издадени от тази Калифорния, ще се ползва с доверието на потребителя по подразбиране.

- Компанията, която иска да защити потребителите на сайта си, получава сертификат на уеб сайт от сертифициращ орган. Този сертификат се подписва от ТЗ и гарантира идентичността на уеб сайта на потребителя.

- Когато даден потребител иска да посети сигурна уеб сайт, браузърът отправя сертификата за уеб сървър. Ако подписът се потвърждава от сертификата за Калифорния в списъка с надеждни сертификати, сайтът ще бъде зареден в браузъра и обмена на данни между сайта и браузъра ще се проведе с помощта на шифроване.

Следната диаграма показва сценарий на атака с подмяната на съществуващ уеб сайт.

- Законни сертификат за уебсайта е закупен от търговската CA (удостоверение синьо на графиката)

- Той създава фалшив сертификат CA (черно на диаграмата). Тя съдържа по-строг подпис, че издаденото удостоверение за уеб сайта, така че браузърът се приема, че удостоверението е издадено от валидна CA.

- С помощта на фалшива CA, нападателя създава и подписва нов сертификат за уебсайта (червено в схемата) с нов публичен ключ. Създава копие на надежден сайт, който се намира на уеб сървър с фалшив сертификат.

Когато потребител посети защитен сайт, браузърът търси уеб сайта. Има различни начини, по които един хакер може да пренасочват потребителя към специално изработени уеб сайт. Този уеб сайт ще предостави на потребителя невярно удостоверение, заедно със сертификат за фалшив Калифорния. Автентичността на фалшив сертификат за уеб сайта на потвърдена фалшив сертификат CA, което, от своя страна, ще бъде потвърдено Конев CA сертификат. Browser се съгласи да приема такъв сертификат и потребителят няма да забележите нищо.

Един хакер може да изпълнява един вид атака "човек по средата", засичат мишена потребителското трафик. Възможни вектори атака:

Местна Атака Area Network:

- Необезпечени безжични мрежи

- ARP изиграва

- Автоматични пълномощници за откриване

- DNS изигравам

- компромис рутер

Колко опасен е тази уязвимост?

Сегашният проблем е да се създаде обща фишинг сайтове с валиден сертификат за SSL. Един хакер може да заблуди дори професионален от правдоподобно име за сертифициращия орган. Като възможност да се направи една атака "човек по средата", атакуващият може, без знанието на потребителя, за да насочват трафика към специално изработени сървър и да получите достъп до потенциално чувствителна информация. Собствениците, които използват SSL сертификати, няма да могат да защитят своите клиенти. Дори ако сертификатът за уеб сайта на подписан алгоритъм SHA1, атакуващият все още може да използва фалшив сертификат MD5.

Какви са средствата за правна защита?

Всъщност, потребителите не могат да направят много. Проблемът не е в браузъра, а не в SSL - и сертифициране центрове.

- Като временно решение, се препоръчва да се ограничи броя на сертифициращи органи, които имате доверие, и да изключат от списъка с надеждни сертификати, изброени по-горе.

- Всички подробности за уязвимостта не са разкрити, така че вероятността от такава атака е намалена.

- Сертификатът, който се използва за доказване на уязвимост е в забава.

- Компаниите могат да конфигурират OSCP сървъра и припомнят потенциално опасни сертификати. Предупреждение, фалшив сертификат може да съдържа неверни данни oCRLi такъв сертификат ще бъде проблематично да се оттегли.