Създаване на достъп до Интернет чрез Cisco VPN клиент и корпоративната Cisco маршрутизатор, свързан с

Добър ден.

Днес искам да насочим вниманието Ви към един интересен (и, по мое мнение, често) задача. Не толкова рядко попаднем ситуация, когато трябва да влизат в интернет от хотела, кафене, интернет клуб и така нататък. Сега това не е трудно да се направи. Но има един въпрос за защитата на сърфирането в интернет с такива връзки. Никой не може да ви гарантира, че няма да се случи изтичане на поверителни данни.

Как да се предпазите? Много просто. Необходимо е да се организира IPSec VPN между вашето устройство и корпоративната мрежа към Интернет трябва да мине през него. Плюс това, реална възможност за безопасно използване на вътрешните ресурси на корпоративната мрежа.

И не е задължително да има на разположение Cisco ASA / PIX, достатъчно, за да има рутер с поддръжка на VPN. Така че, които се интересуват, са добре дошли при разреза ...

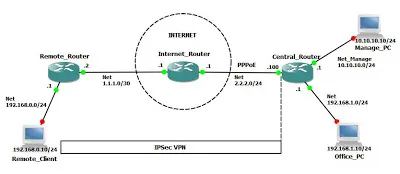

Схемата, която ще изпълнява, е следното:

Отиди на рутер Internet_Router:

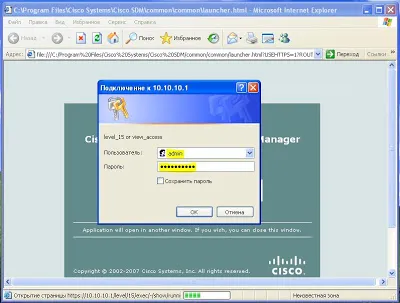

Сега отивам на там и да стартирате Manage_PC SDM:

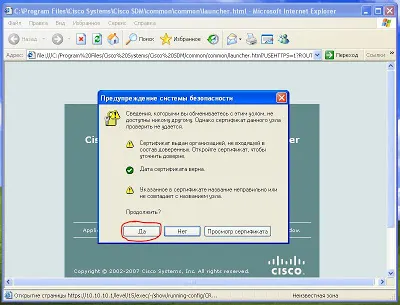

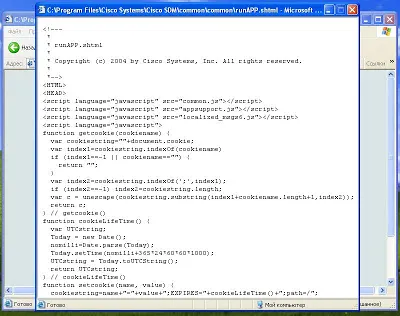

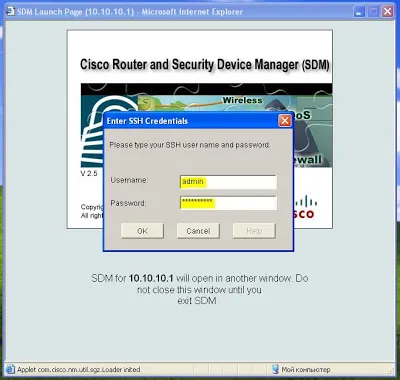

Ще видите неизвестен предупреждение сертификат, както и дали да продължи, отговор "Да". Появява се следният прозорец:

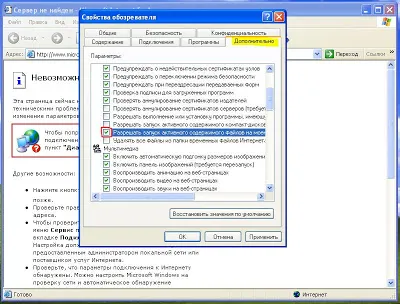

Не се притеснявайте. Затвори Internet Explorer, а след това отново да започнете да го, и отидете на неговите свойства. В раздела "Разширени", задаване на резолюцията да тече активни файлове със съдържание:

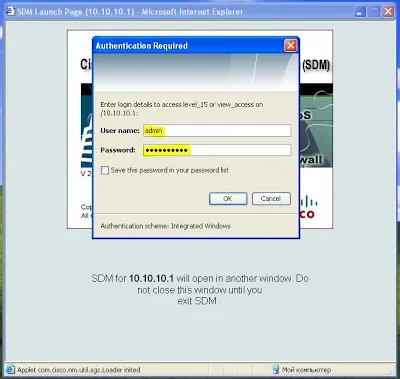

Натиснете бутона "Apply" и «OK». Затворете навигатора си и отново да направим стъпките по-горе. В резултат на това, трябва да видите следния екран:

Отново, въведете потребителско име и парола и натиснете «ОК»:

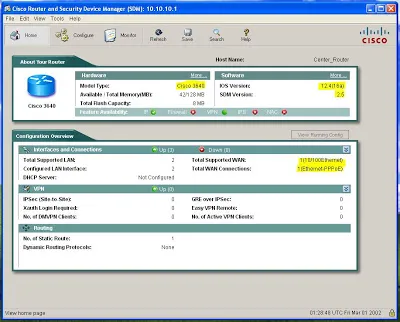

И още един път :). «OK» Press. Всичко трябва да видите основния прозорец Cisco SDM:

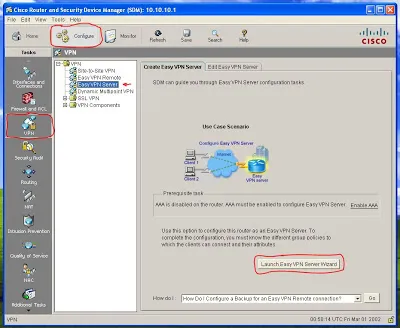

Както се вижда от графиката, както и всички в съответствие с нашата Central_Router :). Начална настройка Easy VPN сървър-а. Отидете в раздела «Configure» - «VPN»:

Изберете елемента «Easy VPN сървър» и кликнете върху «стартиране Easy VPN сървър Wizard":

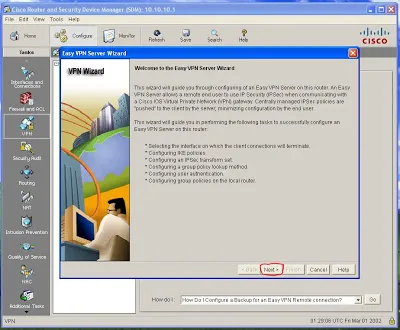

В първия прозорец, ние показваме това, което е необходимо, за да направите настройки за VPN сървър-а серия. Всъщност, тези настройки и ние ще направим с помощта на съветника-а. Кликнете «Следваща»:

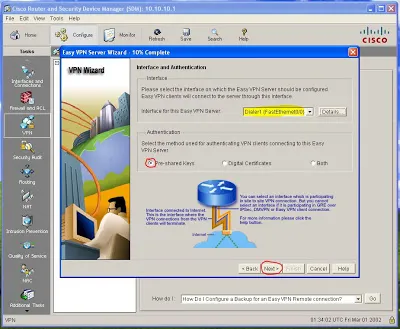

Тук изберете интерфейс, който ще получава заявки от клиенти (в този случай - това е Dialer 1 (Fa 0/0), гледа към доставчика), ние се отбележи, че ние ще използваме предварително споделен Keys и натиснете «Напред»:

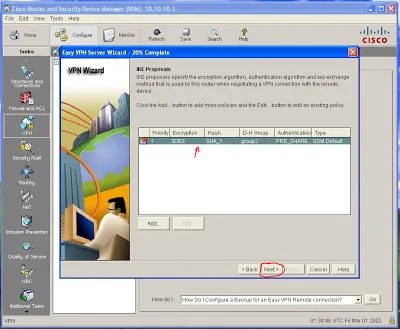

Тук, параметрите са избрани IKE (алгоритъм за криптиране, удостоверяване алгоритъм и алгоритъма за обмен при установяването на виртуална частна мрежа (фаза 1)). Избрах да са създали политика по подразбиране. Но ако искате да добавите, след това натиснете бутона «Добави», изберете желаните от вас опции има и политика, добавени към списъка. Кликнете «Следваща»:

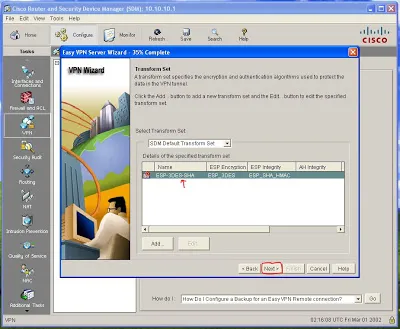

Тук изберете параметри трансформация комплект (алгоритъм за криптиране и автентификация за защита на трафика в тунела VPN). Аз също избра настройките по подразбиране, но ако е необходимо може да се добави, му ( «Добави» бутон). Кликнете «Следваща»:

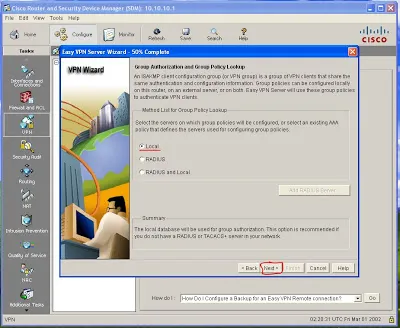

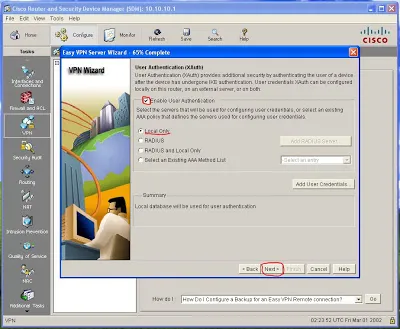

За удостоверяване на потребителите, както и да изберат да използват локална база данни. Нека да добавите потребител за тази цел със съветника. Натиснете «Добавяне на потребител идентификационни данни»:

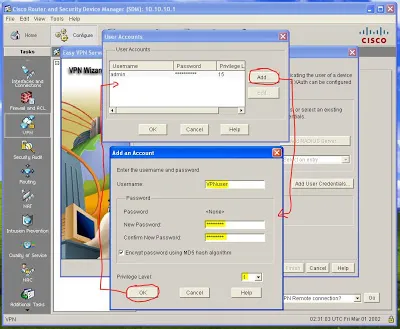

Натиснете «Добави», в нов прозорец сложи това потребителско име, парола и нивото на привилегия. Натиснете «OK» и новия потребител трябва да се появи в списъка. Натиснете «OK» и най-вече «Следваща» прозорец:

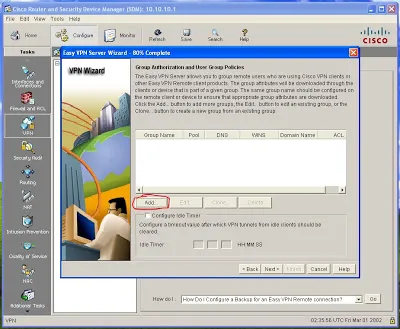

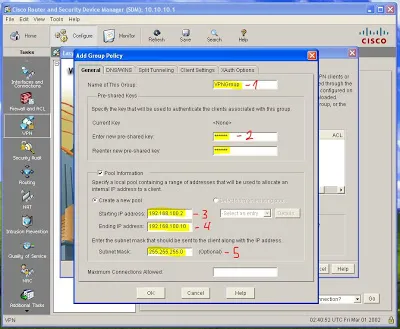

В този прозорец трябва да създадем група, в която да се потребителите да се свързват чрез Cisco VPN клиент. За да направите това, щракнете върху «Добави»:

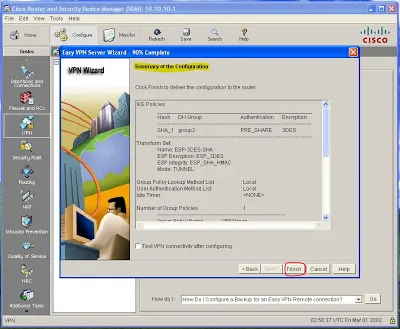

В последния прозорец ние показваме кумулативен извършването на корекция на конфигурацията след като натиснете «Готово». Чувствайте се свободни да кликнете :). Сега, може да получите на следния прозорец:

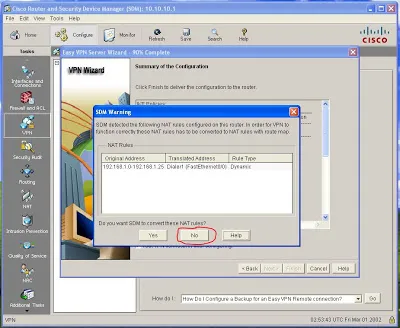

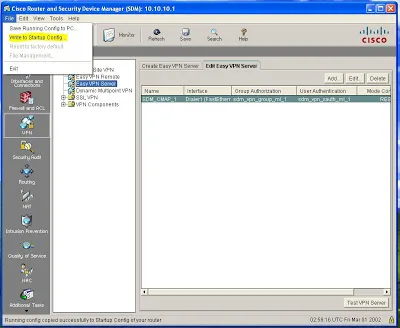

SDM открити NAT е конфигурирана в устройството и искате да я конвертирате малко (направено с помощта на картата маршрут). Ние го изостави, ако е необходимо, да направи промени чрез CLI. В резултат на това, когато процесът на конфигурацията е завършена, нашата Easy VPN сървър се появява в списъка:

Запазване на конфигурацията на рутера (команда «WR» в CLI) и излезте от SDM.

Сега, обратно към нашия рутер и редактиране Center_Router NAT политика (не забравяйте предупреждение, по-горе), за да клиенти, свързващи чрез VPN и ще локалната мрежа (192.168.1.0/24) по пътя обратно, не попадат в него.

Center_Router (довереник) #ip достъп списък удължен FOR_NAT

Center_Router (довереник-вътр-NaCl) # 5 отрече IP 192.168.1.0 0.0.0.255 192.168.100.0 0.0.0.255

Center_Router (конфигурационния-вътр-NaCl) #exit

Center_Router (конфигурационния) #wr

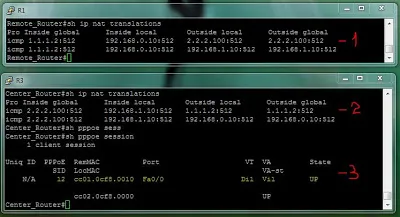

Спри и се проверява това, което имаме в момента. Началник към Remote_Client и да се опита да се свърже с VPN сървър в през Клиента Cisco VPN. След това проверете наличността на мрежата и ПРСР за Office_PC.

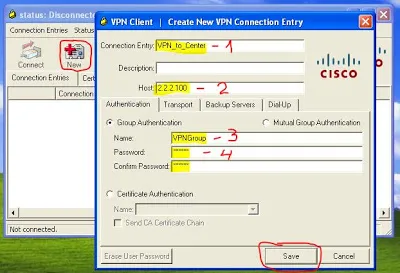

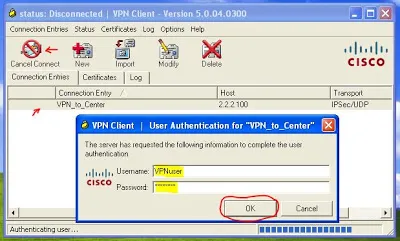

Така че, хайде Remote_Client, стартирайте Cisco VPN клиента и създаване на нова връзка, както е показано по-долу:

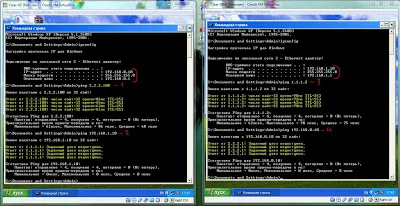

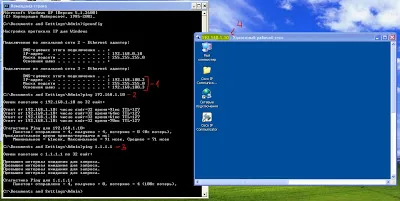

Въведете потребителското име и паролата, която сте създали, когато настроите VPN сървър-A и натиснете «ОК». трябва да бъде установена връзка. Сега проверите наличността на мрежата и ПРСР:

Е, нека да видим какво имаме в края на краищата се оказа. Връщаме се към Remote_Client, настроите връзката VPN и проверка:

Очаквам с нетърпение да ви в следващия пост.

С уважение, Ant0ni0n