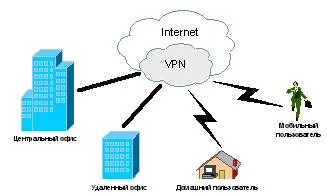

Създаване и използване на виртуална частна мрежа VPN

Фигура 1. виртуална частна мрежа.

В лекцията си, аз ще се опитам да обясня какво е VPN, какви са тънкостите на тази технология има и какви типове виртуални частни мрежи съществува.

Какво е VPN? Има много определения, но основната характеристика на тази технология е използването на интернет като гръбнак за предаване на предприятието IP трафик. VPN мрежа, предназначена за крайния потребител към отдалечен проблеми с мрежовата връзка и разтвори свързващи множество локални мрежи. VPN структура включва мрежа WAN, протоколи за сигурност и рутери.

Както бе споменато по-горе, се изисква прилагането на такова предаване, за да се вземат предвид въпросите, свързани с поверителността и целостта на данните, които е невъзможно да се осигури прост тунелиране. За да се постигне предаване на информация корпоративен неприкосновеността на личния живот е необходимо да използвате някои алгоритъм за криптиране, същото в двата края на тунела.

За да бъде в състояние да създаде VPN на базата на хардуер и софтуер от различни производители се нуждаят от някаква стандартен механизъм. Подобен механизъм на VPN е интернет протокол протокол за сигурност (IPSec). IPSec VPN описва всички стандартни методи. Този протокол определя методи за идентификация на инициализация на тунела, методи за кодиране, използвани от крайните точки на тунела, и механизми за обмен и управление на ключове за криптиране между тези точки. Сред недостатъците на този протокол може да се отбележи, че тя е насочена към IP.

Други протоколи VPN изгражда са PPTP протокол (от точка до точка Tunneling Protocol), разработена от Ascend Communications фирми и 3Com, L2F (Layer-2 Forwarding) - Cisco Systems компания и L2TP (Layer-2 Tunneling Protocol), да се съчетаят двете споменати по-горе-протокол. Въпреки това, тези протоколи, в контраст с IPSec, не са напълно функционални (например, PPTP не определя метода на шифроване), така че ние ще се съсредоточи главно върху IPSec.

Говорейки за IPSec, IKE не може да забрави за протокола (Internet Key Exchange), дава възможност за предаване на информация през тунела, премахване на външна намеса. Този протокол решава проблема за управление на сигурността и обмена на криптиращи ключове между отдалечени устройства, а IPSec криптира и подписва опаковките. IKE автоматизира ключов процес предаване чрез използване на ключови механизма за обществена криптиране, за да се установи защитена връзка. В допълнение, IKE ви позволява да промените ключа за една вече установена връзка, което значително увеличава поверителността на предаваната.

Има различни версии на VPN строителство. При избора на решение е необходимо да се помисли за изграждане на VPN означава фактори за ефективност. Например, ако на рутера работи, и така нататък ограничение по мощност до своя процесор, добавянето на VPN тунели и използването на информация, кодиране / декодиране може да спре работата на цялата мрежа се дължи на факта, че рутера няма да се справят с един прост трафик, да не говорим за VPN.

Опитът показва, че за изграждане на VPN най-доброто използване на специализирано оборудване, но ако има ограничение в медиите, че е възможно да се обърне внимание на чисто софтуерно решение.

· VPN-базирани защитни стени

Защитните стени повечето производители подкрепят тунелиране и криптиране на данните. Всички тези продукти се основават на факта, че след преминаването на трафика през защитната стена, защо не шифрова по същото време. Чрез софтуера на своя собствена защитна стена се добавя към модула за криптиране. Недостатък на този метод може да се нарече изпълнение зависи от хардуера, на който оперира защитната стена. При използване на PC-базирани защитни стени трябва да се забравя, че подобно решение може да се използва само за малки мрежи с малко количество информация, предадена.

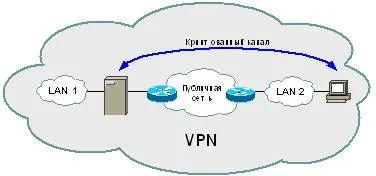

Фигура 2. VPN Firewall въз основа на

Като пример, решения, базирани на защитната стена може да се нарече FireWall-1 фирма Check Point Software Technologies. FairWall-1 използва за изграждане на VPN стандартен подход, основан на IPSec. Трафик влизат в защитната стена, разшифрован, а след това на стандартните правила за контрол на достъпа се прилагат към него. FireWall-1 работи на операционните системи Solaris и Windows NT 4.0.

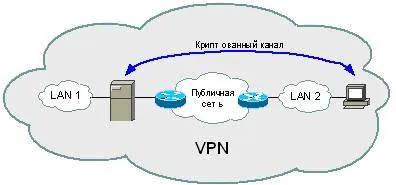

· VPN-базирани рутер

Друг метод за изграждане на VPN за сигурни приложения маршрутизатори канали. Тъй като цялата информация, идваща от локалната мрежа, минава през рутер, е препоръчително да се възложи на този рутер и криптиране задачи.

Ярък пример за оборудване за изграждане на VPN маршрутизатори Cisco Systems е компания оборудване. Започвайки с версия на софтуера IOS 11.3 (3) T Cisco рутери поддържат L2TP протокол и IPsec. В допълнение към просто криптиране на информация, минаваща Cisco VPN поддържа и други функции, като например идентифициране при установяване на връзка тунел и обмен на ключове.

Фигура 3. VPN-базирани рутер

допълнително криптиране модул ESA (Encryption Service адаптер) може да се използва за подобряване на работата на рутера.

В допълнение, компанията Cisco System пусна специален уред за VPN, който се нарича Cisco 1720 VPN достъп Router (Access Router до VPN), за монтаж в малки и средни размери, както и в офисите на големите организации.

· VPN базиран софтуер

Следващият подход за изграждане на VPN са чисти софтуерни решения. При изпълнението на тези решения с помощта на специализиран софтуер, който работи на специален компютър, а в повечето случаи действа като прокси-сървър. Компютър с програми може да се намира зад защитна стена.

Фигура 4. VPN базиран софтуер

Като пример за такова решение може да бъде застъпници софтуер AltaVista Тунел 97 Фирма Digital. Ако използвате този софтуер, клиентът се свързва с различни сървъри 97, тя се заверява и се разменя ключове. Encryption е направена на базата 56 или 128-битов Rivest-шифър ключ 4, получена в процеса на установяване на връзка. Освен това, криптираните пакети са капсулирани в други IP-пакети, които от своя страна са изпратени към сървъра. По време на тунела 97 проверки за целостта на данните алгоритъм MD5. Освен това, софтуерът на всеки 30 минути генерира нови ключове, което значително повишава сигурността на връзката.

AltaVista Тунел 97 положителни качества са простота на монтажа и лекота на управление. Недостатъците на тази система архитектура могат да се считат нестандартен (патентован алгоритъм обмен на ключове) и ниска производителност.

· VPN мрежа, базирана операционна система

Решения, базирани на мрежата операционна система, смятаме, че по примера на Windows NT система на Microsoft. За да създадете VPN Microsoft използва PPTP протокол, който е интегриран в системата на Windows NT. Това решение е много привлекателен за организации, използващи Windows като предприятие, операционна система. Трябва да се отбележи, че цената на това решение е много по-ниска от цената на други решения. В VPN на базата на Windows NT използва базата данни на потребител NT, съхранявана на на основния домейн контролер (PDC). При свързване към PPTP-сървър потребител е идентифициран протоколи PAP, CHAP или MS-CHAP. Предадените пакети са капсулирани в GRE / PPTP пакети. За кодиране на пакети, използващи нестандартни протокол от Microsoft от точка до точка за шифроване с 40 или 128-битов ключ, получен по време на установяване на връзка. Недостатъците на тази система са липсата на целостта на данните за проверка и невъзможността да се смени ключалката по време на връзката. Положителен момент е лекотата на интеграция с Windows, и ниска цена.

· VPN хардуерно базирано

Вариант конструкция VPN на специални устройства може да се използва в мрежи, които изискват висока производителност. Пример за такива решения е продукт Cipro-VPN компанията Radguard

Фигура 5. VPN хардуерно базирано

Основният проблем е липсата на VPN за удостоверяване, установени стандарти и обмен на криптирана информация. Тези стандарти са все още в процес на разработване, и тъй като продуктите от различни производители не могат да инсталират на VPN-връзки и автоматично да обменят ключове. Този проблем води до забавяне на разпространението на VPN, така че е трудно да се правят различни продукти с помощта на един-единствен източник и следователно труден процес на обединяване на мрежи от фирми-партньори, така наречените, екстранет мрежа.

Както се вижда от горното, изграждане на VPN продукти може да бъде претрупана в мрежата докаже. Това се дължи на факта, че за поддържане на множество връзки, и кодиране на информацията, предадена на тези съединения изисква висока производителност на оборудването, използвано (и / или софтуер). Това е още една проблемна точка в сградата VPN.

Друго слабо място VPN е липсата на единна, надеждни начини за управлението на тези мрежи, които могат да бъдат в кошмар за мрежови администратори.

И накрая, липсата на (или изостаналост) механизми за гарантиране на качеството на услугите в Интернет е проблем, изграждане на VPN мрежа е необходим за някои приложения на гарантирана доставка на данни за ограничен период от време.

Какво може да се очаква от гледна точка на развитието на VPN технология за в бъдеще? Без съмнение, единен стандарт изграждане на такива мрежи ще бъдат разработени и одобрени. Най-вероятно на базата на този стандарт вече е доказано, IPSec протокол. Освен това, производителите ще се фокусира върху подобряване на работата на своите продукти и да създават управление VPN удобно средство.

Най-вероятно, развитието на VPN средства ще отидат към рутера VPN-базирани, като това решение съчетава достатъчно висока производителност, VPN маршрутизация и интеграция в едно устройство. Въпреки това, той ще продължи да се развива икономически ефективни решения, базирани на мрежова операционна система за по-малки организации.

В заключение, трябва да кажа, че въпреки факта, че VPN технология е все още много млад и прекрасното си бъдеще. Защото дори и сега той се радва на голям успех сред различни технически решения за свързване на различни части на дружеството / предприятието в единна мрежа с добра степен на канал защита.