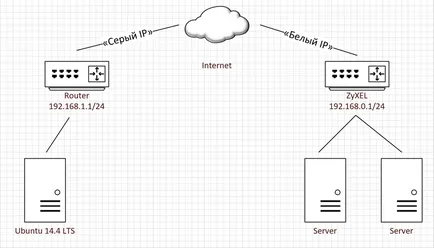

Свързване с дистанционно рутер ZYXEL за VPN с IPSec чрез strongswan на обезглавения Ubuntu 14lts,

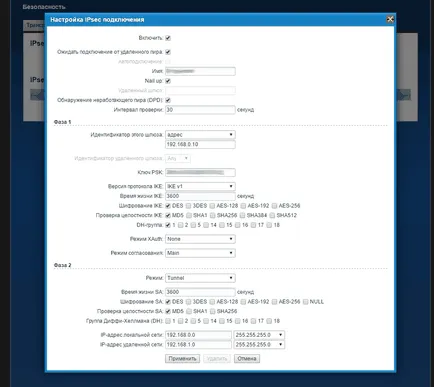

Настройки на IPsec сървър на ZyXEL, съгласно препоръките на ZyXEL. Можете да използвате подобрен канал криптиране.

Останки IPsec VPN. изпълнение IPsec за ZyXEL не е от най-модерните, но тя работи. Ако сравним IPsec и PPTP по отношение на конфигурацията, първият за няколко порядъка по-трудно. Но, благодарение на статията в базата знания на сайта на производителя на маршрутизатора, за да направите това много процес е възможно дори без много разбиране за това какво е конфигуриран там. В същото време, статията съдържа информация за възможностите на клиента в рамките на настройките на Windows с използване на приложения и драйвери земеровка. И в този ред, аз препоръчвам да се извърши настройката. На първо място, ние се създаде сървъра на рутера, и след това да инсталирате земеровка водача на Windows-базирана машина, за да се провери изпълнението на VPN-канал. Земеровка се отървава от болката и да се провери изпълнението на връзката в най-лесният начин.

Следващата стъпка е да направи опит да се конфигурира от страна на клиента на нашия сървър под Ubuntu. В идеалния случай бих искал да се опитате да използвате едни и същи пакет от опърничавата, тъй като той също е на разположение за Linux. Но тук ние сме в очакване на първото разочарование, земеровка пакет работи само на Linux с работен плот. И ние използвахме една система без монитор, и съответно без никакво десктоп изобщо. Е, аз не се нуждаят от това на сървъра, само допълнителните ресурси, които се консумират.

Земеровка в този случай - не е опция. Но Linux е Linux-ти и за него наличните алтернативи. Най-малко за потребителите и достъпно OpenSwan StrongSwan. Изборът ми падна върху StrongSwan. Проектът насърчава подробен и ясен документация с много примери и други малки, но средните удобства. Освен това, StrongSwan която вече е включена в стандартния пакет Ubuntu хранилището, плюс има версия за системата Android. Гледайки напред, искам да отбележа, че действителната StrongSwan версия за Android и не успя да се свърже с ZyXEL IPSec, тъй StrongSwan за Android не поддържа криптиране обичайната фраза за достъп (PSK), и версията на ZyXEL предлага никакви други опции.

След като инсталирате StrongSwan пакет в Ubuntu е необходимо да го настроите. За да се свържете с ZyXEL длъжен да ги отстрани всички два файла. Първо /etc/ipsec.conf съдържа настройки, за да се свържете със сървъра, и втората /etc/ipsec.secrets.

Нека започнем с ipsec.secrets. В този файл се уточни, че една и съща парола (PSK), който ние инсталиран на ZyXEL. От един и същи пропуск използва за шифроване на данни, предавани и в двете посоки, регистърът може да бъде грубо, както следва:

Когато въведете ред във файла, е необходимо да се спазва стриктно пропуските и да използвате правилните кавичките за PSK. От лявата страна през процепа уточнява самоличността на клиента (от гледна точка StrongSwan е останало, «ляво») и сървър (вдясно, «прав»). Сами документи за самоличност, посочен в ipsec.conf файл. Всъщност подаде ipsec.conf достатъчно, за да уточни следните настройки (по абсолютно същия начин, са посочени в настройките на сървъра на ZyXEL):

Аз няма да рисувам всички тези параметри, любознателният читател ще може да се запознаете с тях. Аз се съсредоточи върху най-критично. параметър Айк определя метода на шифроване, всъщност целостта формата на пакета на DES, MD5 проверка и въведете DH-група (в нашия случай това е на 1-ви, така че modp768). Параметър rightsubnet попитам по-различно от начина, по който е конфигуриран в сървъра. Използва се за 192.168.0.0 на сървър с маска 255.255.255.0, но настройка StrongSwan използва "всеки" мрежа 0.0.0.0/24. Защо така? изпълнение IPsec, има няколко, а често и те не са съвсем съвместими един с друг, тъй като един е с механизъм за Cisco Unity и информация подмрежа се предава от грешната страна по време на създаването на тунела, а другият механизъм отсъства. И ние трябва да се измъкнем. Ако зададете този параметър, за да rightsubnet 192.168.0.0/24, както е определено в сървъра, когато се опитате да се свържете на клиента към сървъра, на тунела няма да бъде създаден с invalid_id_information грешка.

Каква е следващата стъпка? И след това можете да настроите маршрутизиране към локалната мрежа на клиента. За да направите това, вие трябва да изберете маршрута на пакетите на сървъра Ubuntu на рутера и "ляво" на локалната мрежа. Routing в мрежата "право", създаден при конфигуриране на IPsec сървъра ZuXEL. И когато в "ляво" мрежа, рутер ZyXEL, можете да направите живота си по-лесен и изберете частта на клиента директно към рутера. достъпни в ZyXEL знания на базата данни Подробни инструкции за настройка.

Една малка забележка за настройките на маршрутизатора във връзка с NAT Traversal. NAT-T технология е предназначена именно за да премине IPsec пакети през защитната стена на рутер. Но, съдейки по рецензиите на някои потребители NAT-T може просто да пречат на преминаването на IPsec пакети през рутер защитна стена. И ако вече сте опитали всички настройки, но не са били в състояние да се свърже с клиента, за да дистанционното IPsec сървъра, трябва да се играе с настройките на вашия рутер NAT-T. Ако той е разрешен - забраните, а ако инвалиди, съответно - позволи.

Изтеглете моите книги

- Пачът (включително аудио версия)

- етнографски експедиция

- хапя

- В деня, когато тя е престанала да съществува

- История Коли Trubochkina. Невероятно, но е възможно

- История на Лев Давидович, невероятно, но е възможно

- История Наталия Verevochkin - невероятно, но е възможно

- Край на вечната енергия

- Евреи в равнината

- Низходящо мечта

- Най-крайната западна

Скоро блог

Докато се планира нищо.