Разбие WEP ръководство THG

Ние се обръщаме към практиката

На този етап, вие вече знаете основните подходи за WEP напукване и конфигурирали мрежата за извършване на експерименти и атакува системата - за подслушване и хакерство. Ние също така показва, че този одитор и Kismet, и как да ги използвате за безжични мрежи.

По-долу сме описали как да използвате Одитор CD да пресече трафика и крек клавишите за WEP криптиране. Ние също така да разгледаме как да се извърши атаки deauthentication и повторение пакети за увеличаване на безжичния трафик, като по този начин се намалява времето за събиране на необходимата сума за напукване WEP пакети.

Имайте предвид, че за WEP напукване е възможно да се направи с един компютър. Решихме да използваме двете, за да се по-ясно илюстрира процеса и да се избегне сложността, които възникват, когато се използва само един компютър.

Ние използвахме четири основни инструменти: Airodump, Void11, Aireplay и Aircrack. които могат да бъдат намерени на колекция от компактдискове на одитора за сигурност.- Airodump улавя и съхранява на пакетите с безжична мрежа.

- Void11 deautentifitsiruet компютри от точката за достъп, като по този начин провокира свържете отново и искане ARP.

- Aireplay пресече ARP пакет и го изпраща на АП от свое име, така че точката за достъп получава пакет си от допустимото клиента.

- И накрая, Aircrack обработва файлове с заловени пакети airodump-и получава ключ WEP.

По-долу ще наричаме нашите компютри "Одитор-А" и "В одитор", а целта компютър - на "жертва". Продължи.

Препарати за атаката

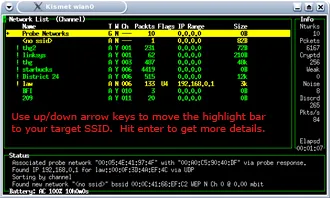

Фиг. 21. Работа с Kismet.

На Съвета. Някои "специалисти по сигурност" оферта за скриване на SSID, с други думи, за да забраните излъчване SSID. Този трик ще ви помогне чрез сканиране с помощта NetStumbler, но Kismet лесно разпознава дори "скрит" SSID. Kismet улавя повече информация, отколкото NetStumbler, което позволява да се определи SSID на точката за достъп на трафика между точката за достъп и клиентите.

Заснемане на пакети, използващи Airodump

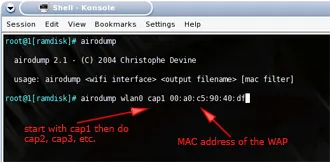

Фиг. 24. Използване Airodump.

Въпреки факта, че скоростта на Aircrack Болърд, да се справи WEP ключ все още се нуждаят от много "интересни" пакети. Както споменахме по-рано, подслушване на пакетите ангажирани Airodump. който записва всички заловени пакети във файл за по-нататъшен анализ Aircrack. Нека да видим процеса отблизо.

Можете да използвате всеки от компютрите, ние ще работим с "Одитор-A". Отваряме черупка и изпълнява следните команди:

Работещи Airodump

iwconfig wlan0 монитор режим

iwconfig wlan0 канал THECHANNELNUM

CD / Ramdisk

airodump wlan0 капачка

- THECHANNELNUM трябва да бъдат заменени от редица атакувания мрежа канал.

- / Ramdisk - директорията, в която да се съхранява прихванати трафик.

airodump wlan0 cap1 MACADDRESSOFAP

За да завършите Airodump просто натиснете "Control-C". "LS-л" Командата показва съдържанието на директорията. Ако обърнете внимание на размера на файловете с разширение ".cap". където прихванатите пакети се съхраняват. Ако всичко върви добре, а след това след няколко секунди от размера на тези файлове трябва да бъде на няколко килобайта. Имайте предвид, че когато Airodump рестартира със същите параметри, новите данни ще бъдат добавени към старите. Необходимо е да се мисли за различните имена на файлове, например CAP1. САР2 и така нататък.