Проучването на електронни системи за уязвимости

Алгоритмичната kodgrabber с ръцете си в ключодържател с работен дисплей, свободен бой на фърмуера.

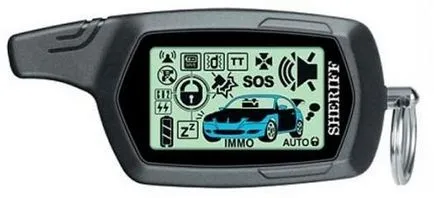

Този фърмуер алгоритмичен kodgrabbera предавател за Шериф ZX 750. не се коригира, в рамките на ключодържател не се изисква, дисплеят работи, клетката памет 3, PIC16F914 микроконтролер.

Вътре мангуста (Mongoose) зашит кода производство е версията 1.1. Във втората версия ще бъде в състояние да въведете своите ключове в EEPOM.

Няма ограничения!

1. Включването - Дълго натискане на бутона 4.

2. Off - продължително натискане на бутона 4.

3. Преминаване на клетките - кратко натиснете 3 бутона.

4. Ясно клетка - продължително натискане 3 бутона.

5. Open - Кратко натискане на бутон 2.

6. Затворете - кратко натискане на бутон 1.

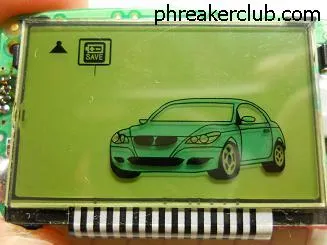

След програмиране, поставете батерията, режима на изобразяване на сън на дисплея се показва:

Обръщайки се, дълго натискане на бутона 4, устройството ще покаже избраната клетка, znachok в горния ляв ъгъл на естер каза, че отива на сканиране:

Сигналът заловен и декодира, и предаване на сигнали:

Обсъждане и софтуер, както е във форума: