Обща информация за DNSSEC

С DNS сървъра за поддръжка зона авторитетен DNS-DNSSEC може да бъде защитен с помощта на процес, известен като зоната за подписване. Подписване зона в DNSSEC добавя тест подкрепа зона, без да се променя основния механизъм за заявки DNS и отговори.

валидиране DNS отговор се извършва с използването на електронни подписи, които са част от DNS отговори. Тези цифрови подписи се съдържат в новите записи за ресурси, свързани с на DNSSEC, които са създадени и се добавят към зона по време на подписването зона.

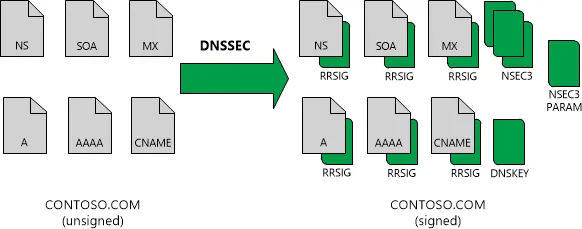

Следващата фигура показва записите на DNS ресурси в contoso.com зона преди и след зоната за подписване.

За повече информация за всеки един от тези ресурсни записи се отнасят. Раздел ресурсни записи, свързани с на DNSSEC.

Когато рекурсивни DNS-напред или сървър с DNSSEC активиран получи искане DNSSEC подписани зони на клиента DNS, DNSSEC записва тя иска от упълномощено DNS-сървър, а след това се опитва да провери DNS отговор с помощта на тези записи. Рекурсивно напред или DNS-сървър, ще признае, че зоната на подкрепа на DNSSEC, ако тази зона има DNSKEY, наричан още доверие котва.

DNS-сървъра не е достоверна може да използва рекурсия или пренасочване за решаване на въпроси, DNS. Този раздел не е надежден сървър, наречен рекурсивни DNS-сървър; Въпреки това, ако се използва от сървъра на пратката, за да се провери реакциите на DNSSEC DNS използват един и същ процес.

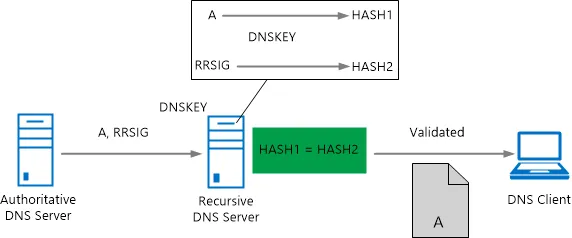

Рекурсивно на DNS-сървър използва рекорд DNSKEY ресурс, за да се провери отговорите от DNS-сървъра разрешено, дешифриране на цифрови подписи, които се съдържат в документацията за ресурси, свързани с на DNSSEC, а след това изчисляване и сравняване на хеш стойности. Ако съответстват на стойностите на хеш, сървърът предоставя DNS отговор на клиента, с тях изисква да DNS данни, като например запис сайт ресурс (запис A). Ако стойностите на хеш не съвпадат, връща SERVFAIL съобщение. По този начин, което позволява на DNS-сървър с DNSSEC активирана с валиден набор доверие котва осигурява защита от DNS-фишинг независимо от това дали или не DNSSEC на DNS-клиенти.

Освен това, ако подкрепата на DNS-клиент на DNSSEC, тя може да се персонализира с изискванията на тестване DNSSEC DNS-сървър.

Този процес проверка е показано на следващата фигура.

DNSKEY доверие котви, използвани за изчисляване на стойностите хеш и разшифроване RRSIG-записите. В тази цифра, не всички осъществява процесите на проверката. Допълнителни проверки се извършват и да се провери валидността на DNSKEY и DS-записи, ако те съществуват (не е показан по-горе).

За повече информация за това как да добавите данни за процеса на заявка DNSSEC и DNS, вижте отговора. В следващия раздел Проверка на DNS отговори.

А рекурсивни DNS-сървър може да показва, DNS отговор се проверява дали чрез DNSSEC (AD = 1).

Разрешаването на DNSSEC данни

За да се определи дали е включена DNSSEC данни и дали изпитването е проведено в запитвания DNS и отговори са три важни флаг (малко), свързани с DNSSEC. Тези знамена са споменати в таблицата по-горе и описани в следващия раздел. Тези знамена са определени чрез включване и изключване на разширените бита данни в заглавния DNS пакета. Когато са включени знамена с данни, тя се нарича "създаване" малко и съответства на "онзи" на стойност (1). Изключване флаг нарича "почистване" малко и съответства на "нула" на стойност (0).

DO. DO малко е включена в искането за DNS и е съкращение за "на DNSSEC OK". Ако битът е настроен да се направи (да = 1), а след това на клиента подкрепя DNSSEC и DNS-сървър може да се върне на DNSSEC отговор на данни. Ако битът не е инсталиран DO (DO = 0), а след това на клиента не поддържа DNSSEC и DNS-сървър, не е необходимо DNS отговор на DNSSEC данни. На DNS-клиентите все още могат да бъдат защитени с DNSSEC, дори и ако те не поддържат DNSSEC. Това DNS клиент контекст - е всеки компютър DNS-заявките се изпращат. Когато рекурсивни DNS-сървър изпраща заявка към упълномощения DNS-сървъра, рекурсивни DNS-сървър, трябва да се посочи, че тя подкрепя DNSSEC, да разрешава DNS-сървър за изпращане на данни DNSSEC в отговора.

АД. AD бита включени в отговор DNS и представлява намаляване на "заверено данни" (проверени данни). Ако битът е настроен на АД (AD = 1), това означава, че отговорът на DNS е автентичен, тъй като тя е била проверена с помощта на DNSSEC. Не се провери компютъра без подкрепата на DNSSEC, като например компютър, работещ с Windows 8, а не проверки на DNSSEC, но тя може да бъде конфигуриран да изискват оригиналните DNS отговорите. Ако битът не е настроен да АД (AD = 0), реакцията на DNS не е потвърдена: проверка или не са извършени или не е била успешна.

Четвъртият важно флага (малко), които могат да присъстват в заглавието на DNS пакет - е малко АА. Този флаг се появи на DNSSEC, но може да се използва при разгръщане на DNSSEC.

АА. Bit AA включени в отговора на DNS и представлява намаление от "достоверен отговор" (валиден отговор). Ако битът AA е зададено, това означава, че реакцията на DNS е автентичен, защото тя идва директно от упълномощен DNS-сървър. Всеки клиент, който трябва да бъде проверен DNSSEC (AD = 1), ще отнеме малко AA (AA = 1, AD = 0), ако исканията на прокси сървъра директно като надеждни отговори не е необходимо да бъдат проверени. За прокси сървър също да се провери собствените си отговори.

В този пример параметър DnsSecValidationRequired е невярно. Това означава, че не се изисква утвърждаване DNSSEC.

Пример 4. След преминаване към NRPT зона валидиране DNSSEC secure.contoso.com показва истинската стойност за DnsSecValidationRequired. В този пример, само показва пространството от имена secure.contoso.com параметър DnsSecValidationRequired.

Ако DnsSecValidationRequired е вярно. клиентски компютри с поддръжка на DNSSEC винаги ще изпрати DO = 1, дори и ако не е уточнено параметър dnssecok.

Пример 5. Когато Таблица Наименование Правила за разрешаване на (NRPT) валидиране на DNSSEC изискване, DNSSEC OK, но автоматично се настройва (DO = 1) за клиенти с поддръжка на DNSSEC.

В този пример, RRSIG рекорд в отговора на DNS е изпратен да отговорят на изискванията за изпитване на secure.contoso.com зона. валидно доверие котва на рекурсивни DNS-сървъра (dns1.contoso.com), също се очаква.

Ако DNS-клиентът не поддържа DNSSEC, NRPT правило не се прилага, както и искания се изпращат на DO = 0, дори и да има едно правило NRPT, изисква проверка DNSSEC.

Пример 6. Следният пример изпълнява една и съща заявка, както в пример 5, но без валиден доверие котва конфигуриран в dns1.contoso.com.

В този пример, резолюцията на DNS не успее с DNS_ERROR_UNSECURE_PACKET съобщение, тъй като NRPT изисква проверка, която не може да бъде извършено поради липса на валидно доверие котва за secure.contoso.com зона. Използвайте Resolve-DnsName съобщава подробни резултати за вида на грешката, която е. Ако DNS-клиент се опитва да разреши finance.secure.contoso.com да се свърже с този уеб сайт, като споделяне на файлове, това е неизправност.

Тъй като DNSSEC може да се използва в много различни среди с уникален клиент и настройки на сървъра, че е важно да се разбере влиянието на запитвания DNS и отговори.

Разгледайте следните четири инструкции, свързани с DNSSEC. Всяка инструкция се отразява на DNSSEC работата по следния сценарий.

Finance.secure.contoso.com запис за ресурс влезли правилно използване на DNSSEC.

Рекурсивно DNS-сървър е в състояние да провери отговорите на въпросите finance.secure.contoso.com.

DNS клиент поддържа DNSSEC.

DNS клиент е конфигурирана да изисква проверка на всички заявки в пространството secure.contoso.com имена.

Нека да разгледаме по-подробно всеки един от тези условия и последствията от тях.

Статус на подписване на DNSSEC. Тъй като DNSSEC подписан всички записи в зоната, това условие се отнася до secure.contoso.com зона състояние, а не само да запише finance.secure.contoso.com ресурс. Не можете да влезете някои бележки или друг признак; следователно DNSSEC finance.secure.contoso.com състояние зависи от DNSSEC secure.contoso.com държавата.

Подписано правилно. secure.contoso.com зона може да бъде подписан от правото, което ви позволява да проверите finance.secure.contoso.com като истинския записа. Добър подпис означава, че зоната трябва да бъде подписан с валидни ключове валидни и трябва да съдържа цялата информация, необходима запис на ресурсите, свързани с DNSSEC.

Не сте влезли. secure.contoso.com зона не може да бъде подписана; В този случай няма да има RRSIG профил, свързан с finance.secure.contoso.com, и проверка на отговорите на запитвания DNS не може да бъде изпълнена за finance.secure.contoso.com. Ако в този сценарий, клиентът трябва да бъде проверена (състояние # 4 по-долу), заявката за DNS е изпратено до рекурсивни DNS-сървър ще ще се провалят, защото DNS-клиентът не получава отговор на непроверени. Забележка. Ако клиент иска прокси сървър директно, проверка на грешката не възниква, тъй като отговорът вече се счита за автентични.

Проверка на състоянието. Рекурсивно DNS-сървър с валиден доверие котва (криптографията с публични ключове), за да secure.contoso.com зона ще бъде в състояние да се провери DNS отговор да записва finance.secure.contoso.com ресурс. рекурсивни DNS сървър също трябва да поддържа стандартите и алгоритмите на DNSSEC, използвани за подписване зона.

Тя може да сканира. Ако рекурсивни DNS-сървър поддържа всички криптиращи алгоритми, използвани за подписване зона secure.contoso.com, и притежава валиден доверие котва, чрез които можете да разшифровате подписа на DNSSEC, свързани с подписалия запис ресурс, той може да провери рекорд finance.secure ресурс. contoso.com за автентичност.

клиент и сървър DNSSEC за подкрепа. Ако и двете на клиента и сървъра се ползва с подкрепата на DNSSEC, отговорът DNS от сървъра към клиента ще включва АД DNSSEC флаг. Ако отговорът на DNS е проверена с помощта на DNSSEC, тя ще бъде изпратена на AD = 1. Ако отговорът на DNS не е отметната, тя ще бъде изпратена на AD = 0.

DNS-сървър не поддържа DNSSEC. Ако DNS-сървър не поддържа DNSSEC, след проверката се провали и АД флаг не е настроен (AD = 0), независимо от това дали клиентът DNS-DNSSEC подкрепя.

DNS-поща не поддържа DNSSEC. Ако DNS-клиентът не поддържа DNSSEC, DNS-сървър няма да се инсталира АД флаг в своя отговор на клиента, дори и да го поддържа DNSSEC. Въпреки това, ако DNS-сървър поддържа DNSSEC и има доверие котва за зоната, той ще се опита да се провери реакцията на прокси сървъра. Ако тестът е неуспешен, DNS клиент ще бъде върната на грешката DNS-сървър. Ако тестът е успешен, клиентът върне резултатите от заявките. По този начин, рекурсивни DNS-сървър с DNSSEC активиран DNS-може да защити клиентите, които не поддържат DNSSEC. Ако в този сценарий на зоната не е подписан, проверката не е извършена и в отговор се връща на клиента, както обикновено.

изискване за проверка. Тази настройка определя изискването данни на DNS-клиент да подкрепят DNSSEC DNSSEC (AD флаг) в отговор от страна на DNS-сървъра. Забележка. Към DNS-клиентът може да изиска проверка, тя трябва да поддържа DNSSEC. DNS-клиенти без DNSSEC за подпомагане не могат да бъдат принудени да изискват проверки, DNSSEC. Ако исканията за DNS-клиент директно упълномощени DNS-сървър, отговорът винаги ще се смята за доказано, дори ако зоната не е подписан. Това се дължи на факта, че авторитетни DNS-сървърите връща винаги верни отговори.

е необходим за проверка. Ако е необходима проверка, клиентът трябва да получи AD = 1 (успешен тест), или в отговор DNS ще бъдат отхвърлени. Ако тестът е неуспешен или изобщо (AD = 0), резолюция DNS неуспешна. Това важи дори ако зоната не е подписан. Забележка. Това важи само за искания за рекурсивно, не е достоен за доверието на DNS-сървър.

Проверката е по избор. Ако не се изисква проверка, клиентът ще получи отговор от рекурсивни DNS-сървър, който не поддържа DNSSEC. Въпреки това, ако рекурсивни DNS-сървър поддържа DNSSEC и проверка се провали, клиентът ще бъде върната на провала на сървъра, дори ако клиентът не се нуждае от проверка.