Ключове милион коли могат да бъдат фалшифицирани, използвайки евтина приемо-RF-базирана Ардуино на

Изследователи от Университета в Бирмингам и на немската фирма Каспер Осуалд е бил по-щастлив: с тях автопроизводителите няма да съди, но не намериха проблема едва ли може да се нарече несериозни.

Първият уязвимост, свързана с отдалечените системи влизане без ключ (RKE), които позволяват да се "общува" с автомобила без ключ, чрез специално устройство за дистанционно управление.

Когато собственикът на машината натисне бутона на предавателя, например, за да заключите или отключите вратите, обмена на екипите се извършва на радиочестоти. В съвременните автомобили RKE системи използват криптографията и постоянно се променят кода на сигнала, обаче, учените са установили, че през последните двадесет години, автопроизводителите споделят глобални криптиране ключовете, от които не са толкова много. С такъв ключ, атакуващият може да прихване сигнала изведена от дистанционното управление, на разстояние от сто метра, тя се декодира, и след това да създадете клонинг на оригиналния блок за управление.

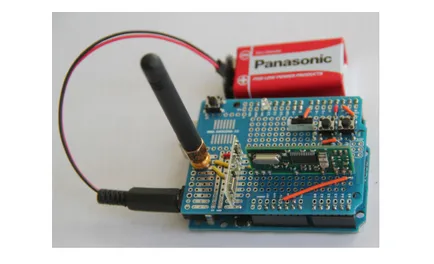

За да се извърши нападение на нападателя ще трябва просто радио приемник. Самите Изследователите са събрани такова устройство за $ 40 на базата на Ардуино и криптографски ключ (който се оказа един и същ за милиони превозни средства) се произвеждат чрез обратен инженеринг.

Изследователите съобщават, че напълно се елиминират проблемите с VW групата RKE просто не могат. Само, според експерти, изходът е не използват RKE или изключен.

В допълнение към клонирането на контролно-измервателна апаратура, изследователите показаха и нападението на криптографски верига HiTag2, която в продължение на десетилетия е била използвана в автомобилите Alfa Romeo, Chevrolet, Opel, Peugeot, Renault и Ford.

За втора атака на векторите нападателят ще трябва едни и същи прости radiodevays. С него, атакуващият може да прихване и "чете" сигнали от устройството за дистанционно управление. Тя ще бъде поредица от валцуване код, който непредвидими промени всеки път, когато се натисне бутона на дистанционното управление. Въпреки това, поради уязвимостта неназован HiTag2, събиране на 4-8 сигнали, включващи подвижен код, нападателя ще бъде в състояние да се справи с криптографски ключ за дадена кола за по-малко от минута.

"Оборудването за получаване и изпращане на подвижния код може да служи, например, СПТ като USRP и HackRF или готов RF-модул, например, подходящ за SmartWatch TI Chronos, които са широко разпространени и не са скъпи, за да смуче," - изследователите обясняват.

Някои подробности за проблемите могат да бъдат намерени в доклада за научни изследвания (PDF), но много детайли, просто не са оповестени, тъй като уязвимостта все още не е затворен.

новини Сподели с приятели: