Kerberos в SharePoint среда

Използвайте Kerberos в Sharepoint?

Kerberos - протокол за сигурност, която осигурява удостоверяване билети, ако искането на клиента да Key Distribution Center (KDC) съдържа валидни потребителски идентификационни данни и валидно име на услуга Основно име (SPN). Kerberos е предпочитан тип разпознаване за SharePoint, тъй като тя е по-бърза, по-безопасна и намалява броя на грешките, които може да получите потребителско име и парола, когато се сравняват с NTLM. Ако Sharepoint уеб сайт използва външни данни (не се намира на сървъра, на който сървърът на Sharepoint себе си), например, SQL бази данни, чрез уеб част, сървърът на Sharepoint изисква Kerberos да делегира пълномощията на клиента (пълномощията никога не се изпращат по тел, само билети, която проследява KDC).

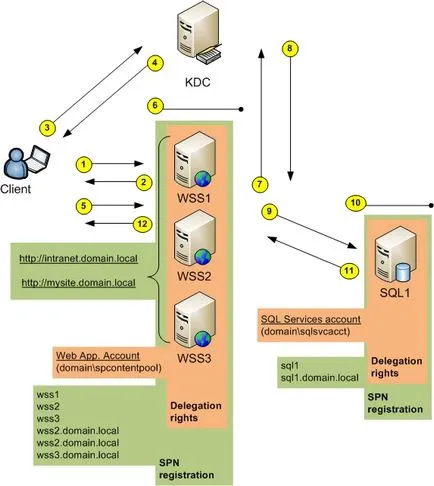

Така че това, което се случва между клиента и сървъра, когато се опитвате да получите достъп с Kerberos поддръжка на уеб сайт? Направих малко визуално ръководство, за да се покаже какво се случва "зад кулисите". Сценарият е показано на фигура 1, се състои от SharePoint Services 3.0 Windows, която е и в основата на мъх. Kerberos технология остава една и съща "ние просто трябва повече услуги и роли в мъх.

Фигура 1: Kerberos поток Sharepoint

Ако Kerberos не е конфигурирана за SQL комуникации, Стъпка 6 придвижва към стъпка 12. И не забравяйте, че приемането на билета се извършва само при първото влизане, и ще продължи до изтичане на срока. Сравнете Блок схеми стрелки стаи със статии, представени по-долу.

Конфигуриране на Kerberos за Sharepoint

На първо място, позволете ми да ви посъветва да се създаде среда за тестване преди преконфигуриране на производствена среда. Знам, че е неприятно, но ако използвате виртуални сървъри, може да се изгради тестова среда много бързо. Тя също така ще ви позволи да сравните окончателно регулиране, ако нещо не работи както се очаква.

Така че, ние трябва да деактивирате NTLM на нашия уеб приложения и да ги настроите да използва Kerberos. За да започнете този протокол, за да се даде възможност на комуникации между външни и вътрешни сървъри. Тогава ще се даде възможност на Kerberos между клиенти и индивидуални уеб приложения за управление на удостоверяване чрез SharePoint Server (някои го правят с двуфазно или двойно-хоп удостоверяване наричат).

Първо нека да разгледаме списъка с неща, които трябва да бъдат коригирани.

- Събиране на необходимата информация и създаването на потребители Sharepoint

- Активиране на Kerberos за SQL комуникации

- Настройка на услуги Основни имена (SPNs) в Active Directory

- Конфигуриране на "Тръст за делегациите сметки в компютър / потребител

- Конфигуриране на компоненти на услугите на сървърите на Sharepoint

- Активиране на Kerberos за уеб приложения и доставчик Споделено служба (SSP)

- Тестване Sharepoint среда

Събиране на необходимата информация

Ето списък на информацията, необходима, за да изберете Kerberos в Sharepoint среда.

- SPN услуга клас (HTTP за ВиК / уеб приложения мъх. MSSQLSvc за стандартен SQL Server обект)

- Хост имената на вашите SPNs (само за домакин имена, обикновено без FQDN на домейна)

- FQDN на уеб приложения и сървъри

- Пристанищните номера или си SPNs (без порт за ВиК и Мос уеб приложения. 1433 до SQL)

- Active Directory сметки за вашите SPNs (сметки за обслужване и набор от приложения)

Активиране на Kerberos за SQL комуникации

Microsoft настоятелно препоръчва този начин, преди да инсталирате Microsoft Sharepoint за да се гарантира, че вашите SQL взаимодействия. Базата данни за конфигурация се намира на SQL сървъра и ако връзката се губи, трябва да го оправя, преди сайтове Sharepoint са отново да работи. Ако промените удостоверяване след първоначална инсталация, най-напред най-малко забраните SharePoint Services, за да се избегне загуба на данни.

Включете Kerberos между Sharepoint предния край сървър във вашата SQL Server по:

- Конфигуриране на SPNs за него

- "Доверието на делегации" Settings, ако трябва да се представи на потребителите за други услуги.

Не е необходимо да се включи Kerberos за SQL съобщения, ако имате нужда само за удостоверяване на самоличността на клиентите към Sharepoint предния край сървъра, както и всички други връзки за данни / Услуги / Excel SQL услугите за отчет.

Настройка на услуги Основни имена (SPNs) в Active Directory

Сервизни Основно име съпоставяне с помощта на Kerberos делегация на разрешение услуга се представят за конкретен потребителски акаунт. SPN съдържа първокласно обслужване (Service Class), име на хост и порт колко пъти. Ето няколко примера: HTTP / intranet.domain.local и MSSqlSvc / sql1.domain.local: 1433. Добра практика е да се регистрирате името на хоста и FQDN на уеб приложения, дори и въпреки факта, че вие ще се използва само един от тях.

Заповедта да се регистрирате SPN: setspn.exe "А HTTP / intranet.domain.local команда DOMAIN \ профил за прехвърляне на SPN сметка: setspn.exe" L DOMAIN \ екипа за профила Премахване SPN: setspn.exe "D HTTP / intranet.domain .local DOMAIN \ Account

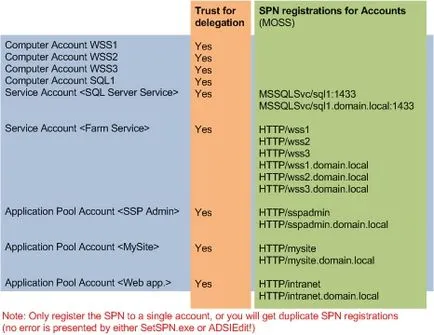

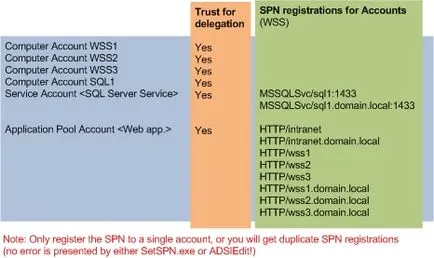

Използвайте таблиците на фигура 2 или 3, за да видите необходимите регистрации за вашите SQL скриптове в Мос / ВиК.

Фигура 2: Делегация и SPNs за MOSS

Фигура 3: Делегация и SPNs за ВиК

Конфигуриране на "Тръст за делегациите на профили на компютър / потребител

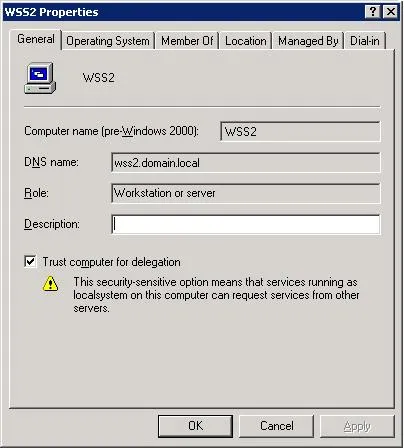

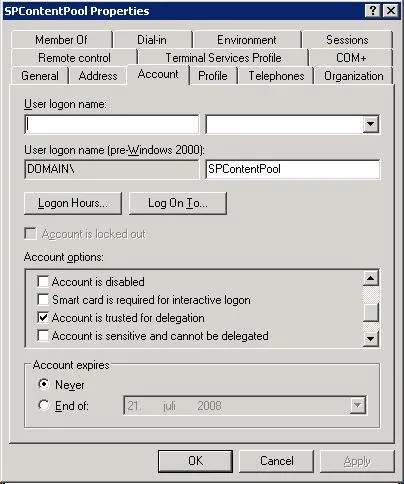

Сега ние трябва да се справят с делегирането на права в Active Directory. Това се прави, за компютърни и потребителски акаунти, както може да се види в таблицата по-горе. В ползвателите на Active Directory и компютри, с десен бутон върху него, кликнете Properties и проверете доверието на делегация (виж фигури 4 и 5 по-долу). Текст / процедура може да бъде различен в различните версии на Windows Server.

Фигура 4: Делегация за компютър сметка

Фигура 5: Делегация за потребителски профили

Вижте фигури 2 и 3, за които сметките, за да изберете делегация в сценария.

Конфигуриране на компоненти на услугите на сървърите на Sharepoint

Уеб приложение басейн профил трябва да има определени права, или имате грешка при DCOM с идентификатор 10017 в регистъра на събитията, както е описано в Microsoft KB920783:

"Конкретни приложения настройки за разрешения не дадат разрешение Local активиране на приложението за COM сървър с CLSID CLSID> потребителското DomainName \ UserName SID SID>. Това разрешение сигурност може да бъде модифициран с помощта на административния инструмент Component Services.

За определяне на подходящи сигурността на профила си, трябва само да отворите контролния панел Компонент Услугите. Компютри, My Computer, DCOM Config и редактирате свойствата на "IIS WAMReg Admin служба". Задайте "Run и да активирате" в раздела за сигурност, и възлага права "Местно активиране" за всички сметки в басейна на приложение (виж фигура 2 или 3).

Както и в Компонент Услуги, задаване на "Ниво по подразбиране под чужда самоличност" на "делегиран" чрез промяна на свойствата в "Моят компютър". За допълнителна информация за Microsoft KB917409.

Активиране на Kerberos за уеб приложения и доставчик Споделено служба (SSP)

Така че, основните настройки трябва да бъдат почти готови. За да използвате Kerberos, трябва да я активирате чрез панел на централната администрация (централна администрация), за да си уеб приложения. Сега ние можем да избираме между NTLM и Kerberos за индивидуални уеб приложения върху страница удостоверяване на доставчика. ще намерите в приложения от контролния панел. Можете да следва този път:

- Централната администрация, управление на приложения, доставчици на удостоверяване

- Изберете вашия уеб приложение, за които искате да използвате Kerberos, например:

- Кликнете върху бутона "Default"

- Изберете / маркирайте опцията Kerberos:

Не забравяйте да рестартирате IIS с iisreset / noforce в командния ред на уеб предния край сървъри.

В Мос доставчик на съвместни услуги (Shared доставчик на услуги) също трябва да се създаде, и това се прави от командния ред. SetSharedWebServiceAuthn команда не съществува във ВиК. Отиди до 12-кошер бин директория (обикновено се намира в C: \ Program Files \ Common Files \ Microsoft Shared \ уеб сървъра на разширения \ 12 \ бин) и изпълнете следната команда: stsadm.exe -o SetSharedWebServiceAuthn -negotiate

Тестване Sharepoint среда

Сега дойде вълнуващият момент на операцията: да се уверите, че всичко работи както се очаква. Като всеки друг човек, да проверя конфигурационни промени, докато се изпълняват процедурите. Много е полезно да се знае, ако вашата SQL комуникация използва Kerberos, преди да преминат към следващата стъпка. Но как да се провери части на настройка?

Известни проблеми с Internet Explorer Ако използвате нестандартни портове на IIS виртуални сървъри, моля, уверете се, че вашата версия на Internet Explorer 6 или по-ранна версия е обновен и конфигуриран да включва номера на портове в SPNs. Централната администрация ще съдържа нестандартни номера на портове. Вие няма да получите съобщение за грешка, ако използвате стария без конфигуриран версия на Internet Explorer. Прочетете статията на Microsoft, която споменах в раздела за справки, по отношение на този въпрос. Казаха ми, че Internet Explorer 7 имах същия проблем, но тя е била отстранена.

Microsoft Windows SharePoint могат да бъдат използвани в сложни среди, където сигурно удостоверяване с Kerberos. С тази статия се надявам да ви покажа "голямата картина" в инсталацията Kerberos на Sharepoint. Инструменти и основните настройки са налични, така че можете да започнете да използвате отлични характеристики Sharepoint удостоверяване на двойния-хоп самостоятелно.