Калмар контрол на достъпа конфигуриране и оптимизиране на кеша

Ако е необходимо да се осигури сътрудничество услуги за достъп на множество потребители с възможност за кеширане на трафика, първото мисля за сървъра сепията на прокси кеширане. Това е много гъвкаво решение, което се използва в малки офиси с множество потребители и корпоративни мрежи със сложна топология. Предлагам да се разбере как да изберете най-популярните функции на Калмар - за контрол на достъпа и работата с кеша.

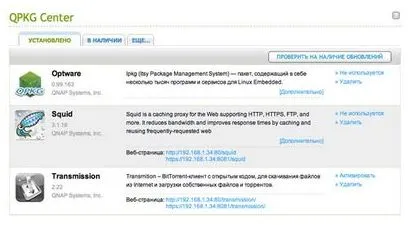

Инсталиране на Калмар

На първо място, няколко думи за октопода за начинаещи. Калмар (www.squid-cache.org) - приложение, което позволява организиране на пълномощник / кеширане сървър за HTTP, FTP и други протоколи на любимия.

Тя работи с обезопасена TLS / SSL връзки, DNS кеширане, могат да бъдат изпълнение калмари като прозрачен или обратната прокси. Разпределени под GNU GPL. Тя работи във всички версии на любимите Unix системи - GNU / Linux, BSD *, Mac OS X, SunOS / Solaris, както и някои други.

Има една версия за Windows.

Например, аз ще използвам Ubuntu, но всичко говори се отнася за всички други дистрибуции или операционни системи. без да се броят на характеристиките на инсталацията в специално решение. Бих искал също така да се отбележи, че днес се развива паралелно два клона: 2-х и 3-х.

Хранилището Ubuntu 6.06 LTS Dapper Дрейк е пакет с версия на Squid 2.5, последната 7.10 - 2.6.14. Както хранилища на Ubuntu от Festy Fawn (7.04) има пакети с третата версия на калмари. В него се разказва за разликите тук. Инсталиране на калмари в Ubuntu като цяло е проста:

$ Ап-да инсталирате сепия сепия-общ Или Калмар 3:

$ Ап-да инсталирате squid3 squid3-чести

След като инсталирате калмари, че ще работи с настройките по подразбиране.

От време на време, възниква грешка по време на процеса на стартиране:

ФАТАЛНО: Не може да се определи пълното име на хоста. Моля, задайте "visible_hostname"

$ Sudo Впиши-V «#» /etc/squid/squid.conf | -Е СЕД '/ ^ $ / г "

Squid.conf стандартен формат за Unix, без значение какво запис се състои от линии на формата:

Такъв дял чисто произволно и могат да се регистрират техните свойства в поне някои място на файла, само за да бъде ясно. Може да бъде външен файл с опции за свързване с помощта включва.

Единственото нещо, за да се има предвид - инсталацията се използва по реда на приоритета. След инсталацията в / ЮЕсАр / акции / док / калмари ще открият конфигурационните файлове документация и пример.

За да започне с серия сепия, посочено по-горе премахване на грешка. Има поставено във файла с името на една линия калмари сървър, тя не трябва да съвпада с DNS:

$ Sudo /etc/init.d/squid старт

В настройките по подразбиране SQUID слуша за входящи съобщения на порт 3128. Ако е необходимо, друг порт може да бъде определен в параметър http_port. Проверете като напишете "NETSTAT -ant | Впиши 3128 "дали този порт слуша.

Ако всичко върви добре, ще създаде уеб браузъра, за да използвате прокси сървър, както и достъп до Интернет. Но сега тя може да бъде само Localhost. Когато се опитате да се свържете с друг компютър в мрежата, получаваме:

$ Sudo котка /var/log/squid/access.log | Впиши 192.168.0.10

За интернет може да получи други потребители на мрежата, трябва да се създадат подходящи разрешения използване контрол на достъпа.

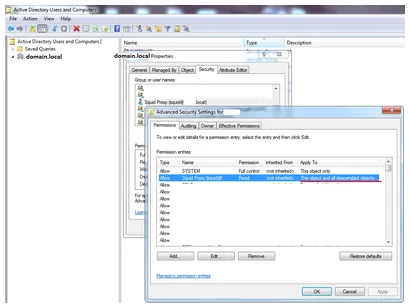

Конфигуриране на достъп

Ако компютърът ви има определен брой интерфейси, промяна опция http_port ще ограничи достъпа до само вътрешна мрежа сепията на:

ACL localnet SRC 192.168.0.0/24 172.16.0.0/12

ACL localnet SRC 192.168.1.1

На втора линия - на името на новия списък за достъп. Променливите са малки и главни букви, но с помощта на опцията "ACL -i" можете да промените това поведение. Сега това не е необходимо, малко по-нататък, за да се покаже как.

ACL work_hours време M T W T F 9: 00-18: 00

ACL SSL_ports порт 40 Четиристотин три 563873

ACL Safe_ports порт 21 четиристотин осемдесет и три 40 563 1025-65535

ACL всички SRC 0.0.0.0/0.0.0.0

http_access позволяват | [!] отрече nazvanie_ACL

Удивителен знак обръща стойността на списъка, с други думи звучат като "всичко един от друг." се използва правилото по подразбиране:

http_access отрече всички

http_access позволи localnet

http_access отрече! Safe_ports

http_access отрече! SSL_ports

Запазване на резултата и рестартирайте Калмар:

$ Sudo /etc/init.d/squid рестартиране

И провери. Ако всичко е наред, давай напред. Не е за възстановяване на клиентската система е по-лесно да се използва IPTABLES:

IPTABLES -t NAT -A PREROUTING -i eth1 -p TCP -м TCP -dport Осемдесет -j DNAT до-дестинация 192.168.0.1:3128

IPTABLES -t NAT -A PREROUTING -i eth0 -p TCP -м TCP -dport Осемдесет -j REDIRECT до-пристанища 3128

Друг пример, ние се нуждаем компютри до специфичен IP могат да бъдат свързани само в работно време. Без проблеми:

ACL workip SRC 192.168.1.100 192.168.1.200-192.168.1.210

http_access отрече! work_hours workip

Можете да го рисувам правило за две, за да го направи по-разбираеми:

http_access позволи work_hours workip

http_access отрече workip

Нарязаните банери и сайтове

Намерих една стара статия на правата за достъп, аз разбирам, в момента има ACL и така нататък, така че трябва да се вземат някои от принципите на филтриране, но все пак мисля, че нов полезен. ИПИ файлове в Linux.

Време е да се говори за въже, което дойде ново. В момента той продължава dostupa.I по правата като седнете на работа с компютър не е в пристъп случай ви унищожи printsipial.