Какво трябва да направя, ако компрометирано блога 5 начини за защита - уеб новини, ревюта, типове

Ще започна с факта, че когато на следващата проверка изходния код, намери странен списък на сайтове, които са се променили периодично. Техният брой е около 200 броя.

Това не е изчерпателен списък, но само част от него, аз по-късно научих, че WordPress се използва за разпределение на почистване спомагателни безпилотни самолети сайтове, където се изхвърлят в сайтовете блогрол индексите посредством индексиране. Това е моят блог е бил използван като връзка - в кошчето. С други думи, аз бях конвейер.

Добре, това малко нещо, аз го решен с помощта на намаление на цените на база данни, може да се заобиколи чрез други средства, и просто преминете към най-новата версия на WordPress. Фактът, че хакери разбиват на сървър и индекс. PHP добавите произволен код HTML, същият процес може да доведе до тройно, че краде дял данни достъп до сървърите FTP- мениджъри като Total Commander и ги изпраща на правилното място, където скрипта автоматично сканира главната директория за наличие на index.php. index.html и добавя своя код, за да има.

Първото нещо, което да се мисли за това, как да се предпази вашия блог от рана, вече бях убеден, че WordPress е много спукан. нека да разгледаме всички възможни решения и да се опита колкото е възможно повече, за да затворите дупките в блога.

Решение 1: Ако се опитате да влезете в WordPress. Ако направите грешка. двигателят ще ви разкажа за него, тези съвети могат да бъдат скрити от хакери, защо той знае правилната парола, или той не е бил.

За да направите това в functions.php файл в долната част, поставете ред:

[Изходния код език = 'PHP'] add_filter ( "login_errors, create_function (" $ за ",« връщане нула; »)); [/ изходния код]

Освен ако не сега файла ... нито каквито и да било съвети.

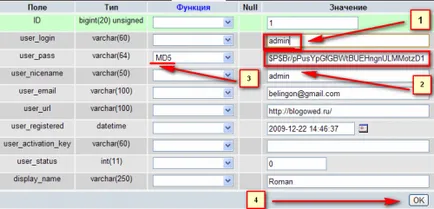

Решение 2: Промяна на потребителско име и парола на интернет страницата, да се посочат мястото Admin например псевдонима си. да се направи, така че ние ще се използва PhpMyAdmin. Влизаме в уеб хостинг контролен панел, и да намерят там PhpMyAdmin

На следващо място, ние търсим в таблица "wp_users" и кликнете върху бутона "Преглед". изберете потребителя Admin:

- Изтриване на администратор на област USER_LOGIN и сложи своя псевдоним или всяко друго наименование,

- Изтриване на всички символи в поле user_pass и предписва вашите пароли 20-25 знака за надеждност

- В user_pass от падащото меню, изберете MD5 криптиране

- щракнете върху OK

Решение 3: Инсталирайте в блога си няколко важни плъгини:

BulletProof сигурност - Защита на вашия блог от крос-сървърни скриптове, на SQL-инжекция, base64, CSRF, и сигурно съхранение на важни файлове на вашия сървър, като например .htaccess и php.ini.

Вход заключите или Limit Вход Опитите - приставка, която не позволява на множество опити да влязат в административната област. те работят на базата на 3 пъти не е въведен правилно, чакай! Можете да настроите предпочитанията на броя на опитите и блокиране на време.

Anti-XSS атака - Plug-in за защита от XSS атаки

Решение 4 намерите файла .htaccess в корена на нашия сайт и да добавите следния код:

[Изходния код език = 'PHP']

WP-config.php съдържа цялата информация, необходима, за да се свържете със сървъра MySQL и базата данни. Защитете този файл трябва да е на първо място.

Решение 5 На сайта има ненужни файлове, в действителност те не са необходими, тъй като те са за хакери полезна информация. Просто изтриете тези файлове: ReadMe.html и license.txt.

Както и ред в header.php файла (линия показва версия на WordPress)

[Изходния код език = 'PHP'] "> [/ изходния код]

И накрая, не забравяйте да инсталирате WordPress резервно копие на базата данни на добавка. че трябва да се възстанови базата данни.

Това е всичко, за! Постоянно актуализирана версия на своята интернет страница, и не забравяйте да следите техния източник, врагът не спи.